Một phần mềm độc hại mới có tên 'ProxyShellMiner' đã được phát hiện đang khai thác các lỗ hổng Microsoft Exchange ProxyShell để triển khai các công cụ khai thác tiền điện tử nhằm thu lợi cho kẻ tấn công.

ProxyShell là tên của nhóm ba lỗ hổng Exchange đã được Microsoft phát hiện và khắc phục vào năm 2021. Khi được kết hợp với nhau, các lỗ hổng có thể cho phép thực thi mã từ xa mà không cần xác thực, cho phép kẻ tấn công kiểm soát hoàn toàn máy chủ Exchange và xâm phạm các hệ thống khác trong mạng mục tiêu.

Trong các cuộc tấn công mà Morphisec đã phát hiện, những kẻ đe dọa khai thác lỗ hổng ProxyShell có định danh CVE-2021-34473 và CVE-2021-34523 để giành được quyền truy cập ban đầu vào mạng của tổ chức mục tiêu.

Tiếp đó, chúng tải một payload .NET độc hại vào thư mục NETLOGON của hệ thống quản lý tên miền (domain controller) để khiến tất cả các thiết bị trên mạng đều bị lây nhiễm mã độc.

Để kích hoạt mã độc, nó yêu cầu một tham số dòng lệnh được gọi là mật khẩu cho thành phần khai thác XMRig.

Trong giai đoạn tiếp theo, phần mềm độc hại tải xuống tệp có tên "DC_DLL" và nhận dữ liệu từ mã độc .NET để trích xuất các đối số cho chương trình lập lịch (task scheduler), XML và khóa XMRig. Tệp DLL được sử dụng để giải mã các tệp bổ sung.

Phần mềm tải xuống (downloader) thứ hai giữ vai trò duy trì truy cập trên hệ thống bị nhiễm bằng cách tạo một tác vụ (task) theo lịch trình được cấu hình để chạy mỗi khi người dùng đăng nhập.

Tệp này quyết định trình duyệt nào trong số những trình duyệt được cài đặt trên hệ thống bị xâm nhập sẽ được sử dụng để đưa công cụ khai thác vào không gian bộ nhớ của nó. Sau đó, nó chọn một nhóm khai thác ngẫu nhiên từ danh sách đã xác định và bắt đầu hoạt động khai thác.

Bước cuối cùng trong chuỗi tấn công là tạo một quy tắc tường lửa để chặn tất cả lưu lượng gửi đi, được áp dụng cho tất cả cấu hình Tường lửa của Windows.

Mục đích của việc này là làm cho những hệ thống bảo vệ ít có khả năng phát hiện các dấu hiệu lây nhiễm hoặc nhận bất kỳ cảnh báo nào về khả năng bị xâm phạm của hệ thống.

Để trốn tránh các công cụ bảo mật theo dõi hành vi hoạt động của mình, phần mềm độc hại đợi ít nhất 30 giây sau khi trình duyệt rỗng (hollow) sau đó mới tạo quy tắc tường lửa.

Morphisec cảnh báo rằng tác động của phần mềm độc hại không chỉ gây ra sự cố gián đoạn dịch vụ, làm giảm hiệu suất máy chủ. Một khi kẻ tấn công đã có chỗ đứng trong mạng, chúng có thể làm bất cứ điều gì, từ triển khai backdoor cho đến thực thi mã.

Để giảm thiểu nguy cơ bị lây nhiễm ProxyShellMiner, Morphisec khuyến nghị tất cả các quản trị viên nên áp dụng các bản cập nhật bảo mật có sẵn, đồng thời sử dụng các chiến lược phòng thủ và phát hiện mối đe dọa toàn diện và đa diện.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Google đã chính thức công bố triển khai tính năng bảo mật Privacy Sandbox trên Android ở phiên bản thử nghiệm (bản beta) cho các thiết bị di động đủ điều kiện đang chạy Android 13.

Tín nhiệm mạng | Microsoft đã phát hành các bản cập nhật bảo mật để giải quyết 75 lỗ hổng trong danh mục sản phẩm của mình, ba trong số đó đã bị khai thác trong thực tế.

Tín nhiệm mạng | Nền tảng tổng hợp tin tức xã hội phổ biến Reddit đã xác nhận rằng họ là nạn nhân của một sự cố bảo mật cho phép các tác nhân đe dọa có quyền truy cập trái phép vào dữ liệu nội bộ, mã nguồn và một số hệ thống kinh doanh của công ty.

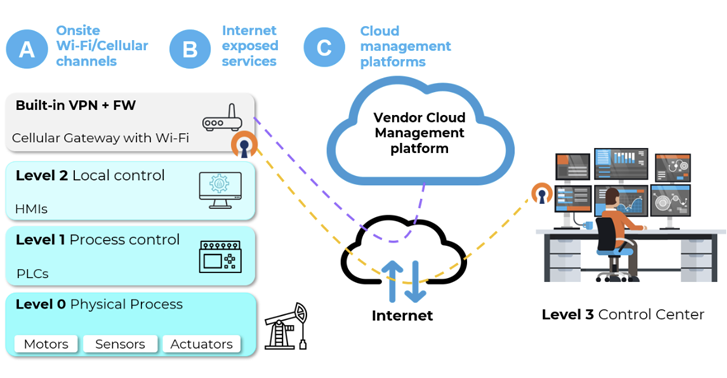

Tín nhiệm mạng | 38 lỗ hổng bảo mật đã được phát hiện trong các thiết bị IIoT không dây, có thể tạo thành bề mặt tấn công đáng kể cho các tác nhân đe dọa đang tìm cách khai thác các môi trường công nghệ vận hành

Tín nhiệm mạng | Weee! Dịch vụ giao đồ ăn Châu Á và Tây Ban Nha bị vi phạm dữ liệu làm lộ thông tin cá nhân của 1,1 triệu khách hàng.

Tín nhiệm mạng | Nhiều lỗ hổng bảo mật chưa được vá đã được phát hiện trong các dịch vụ Hệ thống quản lý tài liệu (DMS) mã nguồn mở và freemium từ bốn nhà cung cấp LogicalDOC, Mayan, ONLYOFFICE và OpenKM