Có tới 77 tổ chức ngân hàng, sàn giao dịch tiền điện tử và tổ chức quốc gia đã trở thành mục tiêu của một loại trojan truy cập từ xa (RAT) trên Android mới được phát hiện có tên là DroidBot.

Các nhà nghiên cứu của Cleafy cho biết : "DroidBot là một RAT hiện đại kết hợp các kỹ thuật tấn công phủ lớp và VNC ẩn với các khả năng giống như phần mềm gián điệp, chẳng hạn như ghi lại phím bấm và giám sát giao diện người dùng. Hơn nữa, nó tận dụng giao tiếp kênh đôi, truyền dữ liệu ra ngoài thông qua MQTT và nhận lệnh vào thông qua HTTPS, mang lại khả năng hoạt động linh hoạt và phục hồi tốt hơn”.

Công ty phòng chống gian lận của Ý cho biết họ phát hiện phần mềm độc hại này vào cuối tháng 10 năm 2024, mặc dù có bằng chứng cho thấy nó đã hoạt động ít nhất từ tháng 6, hoạt động theo mô hình phần mềm độc hại dưới dạng dịch vụ (MaaS) với mức phí hàng tháng là 3.000 đô la và không dưới 17 nhóm liên kết đã được xác định là trả tiền để truy cập vào dịch vụ này.

Các chiến dịch tận dụng DroidBot chủ yếu được phát hiện ở Áo, Bỉ, Pháp, Ý, Bồ Đào Nha, Tây Ban Nha, Thổ Nhĩ Kỳ và Vương quốc Anh. Các ứng dụng độc hại được ngụy trang dưới dạng các ứng dụng bảo mật chung, Google Chrome hoặc các ứng dụng ngân hàng phổ biến.

Trong khi phần mềm độc hại này chủ yếu lợi dụng các dịch vụ trợ năng của Android để thu thập dữ liệu nhạy cảm và điều khiển thiết bị Android từ xa, thì nó lại nổi bật vì sử dụng hai giao thức khác nhau để ra lệnh và điều khiển (C2). Cụ thể, DroidBot sử dụng HTTPS cho các lệnh đến, trong khi dữ liệu đi từ các thiết bị bị nhiễm được truyền bằng giao thức nhắn tin gọi là MQTT. Còn nguồn gốc chính xác của những kẻ tấn công đứng sau hoạt động này vẫn chưa được biết.

"Sự tách biệt này tăng cường tính linh hoạt và khả năng phục hồi hoạt động của nó. MQTT broker mà DroidBot sử dụng được tổ chức thành các chủ đề cụ thể phân loại các hình thức giao tiếp được trao đổi giữa các thiết bị bị nhiễm và cơ sở hạ tầng C2. Phần mềm độc hại này có thể không nổi bật về mặt kỹ thuật, vì nó khá giống với các phần mềm độc hại đã biết. Tuy nhiên, điều thực sự nổi bật là mô hình hoạt động của nó, rất giống với chương trình Malware-as-a-Service (MaaS) - điều không thường thấy trong loại mối đe dọa này" – các nhà nghiên cứu cho biết.

Nguồn: thehackernews.com

Tín nhiệm mạng | CISA hôm nay đã đưa ra hướng dẫn để giúp những người bảo vệ mạng củng cố hệ thống của họ trước các cuộc tấn công do nhóm tin tặc Trung Quốc Salt Typhoon điều phối, nhóm này đã xâm nhập vào nhiều nhà cung cấp viễn thông toàn cầu lớn vào đầu năm nay.

Tín nhiệm mạng | Ngày 2 tháng 12 năm 2024, Cisco đã cập nhật thông báo để cảnh báo khách hàng về việc khai thác tích cực lỗ hổng bảo mật đã tồn tại hàng thập kỷ đang ảnh hưởng đến thiết bị bảo mật thích ứng (ASA) của hãng.

Tín nhiệm mạng | Microsoft đã phát hành lại bản cập nhật bảo mật tháng 11 năm 2024 cho Exchange Server sau khi thu hồi vào đầu tháng này do sự cố gửi email trên các máy chủ sử dụng quy tắc luồng thư tùy chỉnh.

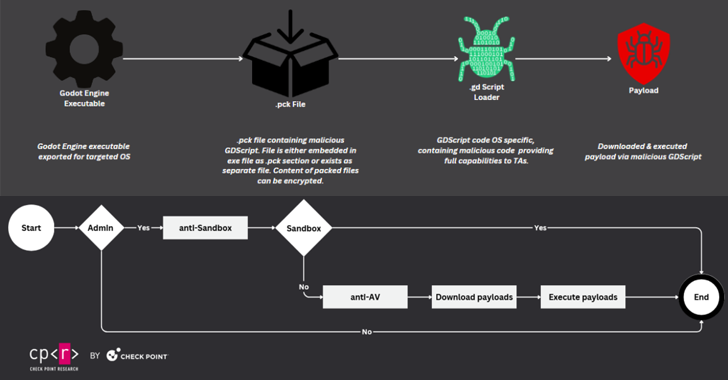

Tín nhiệm mạng | Một công cụ trò chơi mã nguồn mở phổ biến có tên Godot Engine đang bị sử dụng sai mục đích như một phần của chiến dịch phần mềm độc hại GodLoader mới , lây nhiễm hơn 17.000 hệ thống kể từ ít nhất tháng 6 năm 2024.

Tín nhiệm mạng | T-Mobile cho biết nhóm tin tặc "Salt Typhoon" gần đây đã xâm nhập vào hệ thống của họ như một phần trong loạt vụ xâm nhập viễn thông, trước tiên chúng đã xâm nhập vào một số bộ định tuyến của họ để tìm cách điều hướng ngang qua mạng. Tuy nhiên, công ty cho biết các kỹ sư của họ đã chặn được những kẻ tấn công trước khi chúng có thể lây lan thêm trên mạng và truy cập thông tin khách hàng.

Tín nhiệm mạng | Nhóm tin tặc liên kết với Nga có tên gọi RomCom có liên quan đến việc khai thác lỗ hổng zero-day của 2 lỗ hổng bảo mật, một trong Mozilla Firefox và một trong Microsoft Windows, như một phần của các cuộc tấn công được thiết kế để đưa phần mềm độc hại cùng tên vào hệ thống.