Thứ Sáu vừa qua, Apple đã phát hành các bản cập nhật bảo mật cho trình duyệt web iOS, iPadOS, macOS và Safari để giải quyết một số lỗ hổng zero-day hiện đang bị khai thác trong thực tế, bao gồm:

- CVE-2023-28205 - lỗi use after free trong WebKit, có thể dẫn đến việc thực thi mã tùy ý khi xử lý nội dung web độc hại.

- CVE-2023-28206 - lỗi out-of-bounds write trong IOSurfaceAccelerator, có thể cho phép ứng dụng thực thi mã tùy ý với quyền kernel.

Apple cho biết đã giải quyết hai lỗ hổng bằng cách cải thiện khả năng quản lý bộ nhớ và bổ sung thêm biện pháp kiểm tra xác thực đầu vào, đồng thời cho biết thêm rằng họ đã nhận được báo cáo về việc các lỗ hổng "có thể đã bị khai thác trong thực tế".

Clément Lecigne thuộc Nhóm phân tích mối đe dọa của Google (TAG) và Donncha Ó Cearbhaill thuộc Nhóm nghiên cứu bảo mật của Tổ chức Ân xá Quốc tế được cho là đã phát hiện và báo cáo các lỗ hổng.

Thông tin chi tiết về hai lỗ hổng hiện vẫn được giữ bí mật để ngăn các tác nhân đe dọa lạm dụng khai thác chúng.

Các bản vá đã có sẵn trong phiên bản iOS 16.4.1, iPadOS 16.4.1, macOS Ventura 13.3.1 và Safari 16.4.1, được áp dụng cho nhiều loại thiết bị, bao gồm:

- iPhone 8 trở lên, iPad Pro (tất cả kiểu máy), iPad Air thế hệ thứ 3 trở lên, iPad thế hệ thứ 5 trở lên và iPad mini thế hệ thứ 5 trở lên

- Máy Mac chạy macOS Big Sur, Monterey và Ventura

Apple đã vá ba lỗi zero-day kể từ đầu năm nay. Trước đó, vào tháng 2, Apple đã giải quyết một lỗ hổng zero-day khác (CVE-2023-23529) trong WebKit có thể dẫn đến việc thực thi mã tùy ý.

Người dùng Apple nên kiểm tra và nâng cấp lên các phiên bản mới nhất cho các sản phẩm đang sử dụng để giảm thiểu nguy cơ bị khai thác tấn công.

Diễn biến này diễn ra cùng khi Google TAG tiết lộ rằng các nhà cung cấp phần mềm gián điệp thương mại đang lạm dụng các lỗ hổng zero-day trong Android và iOS để phát tán phần mềm độc hại giám sát trên các thiết bị di động.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Cảnh sát Tây Ban Nha đã bắt giữ José Luis Huertas, một thanh niên 19 tuổi được coi là tin tặc nguy hiểm nhất nước này.

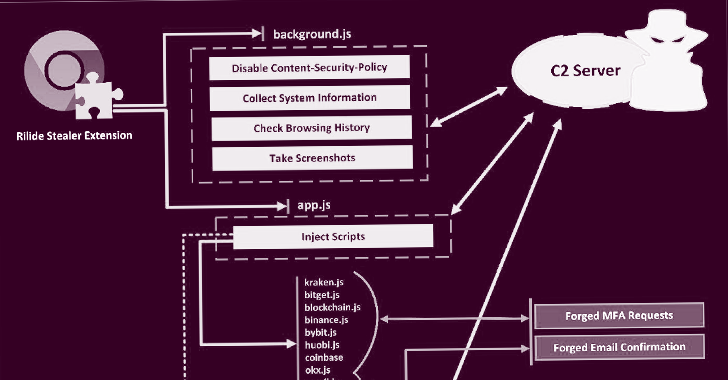

Tín nhiệm mạng | Các trình duyệt web dựa trên Chromium đang là mục tiêu của một phần mềm độc hại mới có tên Rilide, giả dạng một tiện ích mở rộng trông có vẻ hợp pháp để thu thập dữ liệu nhạy cảm và đánh cắp tiền điện tử.

Tín nhiệm mạng | Cơ quan giám sát bảo vệ dữ liệu của Ý, Garante, đã áp đặt lệnh cấm tạm thời đối với dịch vụ ChatGPT của OpenAI tại quốc gia này, với lý do lo ngại về bảo vệ dữ liệu.

Tín nhiệm mạng | Bộ Tư pháp Mỹ đã tịch thu sáu tài khoản tiền ảo chứa hơn 112 triệu đô tiền bị đánh cắp trong các kế hoạch đầu tư tiền điện tử và cho biết sẽ nhanh chóng trả lại tiền điện tử bị đánh cắp cho các nạn nhân.

Tín nhiệm mạng | Các tác nhân đe dọa chưa xác định đang tập trung khai thác một lỗ hổng bảo mật đã được vá gần đây trong plugin tạo và quản lý trang web Elementor Pro dành cho WordPress.

Tín nhiệm mạng | Một lỗ hổng Windows 10 năm tuổi vẫn đang bị khai thác trong các cuộc tấn công để làm cho các tệp thực thi độc hại có vẻ như được ký hợp pháp