Bản cập nhật bảo mật hàng tháng (Patch Tuesday) mới nhất của Microsoft đã được phát hành với các bản vá cho 68 lỗ hổng bảo mật trong danh mục phần mềm của Microsoft, bao gồm các bản vá cho sáu zero-day đã bị khai thác trong Windows.

Bản cập nhật này cũng kèm theo bản vá cho các lỗ hổng đã được OpenSSL khắc phục vào đầu tháng này.

Trước đó, cũng trong tháng này, Microsoft đã phát hành bản vá riêng cho trình duyệt Edge để giải quyết một lỗ hổng đã bị khai thác trong thực tế trong các trình duyệt dựa trên Chromium (CVE-2022-3723) đã được Google thêm vào như một phần của bản cập nhật bên ngoài (out-of-band update) vào cuối tháng trước.

Greg Wiseman, giám đốc sản phẩm tại Rapid7, cho biết hai CVE zero-day cũ hơn ảnh hưởng đến Exchange Server, được công khai vào cuối tháng 9, cuối cùng cũng đã được khắc phục.

“Người dùng nên cập nhật hệ thống Exchange Server của mình ngay lập tức, bất kể có áp dụng biện pháp giảm thiểu được khuyến nghị trước đó hay không. Các biện pháp giảm thiểu không còn được khuyến nghị sau khi bản vá chính thức được phát hành.”

Danh sách các lỗ hổng đã bị khai thác trong thực tế cho phép leo thang đặc quyền và thực thi mã từ xa bao gồm:

- CVE-2022-41040 và CVE-2022-41082 (điểm CVSS: 8, 8) - hai lỗ hổng leo thang đặc quyền trong máy chủ Microsoft Exchange (còn gọi là ProxyNotShell)

- CVE-2022-41128 (điểm CVSS: 8, 8) - lỗ hổng thực thi mã từ xa trong ngôn ngữ kịch bản (Scripting Languages) của Windows

- CVE-2022-41125 (điểm CVSS: 7, 8) - lỗ hổng leo thang đặc quyền trong dịch vụ Windows CNG Key Isolation

- CVE-2022-41073 (điểm CVSS: 7, 8) - lỗ hổng leo thang đặc quyền trong Windows Print Spooler

- CVE-2022-41091 (điểm CVSS: 5, 4) - lỗ hổng bỏ qua tính năng bảo mật Mark of the Web của Windows dẫn đến thực thi tệp độc hại

Benoît Sevens và Clément Lecigne thuộc Nhóm phân tích mối đe dọa của Google (TAG) đã được ghi nhận với báo cáo CVE-2022-41128 trong thành phần JScript9 và xảy ra khi mục tiêu bị lừa truy cập vào một trang web độc hại.

CVE-2022-41091 là một trong hai lỗ hổng bỏ qua tính năng bảo mật trong Windows Mark of the Web (MoTW) được tiết lộ trong vài tháng qua. Gần đây, nó đã bị lạm dụng bởi nhóm ransomware Magniber để nhắm mục tiêu vào người dùng với các bản cập nhật phần mềm giả mạo.

Lỗ hổng MotW thứ hai đã được giải quyết là CVE-2022-41049 (hay còn gọi là ZippyReads).

Kev Breen, giám đốc nghiên cứu mối đe dọa mạng tại Immersive Labs, cho biết hai lỗ hổng leo thang đặc quyền trong Print Spooler và CNG Key Isolation Service có khả năng cho phép kẻ tấn công khai thác để giành được quyền SYSTEM.

"Cấp độ truy cập cao hơn này có thể cho phép những kẻ tấn công vô hiệu hóa hoặc giả mạo các công cụ giám sát bảo mật trước khi thực hiện các cuộc tấn công nhằm vào thông tin xác thực bằng các công cụ như Mimikatz, từ đó cho phép chúng mở rộng phạm vi tấn công sang các mày khác trong mạng".

Bốn lỗ hổng đáng chú ý được xếp hạng nghiêm trọng khác trong bản vá tháng này là lỗ hổng leo thang đặc quyền trong Windows Kerberos (CVE-2022-37967), Kerberos RC4-HMAC (CVE-2022-37966), và Microsoft Exchange Server (CVE-2022-41080), và lỗ hổng từ chối dịch vụ ảnh hưởng đến Windows Hyper-V (CVE-2022-38015).

Danh sách các bản sửa lỗi cho các lỗ hổng nghiêm trọng được bổ sung thêm bốn lỗ hổng thực thi mã từ xa trong giao thức Point-to-Point Tunneling (CVE-2022-41039, CVE-2022-41088, và CVE-2022-41044, tất cả đều có điểm CVSS là 8, 1) và Scripting Languages (CVE-2022-41118) của Windows.

Ngoài những lỗ hổng này, bản cập nhật Patch Tuesday cũng giải quyết một số lỗ hổng thực thi mã từ xa trong Microsoft Excel, Word, ODBC Driver, Office Graphics, SharePoint Server và Visual Studio, cũng như một số lỗ hổng leo thang đặc quyền trong Win32k, Overlay Filter, và Group Policy.

Ngoài Microsoft, các nhà cung cấp phần mềm khác cũng đã phát hành các bản cập nhật bảo mật kể từ đầu tháng để khắc phục các lỗ hổng trong sản phẩm của họ, bao gồm AMD, Android, Apple, Cisco, Citrix, CODESYS, Dell, F5, Fortinet, GitLab, Google Chrome, HP, IBM, Intel, Juniper Networks, Lenovo, Debian, Oracle Linux, Red Hat, SUSE, and Ubuntu, MediaTek, NVIDIA, Qualcomm, SAP, Schneider Electric, Siemens, Trend Micro, VMware, và WordPress.

Người dùng nên thường xuyên kiểm tra và cập nhật các bản vá mới nhất cho các ứng dụng, phần mềm đang sử dụng để kịp thời ngăn chặn, giảm thiểu các mối đe dọa tiềm ẩn

Nguồn: thehackernews.com.

Tín nhiệm mạng | Microsoft đã phát hành bản vá bảo mật hằng tháng cho tháng 11 để giải quyết tổng cộng 68 lỗ hổng, bao gồm sáu lỗ hổng Windows đã bị khai thác trong thực tế.

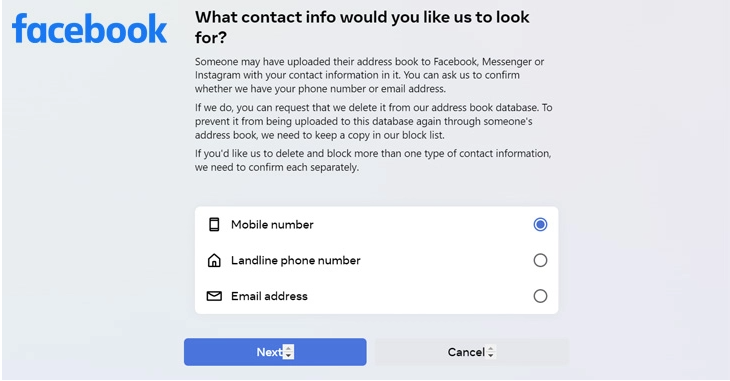

Tín nhiệm mạng | Facebook dường như đã âm thầm triển khai một công cụ cho phép người dùng xóa thông tin liên hệ của họ, như số điện thoại và địa chỉ email, do người khác tải lên.

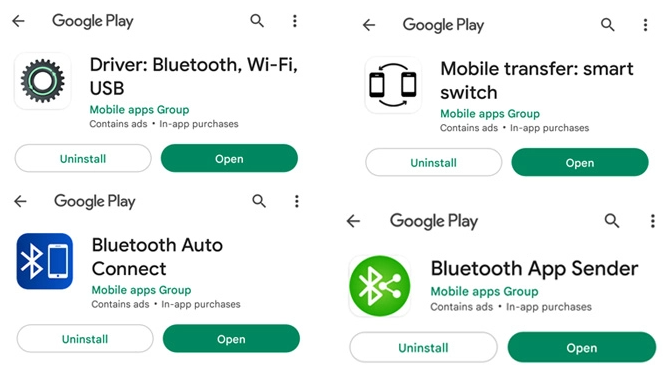

Tín nhiệm mạng | Nhóm bốn ứng dụng Android, do cùng một nhà phát triển có tên Mobile apps Group phát hành, đã bị phát hiện đang chuyển hướng người dùng đến các trang web độc hại.

Tín nhiệm mạng | Microsoft đang triển khai bản vá cho một sự cố ảnh hưởng đến người dùng Outlook dành cho Microsoft 365, khiến họ không thể lên lịch cuộc họp nhóm (Teams meeting) vì tùy chọn này không còn khả dụng trên thanh ribbon của ứng dụng.

Tín nhiệm mạng | Microsoft đang cảnh báo về việc các quốc gia và các đối tượng tội phạm đang ngày càng lạm dụng các lỗ hổng zero-day đã được tiết lộ công khai để xâm phạm các tổ chức mục tiêu.

Tín nhiệm mạng | Nền tảng chia sẻ video phổ biến TikTok đang sửa đổi chính sách bảo mật của họ đối với người dùng châu Âu để làm rõ việc dữ liệu người dùng có thể được truy cập bởi một số nhân viên từ khắp nơi trên thế giới, bao gồm cả Trung Quốc.