Thứ Ba vừa qua, Microsoft đã phát hành bản vá bảo mật hằng tháng (Patch Tuesday) cho tháng 11 để giải quyết tổng cộng 68 lỗ hổng, bao gồm sáu lỗ hổng Windows đã bị khai thác trong thực tế.

68 lỗ hổng đã được vá, trong đó có 11 lỗ hổng được xếp ở mức nghiêm trọng, bao gồm:

- 27 lỗ hổng leo thang đặc quyền (EoP)

- 4 lỗ hổng cho phép vượt qua tính năng bảo mật (Security Feature Bypass)

- 16 lỗ hổng thực thi mã từ xa (RCE)

- 11 lỗ hổng gây lộ thông tin

- 6 lỗ hổng từ chối dịch vụ (DoS)

- 3 lỗ hổng giả mạo (spoofing)

Số lượng trên chưa bao gồm 02 lỗ hổng OpenSSL được tiết lộ vào ngày 2 tháng 11.

Để biết thêm thông tin về các bản cập nhật Windows khác, bạn có thể xem các bài viết về các bản cập nhật Windows 10 KB5019959 và KB5019966 và Windows 11 KB5019980 và KB5019961.

Sáu zero-day đã được vá

Bản vá bảo mật tháng này của Microsoft đã giải quyết sáu lỗ hổng zero-day đã bị khai thác, trong đó có một lỗ hổng đã được tiết lộ công khai, bao gồm:

CVE-2022-41128 - Lỗ hổng RCE trong Windows Scripting Languages, được phát hiện bởi Clément Lecigne thuộc Nhóm phân tích mối đe dọa của Google

"Lỗ hổng yêu cầu người dùng phiên bản Windows bị ảnh hưởng truy cập vào một máy chủ độc hại. Kẻ tấn công có thể đạt được điều này bằng cách lừa người dùng truy cập vào đường link độc hại liên kết đến máy chủ thông qua email hoặc tin nhắn lừa đảo".

CVE-2022-41091 - lỗ hổng bỏ qua (bypass) tính năng bảo mật MOTW, được Will Dormann phát hiện.

"Kẻ tấn công có thể tạo một tệp độc hại để vượt qua biện pháp bảo vệ của Mark of the Web (MOTW), dẫn đến việc phá vỡ tính toàn vẹn và tính khả dụng của các tính năng bảo mật như chế độ Protected View trong Microsoft Office, dựa trên việc gắn thẻ MOTW."

Bản cập nhật bảo mật này cũng vá hai lỗ hổng bỏ qua MOTW khác do Dormann phát hiện.

CVE-2022-41073 - lỗ hổng leo thang đặc quyền trong Windows Print Spooler, được phát hiện bởi Microsoft Threat Intelligence Center (MSTIC).

CVE-2022-41125 - lỗ hổng leo thang đặc quyền trong dịch vụ Windows CNG Key Isolation, được phát hiện bởi Microsoft Threat Intelligence Center (MSTIC) và Microsoft Security Response Center (MSRC).

Khai thác thành công 2 lỗ hổng trên đều có thể cho phép kẻ tấn công giành được quyền SYSTEM.

CVE-2022-41040 - lỗ hổng leo thang đặc quyền của máy chủ Microsoft Exchange được GTSC phát hiện và báo cáo thông qua chương trình Zero Dat initiative.

"Khai thác thành công lỗ hổng có thể cho phép kẻ tấn công thực thi lệnh PowerShell trong ngữ cảnh (context) hệ thống".

CVE-2022-41082 - lỗ hổng thực thi mã từ xa của Microsoft Exchange Server được GTSC phát hiện và tiết lộ thông qua Zero Dat initiative.

Microsoft cũng đã phát hành bản vá cho hai lỗ hổng zero-day đã bị khai thác trong thực tế có định danh CVE-2022-41040 và CVE-2022-41082, còn được gọi là ProxyNotShell, trong bản cập nhật bảo mật KB5019758 cho Microsoft Exchange Server 2019, 2016 và 2013.

GTSC Việt Nam được ghi nhận là công ty bảo mật đã phát hiện các lỗ hổng bị khai thác lần đầu tiên trong các cuộc tấn công vào cuối tháng 9.

Người dùng nên kiểm tra và cập nhật bản vá mới nhất cho các sản phẩm đang sử dụng ngay khi có thể để giảm thiểu các mối đe dọa tiềm ẩn.

Bạn có thể xem danh sách đầy đủ kèm theo tư vấn bảo mật cho các lỗ hổng đã được Microsoft giải quyết trong bản cập nhật tháng này tại đây.

Ngoài Microsoft, một số công ty khác cũng đã phát hành các bản cập nhật bảo mật mới trong tháng này, bao gồm Apple, Cisco, Citrix, Google, Intel, OpenSSL, SAP.

Nguồn: bleepingcomputer.com.

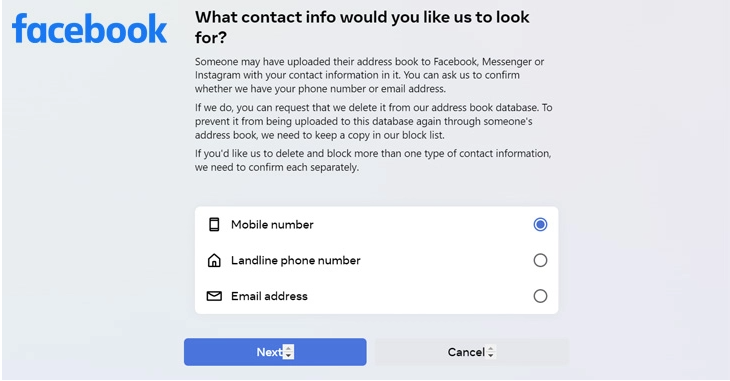

Tín nhiệm mạng | Facebook dường như đã âm thầm triển khai một công cụ cho phép người dùng xóa thông tin liên hệ của họ, như số điện thoại và địa chỉ email, do người khác tải lên.

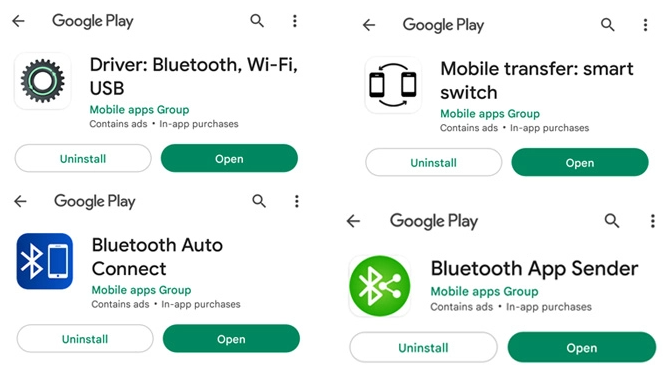

Tín nhiệm mạng | Nhóm bốn ứng dụng Android, do cùng một nhà phát triển có tên Mobile apps Group phát hành, đã bị phát hiện đang chuyển hướng người dùng đến các trang web độc hại.

Tín nhiệm mạng | Microsoft đang triển khai bản vá cho một sự cố ảnh hưởng đến người dùng Outlook dành cho Microsoft 365, khiến họ không thể lên lịch cuộc họp nhóm (Teams meeting) vì tùy chọn này không còn khả dụng trên thanh ribbon của ứng dụng.

Tín nhiệm mạng | Microsoft đang cảnh báo về việc các quốc gia và các đối tượng tội phạm đang ngày càng lạm dụng các lỗ hổng zero-day đã được tiết lộ công khai để xâm phạm các tổ chức mục tiêu.

Tín nhiệm mạng | Nền tảng chia sẻ video phổ biến TikTok đang sửa đổi chính sách bảo mật của họ đối với người dùng châu Âu để làm rõ việc dữ liệu người dùng có thể được truy cập bởi một số nhân viên từ khắp nơi trên thế giới, bao gồm cả Trung Quốc.

TeamViewer đã gỡ phiên bản cập nhật mới nhất sau khi người dùng báo cáo rằng phần mềm truy cập từ xa đang hiển thị lỗi "Kết nối không được thiết lập. Xác thực đã bị hủy" và chặn các kết nối đến.