Hai lỗ hổng bảo mật nghiêm trọng được phát hiện trong phần mềm cloud cá nhân CasaOS mã nguồn mở có thể cho phép kẻ tấn công khai thác để thực thi mã tùy ý và chiếm quyền điều khiển các hệ thống bị ảnh hưởng.

Các lỗ hổng, có định danh là CVE-2023-37265 và CVE-2023-37266, cả hai đều có điểm CVSS là 9,8/10.

Nhà nghiên cứu bảo mật Sonar Thomas Chauchefoin, người đã phát hiện các lỗ hổng, cho biết chúng “cho phép kẻ tấn công vượt qua các yêu cầu xác thực và có toàn quyền truy cập vào bảng điều khiển (dashboard) CasaOS”.

Đáng lo ngại hơn nữa, sự hỗ trợ của CasaOS đối với các ứng dụng bên thứ ba có thể bị lạm dụng để thực thi lệnh tùy ý trên hệ thống để giành quyền truy cập lâu dài trên thiết bị hoặc truy cập vào mạng nội bộ.

Sau khi được báo cáo vào ngày 3 tháng 7 năm 2023, các lỗ hổng đã được giải quyết trong phiên bản 0.4.4 do nhà bảo trì IceWhale phát hành vào ngày 14 tháng 7 năm 2023.

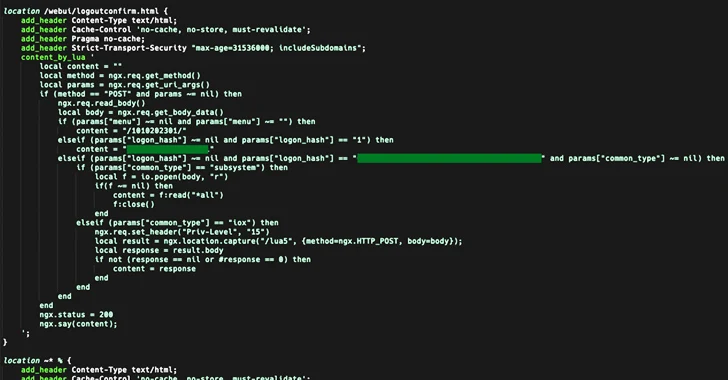

CVE-2023-37265 - Vấn đề xác định địa chỉ IP nguồn không chính xác, cho phép kẻ tấn công không được xác thực thực thi các lệnh tùy ý với quyền root trên các phiên bản CasaOS

CVE-2023-37265 - Lỗ hổng cho phép tạo mã JSON Web Tokens (JWTs) tùy ý. Kẻ tấn công không cần xác thực có thể tạo mã JWTs và dùng để truy cập đến các tính năng yêu cầu xác thực và thực thi các lệnh tùy ý với quyền root trên các phiên bản CasaOS

Khai thác thành công các lỗ hổng trên có thể cho phép kẻ tấn công vượt qua các hạn chế xác thực và giành được đặc quyền quản trị trên các phiên bản CasaOS dễ bị tấn công.

Chauchefoin cho biết: “Nói chung, việc xác định địa chỉ IP ở lớp ứng dụng tiềm ẩn nhiều rủi ro và không nên dựa vào đó để đưa ra các quyết định bảo mật”.

Để giảm thiểu các nguy cơ tiềm ẩn, các nhà phát triển sử dụng thư viện, thành phần bên thứ ba cho sản phẩm, ứng dụng của mình nên thường xuyên kiểm tra thông tin từ nhà phát hành để kịp thời cập nhật bản vá mới cho các thành phần bên thứ ba ngay sau khi chúng được phát hành.

Nguồn: thehackernews.com.

Tín nhiệm mạng | CISA, FBI và MS-ISAC đang cảnh báo các quản trị viên mạng ngay lập tức vá một lỗ hổng nghiêm trọng, đã bị khai thác trong thực tế, trên các máy chủ Atlassian Confluence.

Tín nhiệm mạng | Cisco đang cảnh báo về một lỗ hổng zero-day nghiêm trọng, chưa được vá, đang bị khai thác trong thực tế, ảnh hưởng đến phần mềm iOS XE.

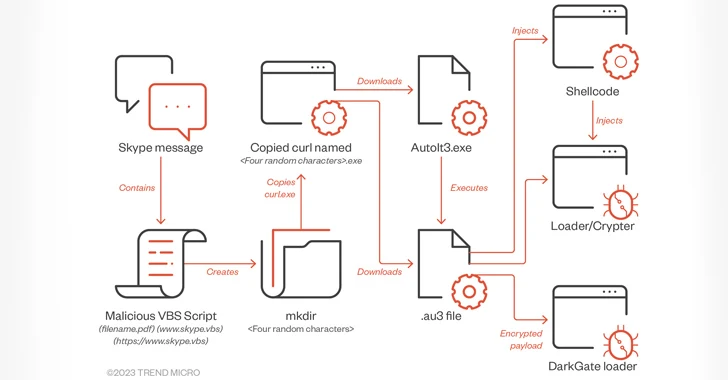

Tín nhiệm mạng | Một phần mềm độc hại có tên DarkGate đang được phát tán thông qua các nền tảng nhắn tin trực tuyến như Skype và Microsoft Teams.

Tín nhiệm mạng | Microsoft gần đây đã thông báo rằng giao thức xác thực NTLM sẽ bị vô hiệu hóa trong Windows 11 trong tương lai.

Tín nhiệm mạng | Microsoft đã công bố một chương trình bounty mới tập trung vào ứng dụng Bing dựa trên AI với phần thưởng lên tới 15.000 đô.

Tín nhiệm mạng | Lỗ hổng nghiêm trọng trong Máy chủ và Trung tâm dữ liệu Atlassian Confluence đang bị tin tặc khai thác để tạo tài khoản quản trị viên Confluence trong ứng dụng