Hôm qua, Microsoft đã phát hành bản cập nhật bảo mật hằng tháng - Patch Tuesday - tháng 10 năm 2023, với các bản vá cho 104 lỗ hổng, trong đó có ba lỗ hổng zero-day đã bị khai thác trong thực tế.

Trong số các lỗ hổng đã được giải quyết, có 45 lỗ hổng thực thi mã từ xa (RCE) và 12 lỗ hổng được Microsoft xếp hạng 'Nghiêm trọng', tất cả đều là lỗi RCE. Số lượng lỗ hổng theo từng loại là:

- 26 lỗ hổng cho phép leo thang đặc quyền

- 3 lỗ hổng cho phép bỏ qua tính năng bảo mật

- 45 lỗ hổng thực thi mã từ xa

- 12 lỗ hổng tiết lộ thông tin

- 17 lỗ hổng từ chối dịch vụ (DoS)

- 1 lỗ hổng cho phép tấn công giả mạo (spoofing)

Tổng số này không bao gồm một lỗ hổng trong Chromium, có định danh CVE-2023-5346 và được Google giải quyết vào ngày 3 tháng 10, ảnh hưởng đến trình duyệt Microsoft Edge.

3 zero-day

Bản vá bảo mật của tháng này đã giải quyết ba lỗ hổng zero-day, tất cả chúng đều đã bị khai thác trong các cuộc tấn công và hai trong số đó đã được tiết lộ công khai, bao gồm:

CVE-2023-41763 - lỗ hổng leo thang đặc quyền trong ứng dụng Skype dành cho doanh nghiệp

Microsoft cho biết rằng: “Kẻ tấn công khai thác thành công lỗ hổng có thể xem một số thông tin nhạy cảm” trong ứng dụng bị ảnh hưởng. Tuy nhiên, "kẻ tấn công không thể thực hiện các thay đổi hoặc giới hạn truy cập đối với các thông tin bị lộ này".

Nhà nghiên cứu Florian Hauser @frycos), người đã phát hiện ra lỗ hổng, cho biết “kẻ tấn công có thể sử dụng lỗ hổng này để tiếp cận các hệ thống trong mạng nội bộ”.

CVE-2023-36563 - Lỗ hổng tiết lộ thông tin trong Microsoft WordPad

Lỗ hổng, được nhóm Threat Intelligence của Microsoft phát hiện nội bộ, có thể được sử dụng để đánh cắp giá trị băm (hash) NTLM khi mở tài liệu độc hại trong WordPad.

Microsoft giải thích rằng: “Để khai thác lỗ hổng này, kẻ tấn công phải đăng nhập vào hệ thống, sau đó khởi chạy một ứng dụng độc hại dùng để khai thác lỗ hổng và kiểm soát hệ thống bị ảnh hưởng”. Kẻ tấn công cần lừa người dùng cục bộ tải về - thường bằng cách lừa họ nhấp vào liên kết được gửi trong email hoặc tin nhắn lừa đảo - và mở tệp độc hại.

Các giá trị NTLM hash này có thể bị bẻ khóa hoặc sử dụng trong các cuộc tấn công NTLM Relay để giành quyền truy cập vào tài khoản.

CVE-2023-44487 - HTTP/2 Rapid Reset Attack

Microsoft đã đưa ra các biện pháp giảm thiểu cho kỹ thuật tấn công zero-day DDoS mới có tên 'HTTP/2 Rapid Reset' đã bị khai thác trong thực tế kể từ tháng 8, phá vỡ mọi kỷ lục trước đó.

Cuộc tấn công này lạm dụng tính năng hủy luồng (stream cancellation) của HTTP/2 để liên tục gửi và hủy các yêu cầu (request), làm quá tải máy chủ/ứng dụng mục tiêu và dẫn đến tình trạng DoS.

Vì tính năng này được tích hợp vào tiêu chuẩn HTTP/2 nên không có cách khắc phục nào ngoài việc giới hạn tốc độ hoặc chặn giao thức.

Biện pháp giảm thiểu của Microsoft trong khuyến nghị là vô hiệu hóa giao thức HTTP/2 trên máy chủ web của bạn. Ngoài ra, Microsoft cũng cung cấp một bài viết riêng về HTTP/2 Rapid Reset với nhiều thông tin hơn.

Microsoft cho biết CVE-2023-41763 và CVE-2023-36563 đều đã được tiết lộ công khai.

Bạn có thể xem mô tả đầy đủ về từng lỗ hổng bảo mật và hệ thống bị ảnh hưởng tại đây.

Ngoài Microsoft, nhiều nhà cung cấp khác cũng đã phát hành bản vá bảo mật trong tháng này để giải quyết các lỗ hổng trong sản phẩm, ứng dụng của họ, bao gồm Apple, Arm, Cisco, Citrix, Google, SAP, D-Link,…

Người dùng nên kiểm tra và nhanh chóng áp dụng bản vá cho các sản phẩm, ứng dụng đang sử dụng hoặc triển khai các biện pháp giảm thiểu mà nhà cung cấp đưa ra để giảm thiểu nguy cơ bị khai thác tấn công.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Bộ tăng cường D-Link DAP-X1860 WiFi 6 có thể bị ảnh hưởng bởi một lỗ hổng cho phép tấn công từ chối dịch vụ và tấn công command injection.

Tín nhiệm mạng | Cisco đã phát hành các bản cập nhật để giải quyết một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến hệ thống Emergency Responder cho phép những kẻ tấn công từ xa, không cần xác thực, đăng nhập vào các hệ thống bị ảnh hưởng bằng thông tin xác thực được hard-coded.

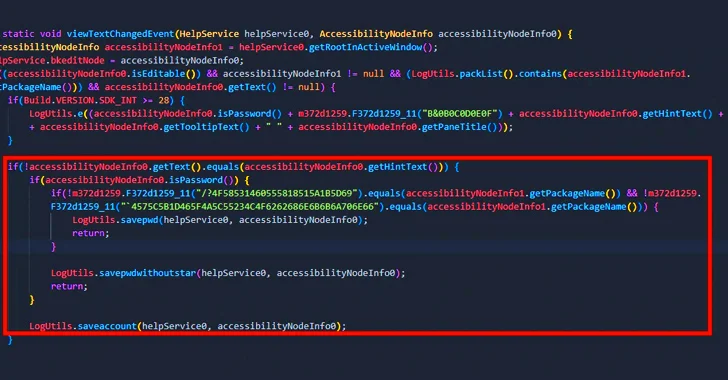

Tín nhiệm mạng | Một trojan ngân hàng Android mới có tên GoldDigger được phát hiện đã nhắm mục tiêu vào các tổ chức tài chính ở Việt Nam để đánh cắp tiền của nạn nhân trên các thiết bị bị nhiễm.

Tín nhiệm mạng | Google đã phát hành các bản cập nhật bảo mật tháng 10 cho Android để giải quyết 54 lỗ hổng, trong đó có hai lỗ hổng đang bị khai thác trong thực tế.

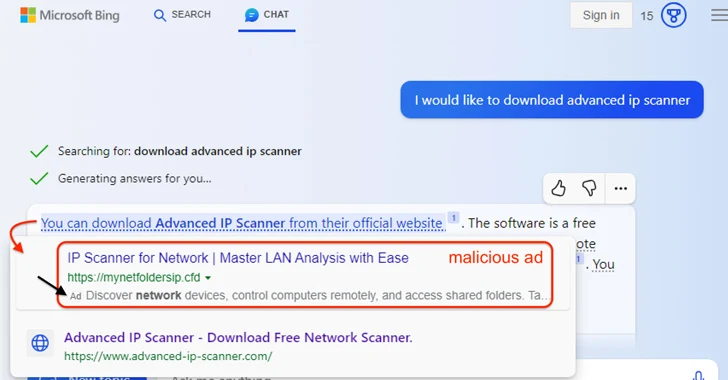

Tín nhiệm mạng | Chatbot AI của Microsoft Bing đang bị lạm dụng để phát tán mã độc thông qua các quảng cáo độc hại trong khi người dùng tìm kiếm các công cụ phổ biến.

Tín nhiệm mạng | Cuối tuần qua, các nhà nghiên cứu bảo mật đã phát hành mã khai thác cho lỗ hổng thực thi mã từ xa có điểm nghiêm trọng tối đa 10/10 trong nền tảng chia sẻ tệp WS_FTP Server của Progress Software.