Cisco khuyến nghị người dùng các bộ định tuyến ( router) Small Business RV lỗi thời (end-of-life) nên nâng cấp lên các sản phẩm mới hơn sau khi tiết lộ lỗ hổng thực thi mã từ xa sẽ không được vá.

Lỗ hổng có định danh CVE-2022-20825, được đánh giá ở mức nghiêm trọng (điểm CVSS là 9,8/10).

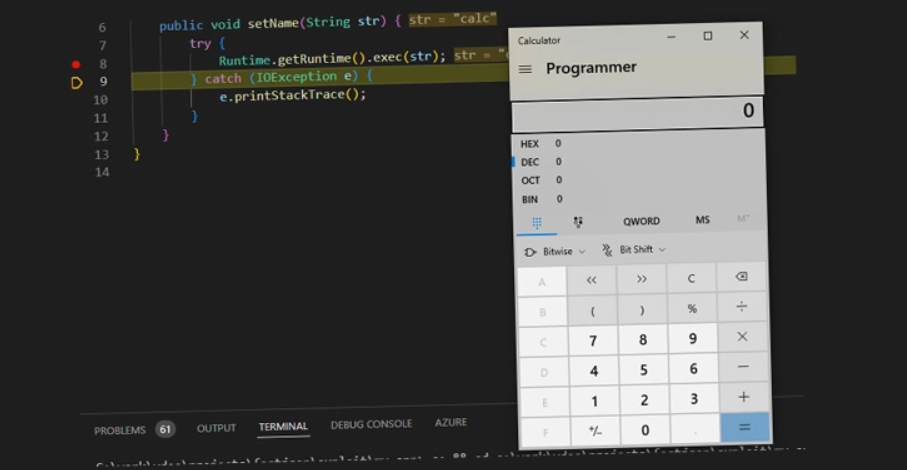

Theo cố vấn bảo mật của Cisco, lỗ hổng tồn tại do thiếu xác thực dữ liệu đầu vào của người dùng trong các HTTP packet gửi đến các thiết bị bị ảnh hưởng.

Kẻ tấn công có thể khai thác nó bằng cách gửi một request độc hại tới giao diện quản lý trên web, dẫn đến thực thi lệnh với đặc quyền root.

Tác động và khắc phục

Lỗ hổng ảnh hưởng đến bốn mẫu Small Business RV, bao gồm RV110W Wireless-N VPN Firewall, RV130 VPN Router, RV130W Wireless-N Multifunction VPN Router, và RV215W Wireless-N VPN Router.

Lỗ hổng chỉ ảnh hưởng đến các thiết bị có giao diện quản lý từ xa trên web được kích hoạt trên các kết nối WAN (tính năng quản lý từ xa không được bật trong cấu hình mặc định).

Để xác định xem quản lý từ xa có được kích hoạt hay không, quản trị viên cần đăng nhập vào giao diện quản lý trên web, điều hướng đến “Basic Settings > Remote Management” và xác minh trạng thái của check box có liên quan.

Cisco cho biết sẽ không phát hành bản cập nhật bảo mật để khắc phục lỗ hổng này vì các thiết bị bị ảnh hưởng hiện không còn được hỗ trợ. Biện pháp giảm thiểu duy nhất là tắt tính năng quản lý từ xa trên giao diện WAN.

Người dùng nên áp dụng biện pháp giảm thiểu cho đến khi họ chuyển sang bộ định tuyến mới hơn mà nhà cung cấp đang hỗ trợ (Cisco Small Business RV132W, RV160 hoặc RV160W).

Năm ngoái, Cisco cũng đã cảnh báo các quản trị viên nên nâng cấp lên các mẫu mới hơn sau khi tiết lộ rằng họ sẽ không vá một lỗ hổng nghiêm trọng trong dịch vụ Universal Plug-and-Play (UPnP).

Tuần trước, Cisco đã vá một lỗ hổng nghiêm trọng trong Cisco Secure Email có thể cho phép kẻ tấn công vượt qua xác thực và đăng nhập vào giao diện quản lý web của Cisco email gateway.

Nguồn: bleepingcomputer.com

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện một mã độc Android mới đang nhắm mục tiêu vào người dùng ví tiền điện tử và ngân hàng trực tuyến ở Tây Ban Nha và Ý.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã tiết lộ chi tiết về lỗ hổng bảo mật mức cao được vá gần đây trong thư viện phổ biến Fastjson, có thể bị khai thác để thực thi mã từ xa.

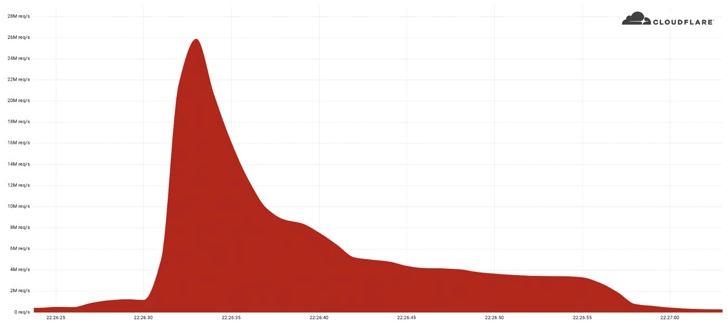

Tín nhiệm mạng | Cloudflare vừa ngăn chặn một cuộc tấn công DDoS HTTPS lớn nhất lịch sự với kỷ lục 26 triệu request trên mỗi giây.

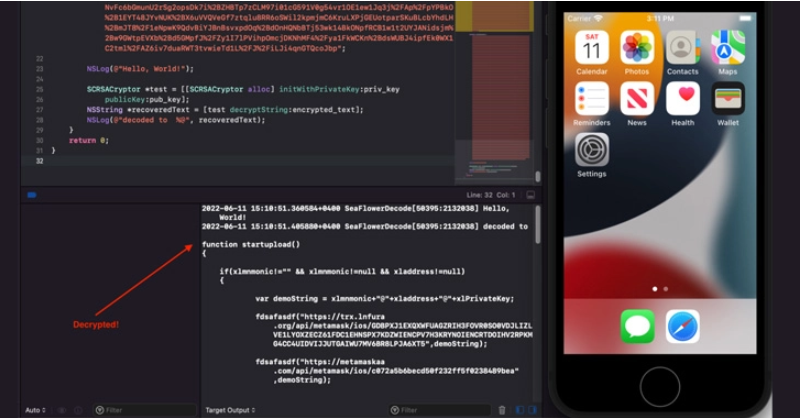

Tín nhiệm mạng | SeaFlower nhắm mục tiêu vào người dùng Android và iOS trong một chiến dịch giả mạo các trang web ví tiền điện tử chính thức để phát tán mã độc và đánh cắp tiền điện tử của nạn nhân.

Tín nhiệm mạng | Một cuộc tấn công phần cứng mới có tên PACMAN đã được chứng minh nhằm vào processor chipsets M1 của Apple, có khả năng cho phép kẻ tấn công thực thi mã tùy ý trên hệ thống macOS.

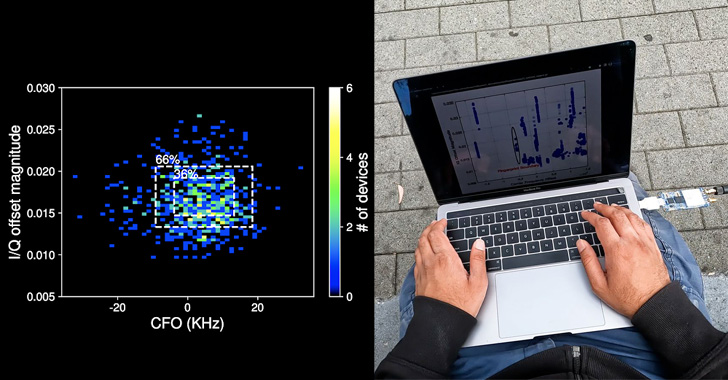

Tín nhiệm mạng | Nhóm nghiên cứu từ Đại học California San Diego đã phát hiện ra tín hiệu Bluetooth có thể bị lạm dụng để theo dõi điện thoại thông minh.