Một cuộc tấn công phần cứng mới có tên PACMAN đã được chứng minh nhằm vào processor chipsets M1 của Apple, có khả năng cho phép kẻ tấn công thực thi mã tùy ý trên hệ thống macOS.

Các nhà nghiên cứu của MIT cho biết PACMAN lợi dụng "các cuộc tấn công speculative execution để vượt qua cơ chế xác thực con trỏ ARM".

"Các cơ chế phần cứng bị PACMAN lạm dụng không thể được vá bằng cách cập nhật phần mềm".

Lỗ hổng bắt nguồn từ các mã xác thực con trỏ PACs (pointer authentication codes), một biện pháp phòng thủ trong kiến trúc arm64e nhằm đảm bảo tính toàn vẹn của con trỏ (pointer) trong bộ nhớ.

PAC giải quyết vấn đề phổ biến trong bảo mật phần mềm như các lỗ hổng memory corruption-thường bị khai thác bằng cách ghi đè con trỏ để chuyển hướng thực thi mã đến một vị trí do kẻ tấn công kiểm soát.

Tuy nhiên, PACMAN "có thể tiến hành các cuộc tấn công control-flow hijacking trên hệ thống được bảo vệ bằng cách sử dụng xác thực con trỏ." Nó kết hợp memory corruption và speculative execution để phá vỡ tính năng bảo mật, làm rò rỉ "giá trị PAC".

Tóm lại, phương pháp tấn công này có thể phân biệt giữa mã PAC dùng để xác thực và các mã băm không chính xác, cho phép kẻ tấn công "dò tìm được giá trị PAC chính xác".

Điều đáng chú ý là mô hình hóa đe dọa giả định đã tồn tại một lỗ hổng memory corruption có thể khai thác được trong chương trình (kernel), điều này cho phép kẻ tấn công (một ứng dụng độc hại) không có đặc quyền chèn mã độc hại vào một số vị trí bộ nhớ nhất định trong process.

Các nhà nghiên cứu cho biết: "Cuộc tấn công này có ý nghĩa quan trọng đối với các nhà thiết kế đang tìm cách triển khai các bộ xử lý có tính năng xác thực con trỏ và có ý nghĩa rộng rãi đối với bảo mật control-flow integrity primitives trong tương lai".

Apple đã bày tỏ sự cảm ơn đối với các nhà nghiên cứu vì “phát hiện và chia sẻ của họ giúp nâng cao hiểu biết của chúng tôi về các kỹ thuật này" đồng thời cho biết "các lỗ hổng này không gây rủi ro ngay lập tức cho người dùng và bản thân nó không đủ để vượt qua các biện pháp bảo mật của hệ điều hành."

Phát hiện này gợi nhớ lại một lỗ hổng không thể khắc phục khác có tên là M1RACLES (CVE-2021-30747) được phát hiện vào năm ngoái, cho phép các ứng dụng độc hại được cài đặt trong máy tạo ra một kênh trao đổi dữ liệu bí mật mà không cần sử dụng bộ nhớ, sockets, tệp hay bất kỳ tính năng hệ điều hành nào khác.

Nguồn: thehackernews.com.

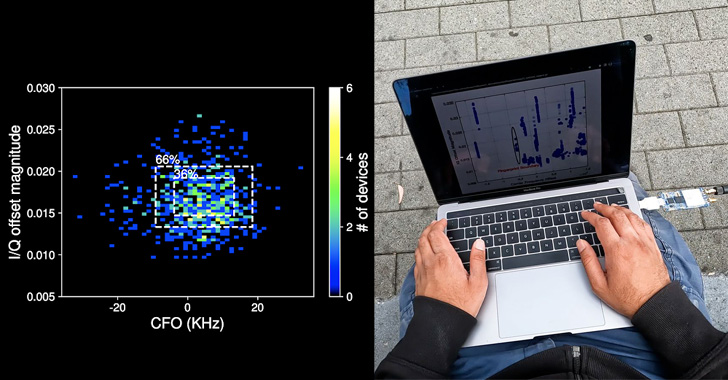

Tín nhiệm mạng | Nhóm nghiên cứu từ Đại học California San Diego đã phát hiện ra tín hiệu Bluetooth có thể bị lạm dụng để theo dõi điện thoại thông minh.

Tín nhiệm mạng | Microsoft đã triển khai giao diện tab File Explorer mới trong bản phát hành Windows 11 Insider Preview Build 25136 cho Dev Channel nhằm hỗ trợ người dùng làm việc tại nhiều vị trí cùng lúc.

Tín nhiệm mạng | Apple đã giới thiệu tính năng Rapid Security Response mới trong iOS 16 và macOS Ventura, được thiết kế để triển khai các bản vá bảo mật mà không cần cập nhật toàn bộ hệ điều hành.

Tín nhiệm mạng | 10 mobile banking trojan phổ biến nhất đã nhắm mục tiêu vào 639 ứng dụng tài chính trên Google Play Store với tổng lượt tải xuống hơn 1,01 tỷ lần.

Tín nhiệm mạng | Microsoft đã khắc phục một vấn đề khiến tài khoản Microsoft Rewards của những người dùng đổi điểm bị ngừng hoạt động mà không có cảnh báo trước.

Tín nhiệm mạng | Microsoft đang phát triển tính năng mới cho Windows 11 nhằm giúp người dùng nhanh chóng cài đặt tất cả ứng dụng đã cài đặt trước đó của họ từ Microsoft Store trên máy mới được cài đặt.