Các nhà nghiên cứu bảo mật đã tiết lộ chi tiết về lỗ hổng bảo mật mức cao được vá gần đây trong thư viện phổ biến Fastjson, có thể bị khai thác để thực thi mã từ xa.

Có định danh CVE-2022-25845 (điểm CVSS: 8.1), lỗ hổng liên quan đến vấn đề deserialization of untrusted data trong tính năng "AutoType". Lỗ hổng đã được những người bảo trì dự án khắc phục trong phiên bản 1.2.83 được phát hành vào ngày 23/5/2022.

Uriya Yavnieli của JFrog cho biết "lỗ hổng ảnh hưởng đến tất cả các ứng dụng Java dựa trên Fastjson phiên bản 1.2.80 trở về trước, phát sinh từ việc truyền dữ liệu do người dùng gửi đến các API JSON.parse hoặc JSON.parseObject mà không chỉ định một class cụ thể để deserialize".

Fastjson là một thư viện Java được dùng để chuyển đổi các Object Java về dạng JSON tương ứng và ngược lại. AutoType được kích hoạt theo mặc định và được thiết kế để chỉ định một kiểu tùy chỉnh (custom type) khi phân tích cú pháp (parsing) dữ liệu JSON được truyền vào, sau đó có thể được deserialized thành một object thích hợp.

"Nếu JSON deserialized được người dùng kiểm soát, việc parsing trong AutoType có thể gây ra lỗi deserialization".

Các nhà phát triển trước đây đã giới thiệu về chế độ SafeMode sẽ vô hiệu hóa AutoType và duy trì một blocklist of classes để bảo vệ khỏi các sự cố deserialization. Tuy nhiên, lỗ hổng mới được phát hiện vẫn vượt qua các hạn chế này để dẫn đến việc thực thi mã từ xa.

Yavnieli cho biết "Mã khai thác (PoC) cho lỗ hổng đã được chia sẻ công khai tuy nhiên việc khai thác lỗ hổng này không hề đơn giản, yêu cầu kẻ tấn công phải nghiên cứu mục tiêu cụ thể để tìm ra gadget class phù hợp”.

Người dùng Fastjson được khuyến nghị cập nhật lên phiên bản 1.2.83 hoặc bật chế độ safeMode để ngăn chặn các biến thể của cuộc tấn công deserialization.

Nguồn: thehackernews.com.

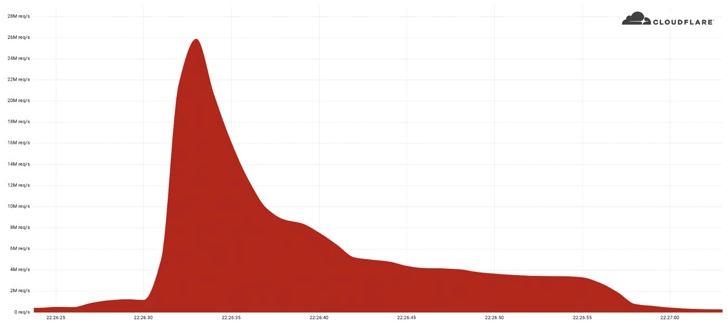

Tín nhiệm mạng | Cloudflare vừa ngăn chặn một cuộc tấn công DDoS HTTPS lớn nhất lịch sự với kỷ lục 26 triệu request trên mỗi giây.

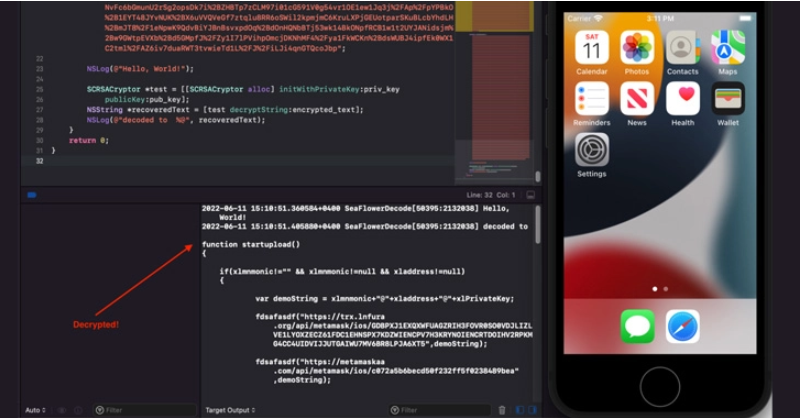

Tín nhiệm mạng | SeaFlower nhắm mục tiêu vào người dùng Android và iOS trong một chiến dịch giả mạo các trang web ví tiền điện tử chính thức để phát tán mã độc và đánh cắp tiền điện tử của nạn nhân.

Tín nhiệm mạng | Một cuộc tấn công phần cứng mới có tên PACMAN đã được chứng minh nhằm vào processor chipsets M1 của Apple, có khả năng cho phép kẻ tấn công thực thi mã tùy ý trên hệ thống macOS.

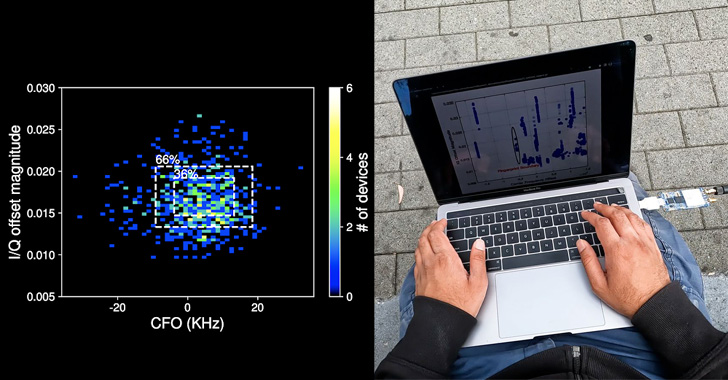

Tín nhiệm mạng | Nhóm nghiên cứu từ Đại học California San Diego đã phát hiện ra tín hiệu Bluetooth có thể bị lạm dụng để theo dõi điện thoại thông minh.

Tín nhiệm mạng | Microsoft đã triển khai giao diện tab File Explorer mới trong bản phát hành Windows 11 Insider Preview Build 25136 cho Dev Channel nhằm hỗ trợ người dùng làm việc tại nhiều vị trí cùng lúc.

Tín nhiệm mạng | Apple đã giới thiệu tính năng Rapid Security Response mới trong iOS 16 và macOS Ventura, được thiết kế để triển khai các bản vá bảo mật mà không cần cập nhật toàn bộ hệ điều hành.