Một lỗ hổng bảo mật mức cao đã được phát hiện trong thư viện cơ sở dữ liệu SQLite, tồn tại từ lần thay đổi mã nguồn từ tháng 10 năm 2000 và có thể cho phép kẻ tấn công gây ra sự cố hoặc kiểm soát các chương trình.

Có định danh CVE-2022-35737 (điểm CVSS: 7,5), ‘lỗ hổng 22 tuổi’ ảnh hưởng đến các phiên bản SQLite từ 1.0.12 đến 3.39.1 và đã được giải quyết trong phiên bản 3.39.2 được phát hành vào ngày 21 tháng 7 năm 2022.

Nhà nghiên cứu Andreas Kellas của Trail of Bits cho biết CVE-2022-35737 có thể bị khai thác trên các hệ thống 64 bit và khả năng khai thác phụ thuộc vào cách chương trình được biên dịch (compile).

"Việc thực thi mã tùy ý chỉ xảy ra khi thư viện được biên dịch mà không có stack canaries, và vấn đề từ chối dịch vụ được xác nhận trong mọi trường hợp."

Được lập trình bằng ngôn ngữ C, SQLite là công cụ cơ sở dữ liệu được sử dụng rộng rãi nhất, được dùng theo mặc định trong Android, iOS, Windows và macOS, cũng như các trình duyệt web phổ biến như Google Chrome, Mozilla Firefox và Apple Safari.

Lỗ hổng được Trail of Bits phát hiện, liên quan đến lỗi tràn số (integer overflow) xảy ra khi các chuỗi dữ liệu đầu vào rất lớn được truyền dưới dạng tham số cho hàm printf của SQLite, dẫn đến cần sử dụng một hàm khác ("sqlite3_str_vappendf") để xử lý định dạng chuỗi.

Tuy nhiên, nếu chuỗi truyền vào chứa các kiểu thay thế định dạng %Q, %q, hoặc %w, có khả năng dẫn đến sự cố chương trình khi dữ liệu do người dùng kiểm soát được ghi vượt quá giới hạn mà stack buffer được cấp phát.

Kellas giải thích rằng "nếu chuỗi định dạng chứa '!', ký tự đặc biệt để kích hoạt tính năng quét ký tự unicode, có thể dẫn đến thực thi mã tùy ý trong trường hợp xấu nhất hoặc khiến chương trình bị treo và lặp (gần như) vô thời hạn".

Lỗ hổng này là ví dụ cho một kịch bản tấn công từng được coi là không thực tế trong nhiều thập kỷ trước - cấp phát chuỗi 1GB làm đầu vào - được cho là khả thi với sự ra đời của hệ thống máy tính 64-bit.

Kellas cho biết “lỗ hổng này có thể không phải là lỗi tại thời điểm nó được viết ra (năm 2000) khi các hệ thống chủ yếu là kiến trúc 32-bit”.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Apple đã phát hành các bản cập nhật để khắc phục một lỗ hổng zero-day trong iOS và iPadOS mà họ cho rằng đã bị khai thác trong thực tế.

Tín nhiệm mạng | công ty bảo mật WordPress Wordfence cho biết đã phát hiện các nỗ lực khai thác nhắm vào lỗ hổng mới được tiết lộ trong Apache Commons Text.

Tín nhiệm mạng | Các nhà nghiên cứu đã tiết lộ thông tin chi tiết về một lỗ hổng nghiêm trọng hiện đã được vá trong máy ảo Move, có thể khiến mạng Aptos bị ngừng hoạt động hoàn toàn và ảnh hưởng nghiêm trọng đến sự ổn định của nút

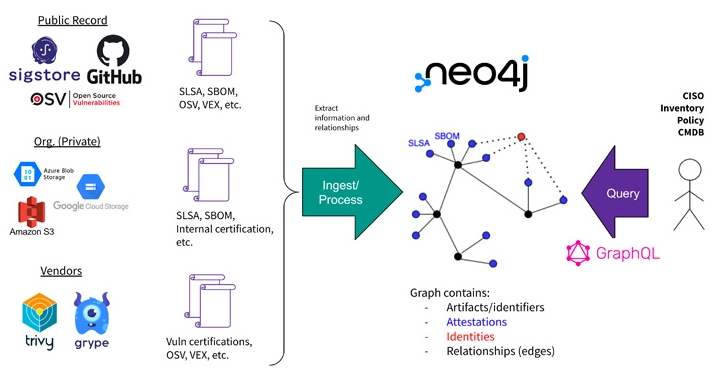

Tín nhiệm mạng | Google đang tìm kiếm những người đóng góp cho một dự án mã nguồn mở mới được gọi là Graph for Understanding Artifact Composition (GUAC), như một phần của nỗ lực không ngừng nhằm tăng cường bảo mật chuỗi cung ứng phần mềm.

Tín nhiệm mạng | Thời gian qua, các quảng cáo về những ứng dụng, trang web cho vay tiền nhanh với lãi suất thấp đang lan tràn trên các trang mạng xã hội, nhưng thực chất, các ứng dụng vay tiền này là biến tướng của hình thức tín dụng đen.

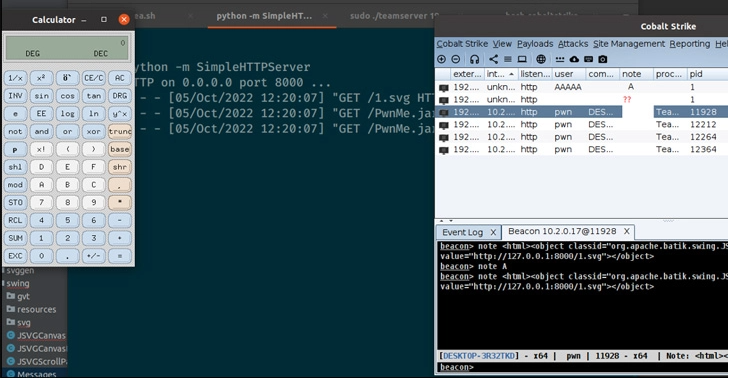

Tín nhiệm mạng | HelpSystems, công ty đứng sau nền tảng phần mềm thương mại Cobalt Strike, đã phát hành bản cập nhật bảo mật mới để giải quyết một lỗ hổng thực thi mã từ xa có thể cho phép kẻ tấn công kiểm soát các hệ thống bị nhắm mục tiêu.