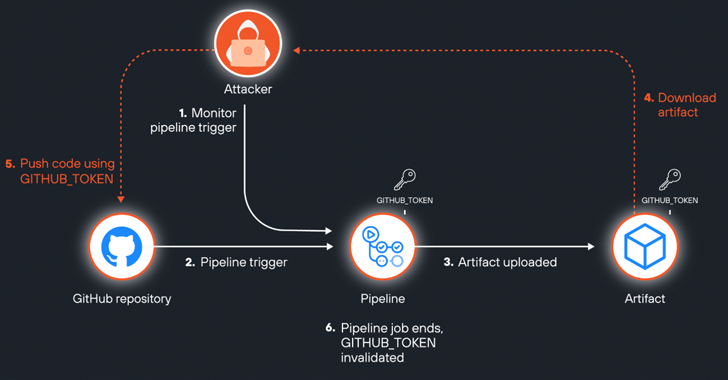

Một phương thức tấn công mới được phát hiện trong các tệp tạo phẩm (artifact) GitHub Actions có tên ArtiPACKED có thể bị khai thác để chiếm quyền lưu trữ và truy cập vào môi trường cloud của tổ chức.

Trong báo cáo được công bố tuần này, nhà nghiên cứu Yaron Avital thuộc Palo Alto Networks Unit 42 cho biết : "Sự kết hợp giữa cấu hình không chính xác và lỗ hổng bảo mật có thể khiến các artifact rò rỉ mã token, bao gồm cả dịch vụ cloud của bên thứ ba và mã token GitHub, dẫn đến bất kỳ ai có quyền xem kho lưu trữ đều có thể sử dụng".

"Điều này cho phép những kẻ xấu có quyền truy cập vào các tệp này có khả năng xâm phạm các dịch vụ mà những thông tin xác thực (secret) này cấp quyền truy cập."

Công ty an ninh mạng cho biết họ chủ yếu phát hiện ra sự rò rỉ các token GitHub (như GITHUB_TOKEN và ACTIONS_RUNTIME_TOKEN), không chỉ có thể cung cấp cho những kẻ xấu quyền truy cập trái phép vào kho lưu trữ mà còn có khả năng đầu độc mã nguồn và đưa vào môi trường sản xuất thông qua các quy trình CI/CD.

Các artifact trong GitHub cho phép người dùng chia sẻ dữ liệu, có thể bao gồm bản dựng (build), tệp nhật ký, bản sao lưu (core dump), kết quả thử nghiệm và các package triển khai, giữa các công việc (job) trong một luồng (workflow) và duy trì thông tin đó sau khi hoàn thành trong 90 ngày.

Vấn đề bảo mật ở đây là những tệp này có thể được công khai cho bất kỳ ai trong trường hợp các dự án nguồn mở, khiến chúng trở thành nguồn tài nguyên có giá trị để trích xuất các bí mật như mã token truy cập GitHub.

Đặc biệt, các tệp này được phát hiện có thể tiết lộ một biến môi trường có tên là ACTIONS_RUNTIME_TOKEN, có thời gian tồn tại khoảng sáu giờ và có thể bị lạm dụng để thay thế một artifact bằng phiên bản độc hại trước khi nó hết hạn.

Điều này có thể mở ra một khoảng thời gian (attack window) để thực thi mã từ xa khi các nhà phát triển trực tiếp tải xuống và thực thi tệp độc hại hoặc tồn tại một workflow job tiếp theo được cấu hình để thực thi dựa trên các tệp đã tải lên trước đó.

Trong khi GITHUB_TOKEN hết hạn khi job kết thúc, những cải tiến đối với tính năng artifact trong phiên bản 4 cho phép kẻ tấn công có thể khai thác các trường hợp race condition để đánh cắp và sử dụng mã token bằng cách tải xuống artifact trong khi workflow đang diễn ra.

Mã thông báo bị đánh cắp sau đó có thể được sử dụng để đưa mã độc vào kho lưu trữ bằng cách tạo nhánh (branch) mới trước khi pipeline job kết thúc và mã token bị vô hiệu hóa. Tuy nhiên, cuộc tấn công này phụ thuộc vào việc workflow có quyền "contents: write" hay không.

Một số kho lưu trữ nguồn mở liên quan đến Amazon Web Services (AWS), Google, Microsoft, Red Hat và Ubuntu đã được phát hiện dễ bị tấn công.

GitHub đã phân loại vấn đề này ở mức thông tin, yêu cầu người dùng tự bảo vệ các tệp đã tải lên của mình.

Avital lưu ý rằng: "Việc GitHub ngừng sử dụng Artifacts V3 sẽ thúc đẩy các tổ chức sử dụng cơ chế artifacts để đánh giá lại cách họ sử dụng nó". "Các yếu tố bị bỏ qua như các build artifact thường trở thành mục tiêu chính của kẻ tấn công".

Nguồn: thehackernews.com.

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện ra một kỹ thuật tấn công kênh bên mới được gọi là iLeakage, hoạt động trên tất cả các thiết bị Apple gần đây và có thể trích xuất thông tin nhạy cảm từ trình duyệt web Safari.

Tín nhiệm mạng | Microsoft đã phát hành bản vá hằng tháng Patch Tuesday tháng 8 năm 2024, bao gồm các bản cập nhật bảo mật cho 89 lỗ hổng, trong đó có sáu lỗ hổng zero-day đang bị khai thác trong thực tế và ba zero-day đã được công khai.

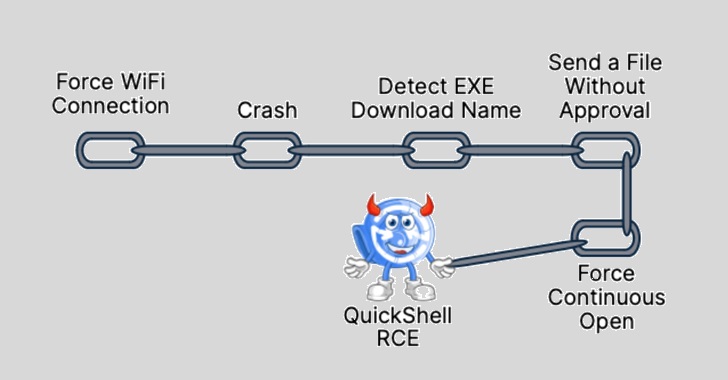

Tín nhiệm mạng | Mười lỗ hổng bảo mật đã được phát hiện trong tiện ích truyền dữ liệu Quick Share của Google dành cho Android và Windows, có thể bị lạm dụng để kích hoạt chuỗi thực thi mã từ xa (RCE) trên các hệ thống đã cài đặt phần mềm này.

Tín nhiệm mạng | Microsoft đã tiết lộ một lỗ hổng zero-day chưa được vá trong Office, nếu khai thác thành công có thể dẫn đến việc tiết lộ thông tin nhạy cảm trái phép cho kẻ tấn công.

Tín nhiệm mạng | Samsung vừa triển khai chương trình bug bounty mới cho các thiết bị di động của mình với phần thưởng lên tới 1.000.000 đô la cho các báo cáo chỉ ra các trường hợp tấn công nghiêm trọng.

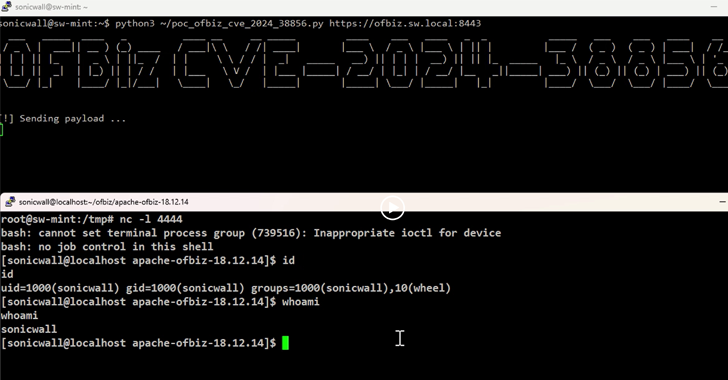

Tín nhiệm mạng | Một lỗ hổng zero-day mới cho phép thực thi mã từ xa mà không yêu cầu xác thực đã được phát hiện trong hệ thống lập kế hoạch nguồn lực doanh nghiệp (ERP) mã nguồn mở Apache OFBiz.