Gần đây, Cisco đã cảnh báo về một lỗ hổng trong giao diện quản lý dựa trên web của các bộ chuyển đổi (adapter) SPA112 2-Port Phone của Cisco, có thể cho phép kẻ tấn công thực thi mã tùy ý trên thiết bị mà không cần xác thực.

Lỗ hổng nghiêm trọng này, có định danh CVE-2023-20126, điểm CVSS là 9,8, bắt nguồn từ việc thiếu kiểm tra xác thực trong chức năng nâng cấp firmware.

Cisco cho biết: "Kẻ tấn công có thể khai thác lỗ hổng này để thay đổi firmware của thiết bị bị ảnh hưởng thành một phiên bản độc hại".

"Khai thác thành công có thể cho phép kẻ tấn công thực thi mã tùy ý trên thiết bị bị ảnh hưởng với các đặc quyền nâng cao".

Các bộ chuyển đổi điện thoại này từng là lựa chọn phổ biến trong ngành công nghiệp để kết hợp các điện thoại analog vào mạng VoIP mà không cần nâng cấp.

Các adapter này có thể được sử dụng trong nhiều tổ chức nhưng chúng có khả năng không được kết nối ra Internet, do đó những lỗ hổng này chủ yếu có thể bị khai thác từ mạng cục bộ.

Tuy nhiên, việc giành được quyền truy cập vào các thiết bị này có thể giúp tác nhân đe dọa mở rộng phạm vi tấn công trên mạng mà không bị phát hiện, vì hệ thống bảo mật thường không giám sát các loại thiết bị này.

Vì Cisco SPA112 đã hết hạn sử dụng (end-of-life) nên nó không còn được nhà cung cấp hỗ trợ và sẽ không nhận được bản cập nhật bảo mật. Ngoài ra, Cisco cũng không đưa ra bất kỳ biện pháp giảm thiểu nào cho CVE-2023-20126.

Bản tin bảo mật của Cisco nhằm mục đích nâng cao nhận thức về việc thay thế các bộ chuyển đổi điện thoại bị ảnh hưởng hoặc triển khai các lớp bảo mật bổ sung để bảo vệ chúng khỏi các cuộc tấn công.

Mẫu (model) thay thế được đề xuất là Cisco ATA 190 Series Analog Telephone Adapter, có ngày hết hạn sử dụng là ngày 31 tháng 3 năm 2024.

Hiện chưa có bất kỳ phát hiện nào về việc khai thác lỗ hổng CVE-2023-20126 trong thực tế, tuy nhiên điều này có thể thay đổi bất cứ lúc nào, vì vậy quản trị viên nên khẩn trương thực hiện các biện pháp bảo vệ thích hợp.

Các lỗ hổng nghiêm trọng trên các thiết bị từng phổ biến là những mục tiêu tiềm năng để tin tặc lạm dụng trong các cuộc tấn công, có khả năng dẫn đến các sự cố bảo mật quy mô lớn.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Google đã bắt đầu triển khai giải pháp không cần mật khẩu (passwordless solution) cho các Tài khoản Google trên tất cả các nền tảng.

Tín nhiệm mạng | Một hoạt động thực thi pháp luật quốc tế đã dẫn đến việc bắt giữ 288 nhà cung cấp được cho là có liên quan đến việc buôn bán ma túy trên web đen, thêm vào một danh sách dài các doanh nghiệp tội phạm đã bị đóng cửa trong những năm gần đây.

Tín nhiệm mạng | Những người bảo trì phần mềm trực quan hóa dữ liệu mã nguồn mở Apache Superset đã phát hành các bản vá để khắc phục một lỗi cấu hình mặc định không an toàn có thể dẫn đến thực thi mã từ xa.

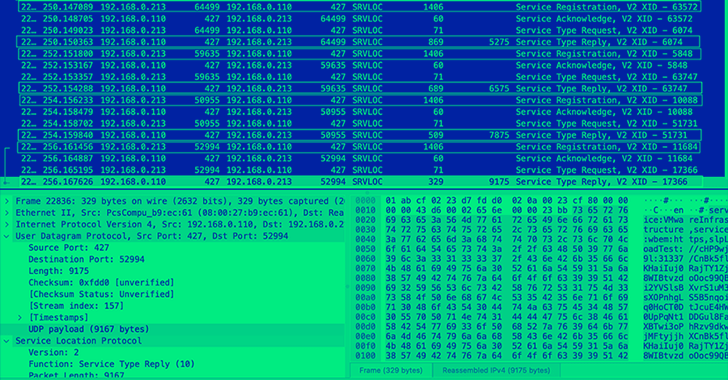

Tín nhiệm mạng | Một lỗ hổng bảo mật có độ nghiêm trọng mức cao ảnh hưởng đến Service Location Protocol có thể bị khai thác để thực hiện các cuộc tấn công từ chối dịch vụ quy mô lớn nhằm vào các mục tiêu.

Tín nhiệm mạng | VMware đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng zero-day có thể được kết hợp để dẫn đến thực thi mã trên các hệ thống chạy phiên bản chưa được vá của công cụ ảo hóa phần mềm Workstation và Fusion của công ty.

Tín nhiệm mạng | VirusTotal đã công bố về việc ra mắt tính năng phân tích mã dựa trên trí tuệ nhân tạo mới có tên là Code Insight.