Những người bảo trì phần mềm trực quan hóa dữ liệu mã nguồn mở Apache Superset đã phát hành các bản vá để khắc phục một lỗi cấu hình mặc định không an toàn có thể dẫn đến thực thi mã từ xa.

Lỗ hổng có định danh CVE-2023-27524 (điểm CVSS: 8,9), ảnh hưởng đến các phiên bản từ 2.0.1 trở về trước và liên quan đến việc sử dụng SECRET_KEY mặc định, có thể bị kẻ tấn công lạm dụng để xác thực và truy cập trái phép vào các tài nguyên được đặt trên internet.

Naveen Sunkavally, kiến trúc sư chính tại Horizon3.ai, cho biết "một cấu hình mặc định không an toàn trong Apache Superset có thể cho phép kẻ tấn công thực thi mã từ xa, thu thập thông tin đăng nhập và xâm phạm dữ liệu trái phép".

Lỗ hổng này không ảnh hưởng đến các phiên bản Superset đã thay đổi giá trị mặc định cho SECRET_KEY thành một chuỗi ngẫu nhiên an toàn hơn.

Công ty bảo mật đã phát hiện SECRET_KEY có giá trị mặc định là "\x02\x01thisismyscretkey\x01\x02\\e\\y\\y\\h", cho biết có 918 trong số 1.288 máy chủ có thể truy cập công khai đang sử dụng cấu hình mặc định vào tháng 10 năm 2021.

Kẻ tấn công biết về khóa bí mật có thể đăng nhập vào các máy chủ này với tư cách quản trị viên bằng cách giả mạo cookie phiên và giành quyền kiểm soát hệ thống.

Vào ngày 11 tháng 1 năm 2022, những người bảo trì dự án đã cố gắng khắc phục sự cố bằng cách thay đổi giá trị SECRET_KEY thành "CHANGE_ME_TO_A_COMPLEX_RANDOM_SECRET" trong mã Python cùng với hướng dẫn người dùng để thay đổi giá trị đó.

Horizon3.ai cho biết họ đã phát hiện thêm hai cấu hình SECRET_KEY bổ sung được gán các giá trị mặc định là " USE_YOUR_OWN_SECURE_RANDOM_KEY" và "thisISaSECRET_1234".

Một cuộc tìm kiếm được tiến hành vào tháng 2 năm 2023 với bốn khóa này đã phát hiện được 3.176 trường hợp, trong đó có 2.124 trường hợp đang sử dụng một trong các khóa mặc định. Một số đối tượng bị ảnh hưởng bao gồm các tập đoàn lớn, công ty nhỏ, cơ quan chính phủ và trường đại học.

Sau khi báo cáo cho nhóm bảo mật Apache lần thứ hai, một bản cập nhật mới (phiên bản 2.1) đã được phát hành vào ngày 5 tháng 4 năm 2023 để vá lỗ hổng này bằng cách ngăn máy chủ khởi động nếu nó được cấu hình với SECRET_KEY mặc định.

Sunkavally cho biết: “Mặc dù vậy, cách khắc phục này vẫn chưa thực sự hoàn hảo vì vẫn có thể chạy Superset với SECRET_KEY mặc định nếu nó được cài đặt thông qua tệp docker-compose hoặc helm template”.

Horizon3.ai cũng đã cung cấp một tập lệnh Python giúp xác định xem phiên bản Superset bạn đang sử sụng có bị ảnh hưởng bởi lỗ hổng hay không.

Người dùng có thể không đọc kỹ tài liệu hướng dẫn vì vậy các ứng dụng nên được thiết kế để buộc người dùng thực hiện một số bước nhất định để đảm bảo bảo mật theo mặc định.

Về phần mình, người dùng nên đọc kỹ tài liệu hướng dẫn của nhà cung cấp, thay đổi các cấu hình/thông tin đăng nhập mặc định kém an toàn, đồng thời thường xuyên kiểm tra và cập nhật/nâng cấp các phần mềm, ứng dụng đang sử dụng lên phiên bản mới nhất để giảm thiểu nguy cơ bị tấn công.

Nguồn: thehackernews.com.

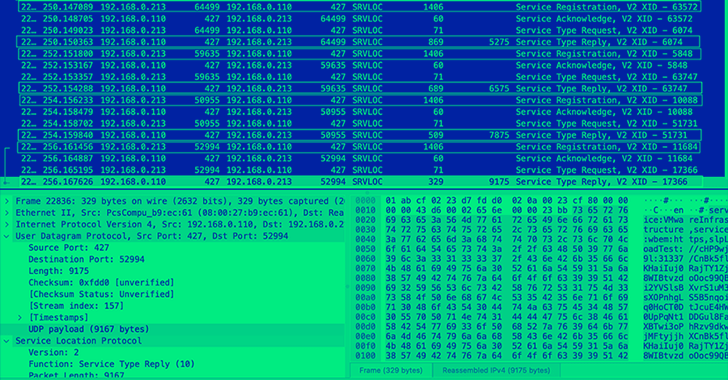

Tín nhiệm mạng | Một lỗ hổng bảo mật có độ nghiêm trọng mức cao ảnh hưởng đến Service Location Protocol có thể bị khai thác để thực hiện các cuộc tấn công từ chối dịch vụ quy mô lớn nhằm vào các mục tiêu.

Tín nhiệm mạng | VMware đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng zero-day có thể được kết hợp để dẫn đến thực thi mã trên các hệ thống chạy phiên bản chưa được vá của công cụ ảo hóa phần mềm Workstation và Fusion của công ty.

Tín nhiệm mạng | VirusTotal đã công bố về việc ra mắt tính năng phân tích mã dựa trên trí tuệ nhân tạo mới có tên là Code Insight.

Tín nhiệm mạng | Lazarus, nhóm tin tặc khét tiếng của Bắc Triều Tiên đứng sau cuộc tấn công chuỗi cung ứng nhắm vào 3CX, cũng đã xâm phạm hai tổ chức cơ sở hạ tầng quan trọng trong lĩnh vực điện và năng lượng và hai doanh nghiệp khác bằng cách sử dụng ứng dụng X_TRADER bị nhiễm trojan.

Tín nhiệm mạng | Tiết lộ về lỗ hổng zero-day trong Google Cloud Platform (GCP) có thể cho phép các tác nhân đe dọa ẩn giấu ứng dụng độc hại, không thể xóa được, bên trong tài khoản Google của nạn nhân.

Tín nhiệm mạng | Cisco và VMware đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng bảo mật nghiêm trọng trong các sản phẩm của họ mà các tác nhân độc hại có thể khai thác để thực thi mã tùy ý trên các hệ thống bị ảnh hưởng.