Apache Software Foundation đã phát hành các bản vá để khắc phục lỗ hổng zero-day đã và đang bị khai thác trong thực tế, ảnh hưởng đến thư viện ghi log Java Apache Log4j được sử dụng rộng rãi trong các tổ chức, doanh nghiệp.

Lỗ hổng CVE-2021-44228 (điểm CVSS:10, lỗ hổng đặc biệt nghiêm trọng) còn gọi là Log4Shell hoặc LogJam, cho phép đối tượng tấn công không cần xác thực có thể thực thi mã từ xa và chiếm quyền kiểm soát hệ thống sử dụng tiện ích nguồn mở Log4j, ảnh hưởng đến các phiên bản Log4j từ 2.0-beta9 đến 2.14.1.

Lỗ hổng đã được phát hành bản vá trong phiên bản từ Log4j 2.15.0 trở đi

Chen Zhaojun của Đội bảo mật Cloud Alibaba đã phát hiện và báo cáo lỗ hổng.

Log4j được một số hãng sản xuất sử dụng để ghi log trong nhiều phần mềm phổ biến (bao gồm Amazon, Apple iCloud, Cisco, Cloudflare, ElasticSearch, Red Hat, Steam, Tesla, Twitter) và các trò chơi điện tử như Minecraft.

Bề mặt tấn công lớn

Bharat Jogi, quản lý cấp cao về lỗ hổng tại Qualys cho biết "Log4Shell có lẽ là lỗ hổng nghiêm trọng nhất phát hiện trong năm nay". "Log4j là một thư viện phổ biến được hàng triệu ứng dụng Java sử dụng để ghi lại các thông báo lỗi."

Các công ty bảo mật mạng BitDefender, Cisco Talos, Huntress Labs, và Sonatype đã rà quét hàng loạt các ứng dụng bị ảnh hưởng để tìm các máy chủ có lỗ hổng và thử nghiệm tấn công vào mạng honeypot của họ bằng mã khai thác (PoC) có sẵn trên GitHub. Ilkka Turunen của Sonatype cho biết: “Đây là một cuộc tấn công chỉ đòi hỏi ít kỹ thuật và cực kỳ đơn giản để thực hiện”.

GreyNoise, ví lỗ hổng này với Shellshock, cho biết họ đã phát hiện hoạt động khai thác lỗ hổng bắt đầu vào ngày 9/12/2021. Công ty Cloudflare cho biết đã chặn khoảng 20.000 request khai thác trên mỗi phút vào khoảng 6 giờ chiều UTC vào thứ Sáu, với hầu hết các request bắt nguồn từ Canada, Mỹ, Hà Lan, Pháp và Anh.

Do sự dễ dàng khai thác và sự phổ biến của Log4j, các cuộc tấn công quy mô lớn nhằm vào các máy chủ bị ảnh hưởng sẽ gia tăng trong những ngày tới. Vì vậy việc cập nhật/cài đặt bản vá là điều khẩn cấp cần làm ngay lúc này.

Công ty an ninh mạng Cybereason của Israel cũng đã phát hành một bản vá có tên "Logout4Shell" để khắc phục lỗ hổng bằng cách cấu hình lại trình ghi log và ngăn chặn việc khai thác lỗ hổng.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Các tác nhân đe dọa đang rà quét và khai thác lỗ hổng Log4j Log4Shell để tìm kiếm các máy chủ bị ảnh hưởng và triển khai mã độc lên chúng.

Tín nhiệm mạng | Moobot, botnet kế thừa của Mirai, đang được phát tán rộng rãi thông qua việc khai thác lỗ hổng command injection trong máy chủ web của nhiều sản phẩm Hikvision.

Tín nhiệm mạng | Các đối tượng khai thác mã độc TrickBot đã lây nhiễm cho khoảng 140.000 nạn nhân trên 149 quốc gia và đang triển khai mã độc Emotet trên các máy bị xâm phạm.

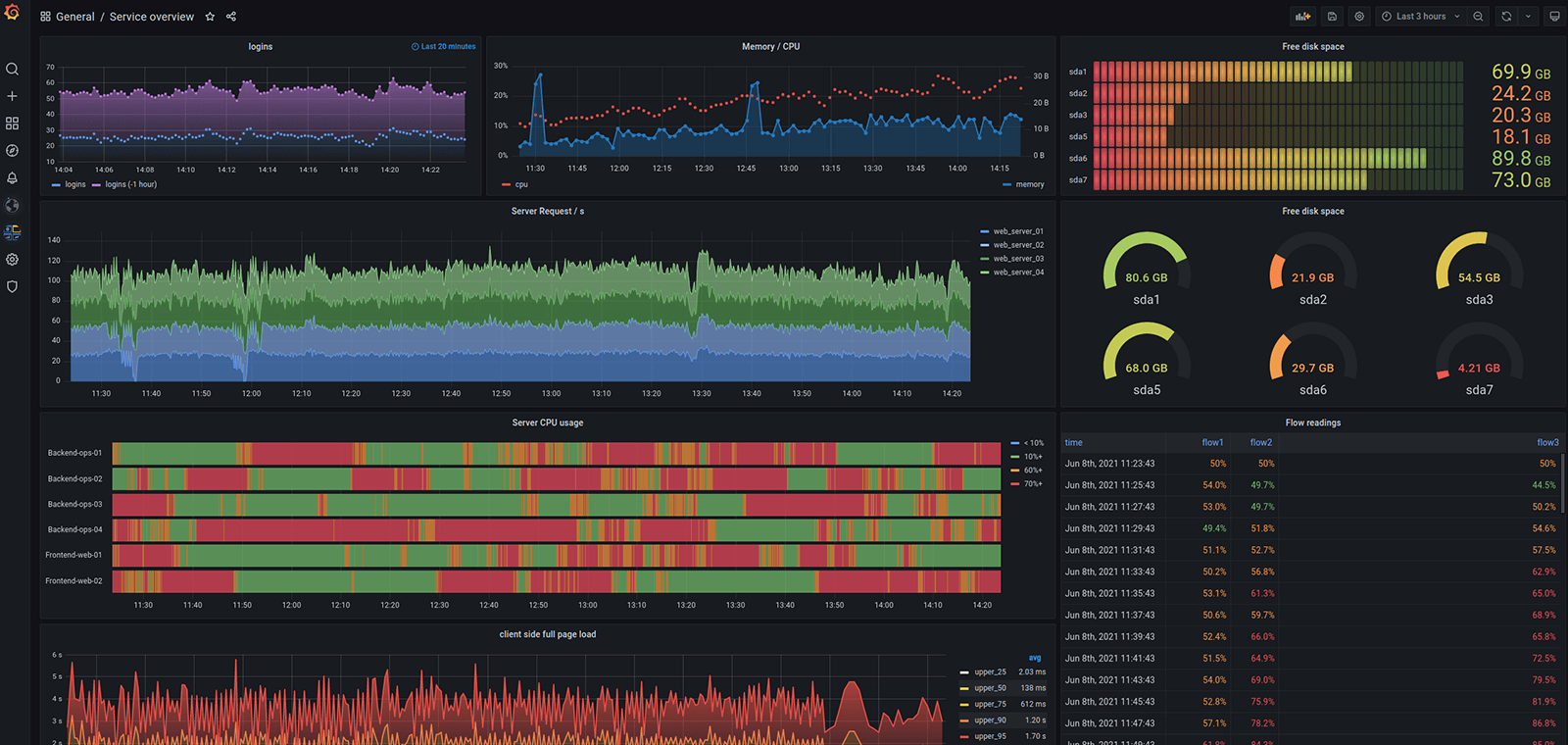

Tín nhiệm mạng | Grafana Labs đã phát hành các bản cập nhật mới cho phần mềm mã nguồn mở Grafana để khắc phục lỗ hổng zero-day sau khi thông tin chi tiết và mã khai thác của lỗ hổng được tiết lộ công khai.

Tín nhiệm mạng | Sàn giao dịch tiền điện tử BitMart đã tiết lộ về một "vi phạm bảo mật lớn" mà họ cho là do khóa cá nhân bị đánh cắp, dẫn đến thiệt hại hơn 150 triệu đô tiền điện tử.

Tín nhiệm mạng | Những người đang tìm cách kích hoạt Windows mà không sử dụng giấy phép hợp lệ hoặc “key” sản phẩm đang bị nhắm mục tiêu bởi những kẻ phát tán mã độc CryptBot.