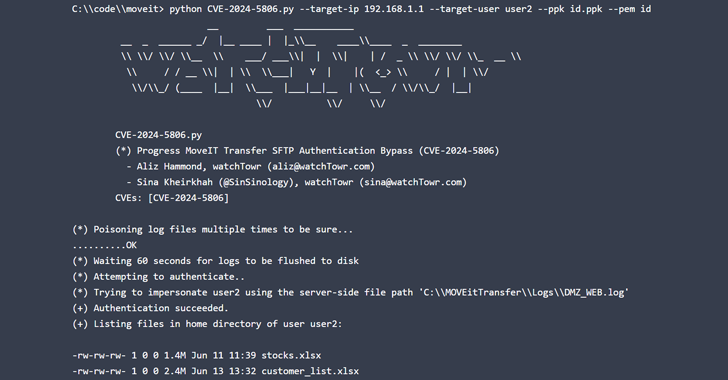

Một lỗ hổng bảo mật nghiêm trọng mới ảnh hưởng đến Progress Software MOVEit Transfer đang bị khai thác tràn lan ngay sau khi thông tin chi tiết về lỗ hổng được tiết lộ công khai.

Lỗ hổng có định danh CVE-2024-5806 (điểm CVSS: 9.1), liên quan đến vấn đề bỏ qua xác thực ảnh hưởng đến các phiên bản:

- Từ 2023.0.0 đến trước 2023.0.11

- Từ 2023.1.0 đến trước 2023.1.6 và

- Từ 2024.0.0 đến trước 2024.0.2

“Vấn đề xác thực không chính xác trong Progress MOVEit Transfer (mô-đun SFTP) có thể dẫn đến việc bỏ qua xác thực”, công ty cho biết trong một tư vấn bảo mật được phát hành hôm thứ Ba.

Progress cũng đã giải quyết một lỗ hổng bỏ qua xác thực nghiêm trọng khác liên quan đến SFTP (CVE-2024-5805, điểm CVSS: 9.1) ảnh hưởng đến MOVEit Gateway phiên bản 2024.0.0.

Khai thác thành công lỗ hổng có thể cho phép kẻ tấn công bỏ qua xác thực SFTP và giành quyền truy cập vào các hệ thống MOVEit Transfer và Gateway.

watchTowr Labs đã công bố các chi tiết kỹ thuật bổ sung về CVE-2024-5806, các nhà nghiên cứu bảo mật Aliz Hammond và Sina Kheirkhah lưu ý rằng nó có thể bị lạm dụng khai thác để mạo danh bất kỳ người dùng nào trên máy chủ.

Công ty an ninh mạng còn mô tả thêm rằng lỗi này bao gồm hai lỗ hổng riêng biệt, một trong Progress MOVEit và một trong thư viện IPWorks SSH.

Progress Software cho biết vấn đề trong thành phần của bên thứ ba "làm tăng nguy cơ xảy ra lỗi ban đầu" nếu không được vá, đồng thời kêu gọi khách hàng thực hiện hai bước sau:

- Chặn quyền truy cập RDP công khai vào (các) máy chủ MOVEit Transfer

- Giới hạn quyền truy cập từ bên ngoài vào chỉ cho các thiết bị đáng tin cậy đã biết từ (các) máy chủ MOVEit Transfer

Theo Rapid7, có ba điều kiện tiên quyết để khai thác CVE-2024-5806: Kẻ tấn công cần biết về tên người dùng hiện có, tài khoản mục tiêu có thể xác thực từ xa và dịch vụ SFTP có thể truy cập công khai qua internet.

Tính đến ngày 25 tháng 6, dữ liệu do Censys thu thập cho thấy có khoảng 2.700 máy chủ MOVEit Transfer trực tuyến, hầu hết trong số đó nằm ở Mỹ, Anh, Đức, Hà Lan, Canada, Thụy Sĩ, Úc, Pháp, Ireland và Đan Mạch.

Vào năm ngoái, một vấn đề nghiêm trọng khác trong MOVEit Transfer đã bị lạm dụng rộng rãi trong một loạt các cuộc tấn công ransomware Cl0p (CVE-2023-34362 , điểm CVSS: 9,8), do đó, điều cần thiết là người dùng phải nhanh chóng cập nhật lên các phiên bản mới nhất.

Nguồn: thehackernews.com.

Apple đã phát hành bản cập firmware cho AirPods để giải quyết lỗ hổng cho phép kẻ xấu truy cập trái phép vào tai nghe.

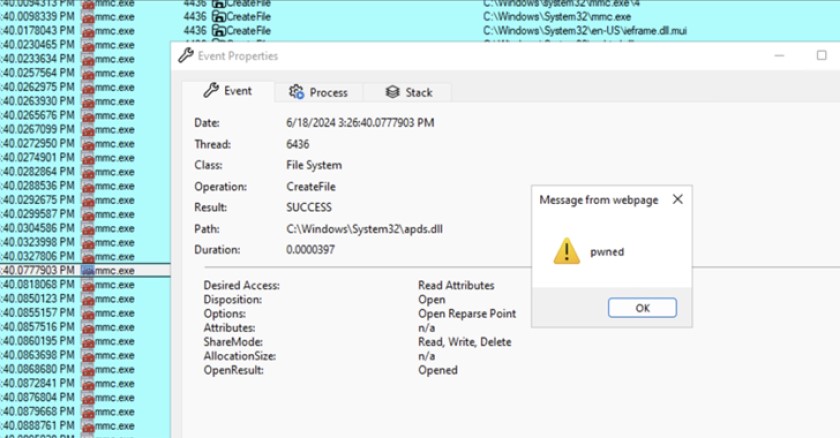

Các tác nhân đe dọa đang khai thác một kỹ thuật tấn công mới trong thực tế, lạm dụng các tệp MSC (management saved console) độc hại để đạt được việc thực thi mã bằng cách sử dụng Microsoft Management Console (MMC) và trốn tránh các biện pháp phòng thủ bảo mật.

Tin tặc đã sửa đổi mã nguồn của ít nhất 05 plugin được lưu trữ trên WordPress.org để thêm vào các tập lệnh PHP độc hại cho phép tạo tài khoản mới với đặc quyền quản trị trên các trang web sử dụng chúng.

Mới đây, PIB Fact Check - trang thông tin chuyên đăng tải về các hình thức lừa đảo - đã đưa ra lời cảnh báo về một thủ đoạn mới hết sức tinh vi, liên quan tới dịch vụ vận chuyển hàng hóa của Bưu điện Ấn Độ (Indian Post).

Mới đây, Vsevolod Kokorin - một chuyên gia an ninh mạng đã lên tiếng cảnh báo về hình thức lừa đảo hết sức tinh vi liên quan tới hệ thống thư điện tử của Microsoft. Người này cho biết mình đã phát hiện một lỗ hổng khiến cho những Email đến từ các đối tượng lừa đảo trở nên khó phát hiện hơn.

Giải vô địch bóng đá Châu Âu (EURO 2024) và giải vô địch bóng đá Nam Mỹ năm 2024 (COPA AMERICA 2024) là các sự kiện thể thao, giải trí lớn, thu hút đông đảo người hâm mộ trên thế giới trong đó có Việt Nam, đồng thời cũng là thời điểm phát sinh, gia tăng các hình thức cá độ bóng đá, lôi kéo số lượng người chơi lớn, gây ra rất nhiều hệ lụy, suy thoái kinh tế gia đình, xã hội.