Netgear đã phát hành một loạt bản vá để khắc phục lỗ hổng thực thi mã từ xa có mức độ nghiêm trọng ảnh hưởng đến nhiều thiết bị định tuyến (SOHO) của công ty.

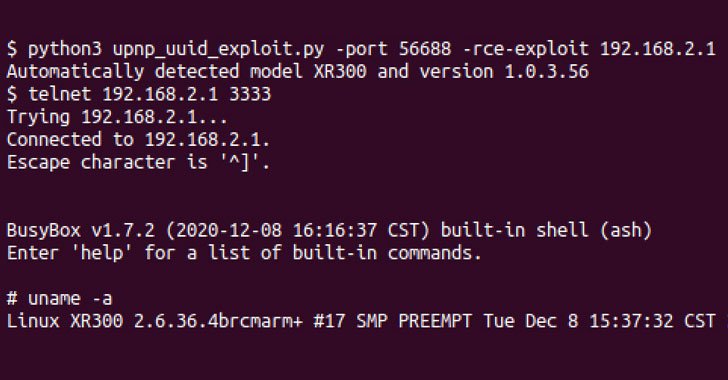

Có mã định danh là CVE-2021-34991 (điểm CVSS: 8,8), lỗ hổng tràn bộ đệm cho phép kẻ tấn công thực thi mã với đặc quyền root và chiếm quyền kiểm soát thiết bị bằng cách lợi dụng lỗ hổng cho phép một thiết bị phát hiện ra sự có mặt của các thiết bị khác trên cùng một mạng cục bộ và mở các cổng kết nối với Internet trong tính năng Universal Plug and Play (UPnP).

UPnP được sử dụng trong nhiều loại thiết bị, bao gồm máy tính cá nhân, thiết bị mạng, thiết bị game và IoT,…

Lỗ hổng này bắt nguồn từ việc daemon UPnP chấp nhận các request (cảnh báo mà thiết bị sử dụng để nhận thông báo từ các thiết bị khác khi có sự thay đổi cấu hình nhất định) HTTP SUBSCRIBE và UNSUBSCRIBE chưa được xác thực.

Nhà nghiên cứu Adam Nichols của GRIMM cho biết lỗ hổng tràn bộ nhớ trong mã xử lý request UNSUBSCRIBE cho phép kẻ tấn công gửi các request độc hại để thực thi mã độc trên thiết bị, bao gồm thiết lập lại mật khẩu quản trị viên, sau đó có thể đăng nhập vào máy chủ web để sửa đổi bất kỳ cài đặt hoặc thực hiện các cuộc tấn công khác vào hệ thống.

Danh sách thiết bị bị ảnh hưởng bởi lỗ hổng

"Với quyền truy cập root trên một thiết bị, kẻ tấn công có thể đọc và sửa đổi tất cả lưu lượng truy cập qua thiết bị."

Đây không phải lần đầu tiên các phiên bản chứa lỗ hổng của UPnP được phát hiện trong các thiết bị mạng.

Vào tháng 6 năm 2020, nhà nghiên cứu bảo mật Yunus Çadirci đã phát hiện lỗ hổng CallStranger (CVE-2020-12695, có điểm CVSS: 7,5), cho phép tin tặc tấn công từ chối dịch vụ và đánh cắp dữ liệu. Ngoài ra, hơn 45.000 bộ định tuyến sử dụng UPnP đã bị lạm dụng trong chiến dịch khai thác EternalBlue và EternalRed năm 2018.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Meta (Facebook) đã thông báo rằng họ đã thực hiện các hành động để đối phó với bốn nhóm tội phạm mạng từ Pakistan và Syria

Tín nhiệm mạng | Một chiến dịch tấn công mới diễn ra vào cuối tuần trước đã tấn công gần 300 trang web WordPress để hiển thị thông báo mã hóa giả nhằm lừa chủ sở hữu trang web trả 0,1 bitcoin (khoảng 6.069,23 đo la) để khôi phục hoạt động.

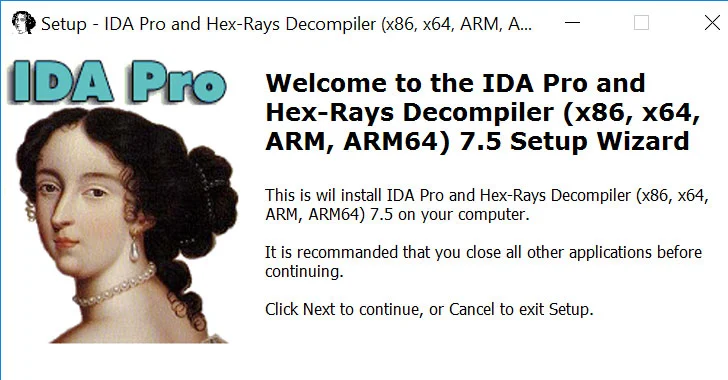

Tín nhiệm mạng | Lazarus, một nhóm tin tặc được nhà nước Triều Tiên hậu thuẫn, đang nhắm mục tiêu đến các nhà nghiên cứu bảo mật để cài cắm các backdoor và trojan truy cập từ xa bằng cách sử dụng phiên bản giả mạo của phần mềm reverse IDA Pro phổ biến

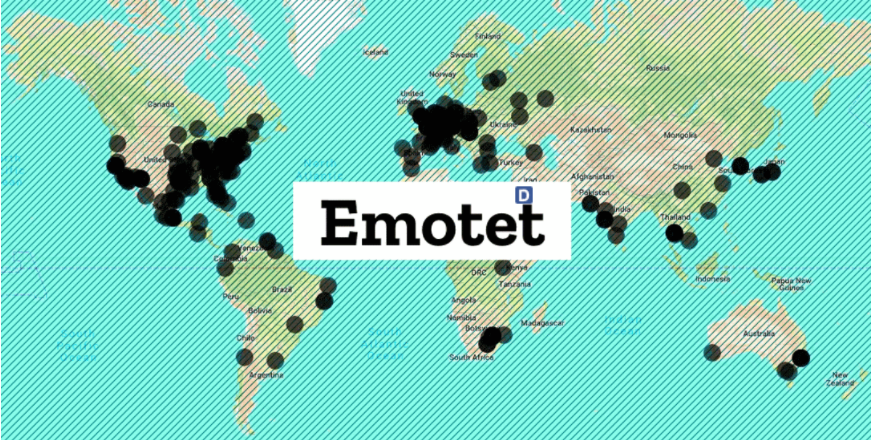

Tín nhiệm mạng | Mạng botnet Emotet hoạt động trở lại sau gần mười tháng từ khi cơ quan thực thi pháp luật quốc tế đánh sập các máy chủ kiểm soát của nó vào tháng Một năm nay.

Tín nhiệm mạng | Trojan truy cập từ xa GravityRAT đang được phát tán dưới vỏ bọc của một ứng dụng trò chuyện được mã hóa end-to-end có tên là SoSafe Chat.

Tín nhiệm mạng | Một công dân Nga đã bị kết án 10 năm tù và bị phạt 3.827.493 đô la vì điều hành Methbot, một mạng botnet lừa đảo khổng lồ đã đánh cắp hơn 7 triệu đô la từ các nhà phát hành và mạng quảng cáo từ năm 2014 đến năm 2018.