Nhà cung cấp dịch vụ lưu trữ và trung tâm dữ liệu Chile IxMetro Powerhost - có trụ sở tại Mỹ, Nam Mỹ và Châu Âu - đã gặp phải sự cố tấn công mạng do nhóm ransomware mới có tên SEXi gây ra, nhóm này đã mã hóa cả các máy chủ và bản sao lưu VMware ESXi của công ty.

Mới đây, bộ phận IxMetro của Powerhost tại Chile đã cảnh báo các khách hàng rằng họ đã phải hứng chịu một cuộc tấn công bằng ransomware vào sáng thứ Bảy nhằm mã hóa một số máy chủ VMware ESXi của công ty được sử dụng để lưu trữ các máy chủ riêng ảo (virtual private server/VPS) cho khách hàng.

Khách hàng triển khai trang web hoặc dịch vụ trên các máy chủ này hiện đã phải tạm dừng hoạt động trong khi công ty cố gắng khôi phục hàng terabyte dữ liệu từ các bản sao lưu.

Powerhost đã xin lỗi khách hàng và cảnh báo rằng có thể không khôi phục được máy chủ vì các bản sao lưu cũng đã bị mã hóa.

Khi cố gắng thương lượng với các tác nhân đe dọa để nhận khóa giải mã, nhóm ransomware yêu cầu mỗi nạn nhân hai bitcoin, tương đương 140 triệu USD cho tất cả.

Đối với những khách hàng VPS bị ảnh hưởng bởi cuộc tấn công và vẫn giữ nội dung trang web của họ, công ty đang đề nghị thiết lập một VPS mới để khách hàng có thể đưa trang web của họ trực tuyến trở lại.

Phần mềm tống tiền SEXi mới

Theo nhà nghiên cứu bảo mật Germán Fernández của CronUp, PowerHost đã bị tấn công bởi một phần mềm ransomware mới, nó gắn thêm phần mở rộng .SEXi đối với các tệp bị mã hóa và để lại thông báo đòi tiền chuộc có tên SEXi.txt.

SEXi là một chủng ransomware khá mới, nó bắt đầu nhắm mục tiêu vào nạn nhân từ tháng 3 năm 2023. Cho đến nay, các cuộc tấn công đã biết của các tác nhân đe dọa chỉ nhắm vào máy chủ VMWare ESXi. Tuy nhiên, chúng có khả năng cũng đang nhắm mục tiêu vào các thiết bị Windows.

Thông báo đòi tiền chuộc của nhóm này yêu cầu nạn nhân tải xuống ứng dụng nhắn tin Session và liên hệ với họ theo địa chỉ được chỉ định. Tất cả các thông báo đòi tiền chuộc đều có chung một địa chỉ liên hệ trong Session.

Ngoài ra, vẫn chưa biết liệu những kẻ tấn công có đánh cắp dữ liệu để tống tiền các công ty trong các cuộc tấn công tống tiền kép thông qua các trang web rò rỉ dữ liệu hay không.

Để giảm thiểu rủi ro trước các cuộc tấn công ransomware, các tổ chức nên triển khai các biện pháp phòng thủ nhiều lớp, bao gồm việc triển khai bản vá đầy đủ cho các hệ thống/phần mềm; bảo mật email, bảo mật endpoint, mã hóa dữ liệu nhạy cảm cũng như thường xuyên sao lưu các dữ liệu này và lưu trữ các bản sao lưu độc lập với các hệ thống khác để có thể khôi phục hệ thống nhanh chóng khi sự cố xảy ra.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Ransomware tiếp tục tấn công các tổ chức ở mọi lĩnh vực và các cuộc tấn công thường xuyên gây chú ý trên các phương tiện truyền thông vì tác động mạnh mẽ của chúng đối với các bên bị ảnh hưởng

Tín nhiệm mạng | AT&T hiện đã xác nhận rằng họ bị ảnh hưởng bởi một vụ vi phạm dữ liệu ảnh hưởng đến 73 triệu khách hàng.

Tín nhiệm mạng | Red Hat đang cảnh báo người dùng ngay lập tức ngừng sử dụng các hệ thống đang chạy phiên bản thử nghiệm và phát triển Fedora vì phát hiện backdoor trong các thư viện và công cụ nén dữ liệu XZ Utils phiên bản mới nhất.

Một dịch vụ lừa đảo (PhaaS) mới có tên ‘Darcula’ sử dụng 20.000 tên miền để giả mạo thương hiệu và đánh cắp thông tin xác thực từ người dùng Android và iPhone tại hơn 100 quốc gia.

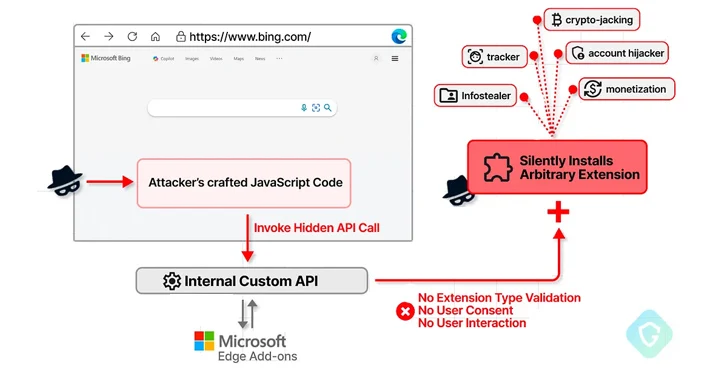

Thông tin về lỗ hổng Microsoft Edge, hiện đã được vá, có thể cho phép tin tặc lạm dụng để cài đặt tùy ý các tiện ích bổ sung (extension) độc hại trên trình duyệt của người dùng hiện đã được tiết lộ.

Mới đây, cơ quan An ninh mạng quốc gia Đức cảnh báo rằng họ đã phát hiện ít nhất 17.000 máy chủ Microsoft Exchange ở Đức bị lộ trực tuyến và dễ bị tấn công bởi một hoặc nhiều lỗ hổng bảo mật nghiêm trọng.