Thứ Ba tuần này, Microsoft đã phát hành các bản vá cho 74 lỗ hổng bảo mật, bao gồm một lỗ hổng zero-day đang bị khai thác trong thực tế và hai lỗ hổng đã được tiết lộ công khai, trong đó có 7 lỗ hổng mức nghiêm trọng, 66 lỗ hổng mức cao và 01 lỗ hổng mức thấp.

Các lỗ hổng bao gồm 24 lỗ hổng thực thi mã từ xa (RCE), 21 lỗ hổng leo thang đặc quyền, 17 lỗ hổng tiết lộ thông tin, 06 lỗ hổng từ chối dịch vụ và 06 lỗ hổng khác. Bản cập nhật này cũng bao gồm bản vá cho 36 lỗ hổng trong trình duyệt Microsoft Edge đã được phát hành vào ngày 28 tháng 4 năm 2022.

Nghiêm trọng nhất trong số các lỗ hổng đã được giải quyết là CVE-2022-26925 (điểm CVSS: 8.1), lỗ hổng giả mạo (spoofing) ảnh hưởng đến Windows Local Security Authority (LSA), "thành phần dùng để xác thực và đăng nhập người dùng vào hệ thống cục bộ."

Công ty cho biết: “Kẻ tấn công chưa được xác thực có thể sử dụng một phương thức trên giao diện LSARPC và khiến domain controller xác thực cho kẻ tấn công bằng NTLM”. "Bản cập nhật bảo mật này giúp phát hiện và ngăn chặn các kết nối ẩn danh trong LSARPC."

Đáng chú ý là điểm nghiêm trọng của lỗ hổng sẽ được nâng lên 9,8 nếu nó được kết hợp với các cuộc tấn công NTLM relay trên Active Directory Certificate Services (AD CS) như PetitPotam.

Kev Breen, giám đốc nghiên cứu mối đe dọa mạng tại Immersive Labs cho biết: "cách khai thác này được sử dụng nhiều trong thực tế, cho phép kẻ tấn công xác thực thành công và có quyền truy cập vào các hàm băm của các giao thức xác thực".

Hai lỗ hổng đã được tiết lộ công khai khác gồm có:

- CVE-2022-29972 (điểm CVSS: 8,2) – Lỗ hổng thực thi mã từ xa (RCE) trong Magnitude Simba Amazon Redshift ODBC Driver (hay còn gọi là SynLapse)

- CVE-2022-22713 (Điểm CVSS: 5,6) - Lỗ hổng từ chối dịch vụ Hyper-V của Windows

Microsoft đã khắc phục CVE-2022-29972 vào ngày 15 tháng 4. Lỗ hổng này được cho là “có nhiều khả năng bị khai thác”, vì vậy người dùng bị ảnh hưởng nên nhanh chóng cập nhật bản vá ngay khi có thể để tránh các rủi ro tiềm ẩn.

Cũng được Redmond vá là một số lỗ hổng RCE trong Windows Network File System (CVE-2022-26937), Windows LDAP (CVE-2022-22012, CVE-2022-29130), Windows Graphics (CVE-2022-26927), Windows Kernel (CVE-2022-29133), Remote Procedure Call Runtime (CVE-2022-22019), và Visual Studio Code (CVE-2022-30129)..

Công ty bảo mật Cyber-Kunlun được ghi nhận là đã báo cáo 30 trong số 74 lỗ hổng, bao gồm CVE-2022-26937, CVE-2022-22012 và CVE-2022-29130.

Ngoài ra, CVE-2022-22019 cùng với ba lỗ hổng RCE trong thư viện Remote Procedure Call (RPC) runtime chưa có bản vá hoàn chỉnh trước đó, CVE-2022-26809, CVE-2022-24492 và CVE-2022-24528, đã được Microsoft gi ải quyết vào tháng 4 năm 2022.

Bản cập nhật Patch Tuesday cũng giải quyết hai lỗ hổng leo thang đặc quyền (CVE-2022-29104 và CVE-2022-29132) và hai lỗ hổng tiết lộ thông tin (CVE-2022-29114 and CVE-2022-29140) trong thành phần Print Spooler-một mục tiêu hấp dẫn đối với những kẻ tấn công.

Bên cạnh Microsoft, các nhà cung cấp khác cũng phát hành bản cập nhật bảo mật từ đầu tháng để khắc phục các lỗ hổng trong sản phẩm của họ, bao gồm Adobe, AMD, Android, Cisco, Citrix, Dell, F5, GooglChrome, HP, Intel, các nhà phân phối Linux (Debian, Oracle Linux, Red Hat, SUSE, và Ubuntu), MediaTek, Mozilla Firefox, Firefox ESR, and Thunderbird, Qualcomm, SAP, Schneider Electric, và Siemens.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Microsoft cho biết đã giải quyết một lỗ hổng bảo mật ảnh hưởng đến Azure Synapse và Azure Data Factory, nếu khai thác thành công có thể dẫn đến thực thi mã từ xa.

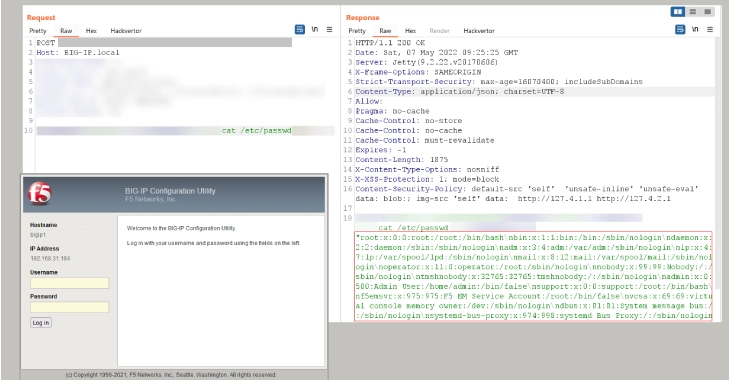

Tín nhiệm mạng | Vài ngày sau khi F5 phát hành các bản vá cho lỗ hổng RCE nghiêm trọng trong BIG-IP, các nhà nghiên cứu bảo mật đã cảnh báo về việc phát hiện các dấu hiệu tấn công và mã khai thác cho lỗ hổng trong thực tế.

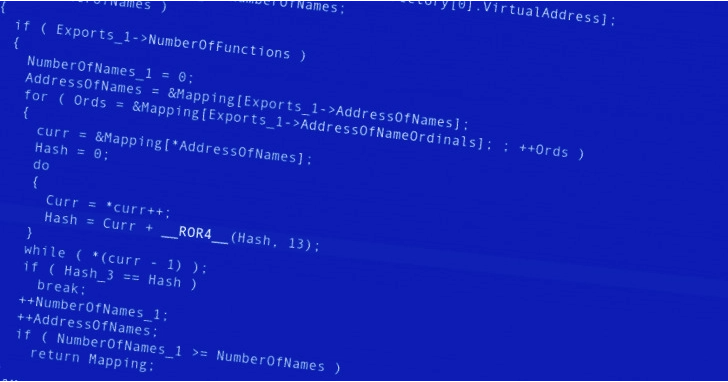

Tín nhiệm mạng | Một chiến dịch mã độc mới được phát hiện đã lợi dụng event logs của Windows để lưu trữ các đoạn shellcode độc hại dùng để cài cắm trojan.

Tín nhiệm mạng | Google đã phát hành bản vá bảo mật tháng này cho Android để khắc phục 37 lỗ hổng, trong đó bao gồm bản vá cho lỗ hổng Linux kernel đã bị khai thác trong thực tế vào đầu năm nay.

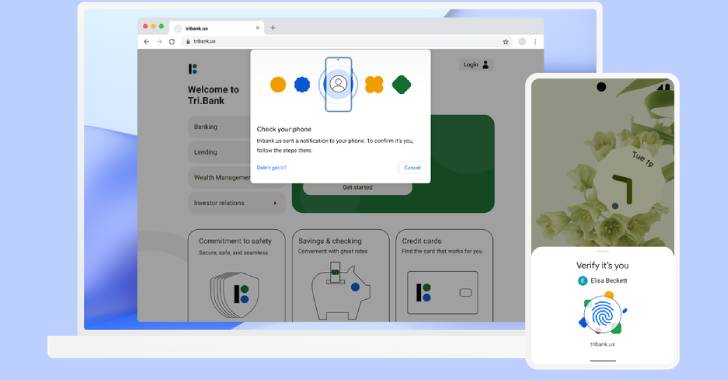

Tín nhiệm mạng | Google lên kế hoạch triển khai hỗ trợ đăng nhập không cần mật khẩu trong Android và trình duyệt Chrome, cho phép người dùng đăng nhập liền mạch và an toàn giữa các thiết bị và trang web khác nhau

Tín nhiệm mạng | F5 phát hành các bản vá cho 43 lỗ hổng, nghiêm trọng nhất trong số đó là CVE-2022-1388, lỗ hổng cho phép kẻ tấn công truy cập trái phép và kiểm soát hệ thống bị ảnh hưởng mà không cần xác thực.