Thứ Ba vừa qua, Microsoft đã phát hành một loạt các bản cập nhật bảo mật mới để vá tổng cộng 97 lỗ hổng ảnh hưởng đến phần mềm của họ, một trong số đó đã bị khai thác trong các cuộc tấn công ransomware trong thực tế.

97 lỗ hổng bao gồm 9 lỗi được xếp ở mức nghiêm trọng và 90 lỗ hổng mức cao, trong đó có 45 lỗ hổng thực thi mã từ xa và 20 lỗ hổng leo thang đặc quyền. Các bản cập nhật được phát hành theo sau các bản vá cho 26 lỗ hổng trong trình duyệt Edge đã được phát hành trong tháng qua.

Lỗ hổng đang bị khai thác là CVE-2023-28252 (điểm CVSS: 7, 8), lỗ hổng leo thang đặc quyền trong Windows Common Log File System (CLFS) Driver.

Microsoft cho biết "kẻ tấn công khai thác thành công lỗ hổng có thể giành được các đặc quyền SYSTEM", đồng thời ghi nhận các nhà nghiên cứu Boris Larin, Genwei Jiang và Quan Jin là người đã báo cáo lỗ hổng.

CVE-2023-28252 là lỗ hổng leo thang đặc quyền thứ tư trong thành phần CLFS đã bị lạm dụng nghiêm trọng trong năm qua sau CVE-2022-24521, CVE-2022-37969, và CVE-2023-23376 (điểm CVSS: 7, 8 ). Có ít nhất 32 lỗ hổng đã được phát hiện trong CLFS kể từ năm 2018.

Theo công ty bảo mật Kaspersky, lỗ hổng này đã bị một nhóm tin tặc khai thác để triển khai phần mềm ransomware Nokoyawa chống lại các doanh nghiệp vừa và nhỏ ở Trung Đông, Bắc Mỹ và Châu Á.

CISA cũng đã bổ sung lỗ hổng này vào danh mục Các lỗ hổng bị khai thác đã biết (KEV), yêu cầu các cơ quan Chi nhánh Hành pháp Dân sự Liên bang (FCEB) bảo mật hệ thống của họ trước ngày 2 tháng 5 năm 2023.

Các lỗi thực thi mã từ xa đã được vá ảnh hưởng đến Dịch vụ máy chủ DHCP, Layer 2 Tunneling Protocol, Raw Image Extension, Windows Point-to-Point Tunneling Protocol, Windows Pragmatic General Multicast, và Microsoft Message Queuing (MSMQ).

Lỗ hổng MSMQ, có định danh CVE-2023-21554 (điểm CVSS: 9, 8) và được Check Point đặt tên là QueueJumper, có thể dẫn đến việc thực thi mã trái phép và chiếm quyền kiểm soát máy chủ MSMQ.

Hai lỗ hổng khác được phát hiện trong MSMQ, CVE-2023-21769 và CVE-2023-28302 (điểm CVSS: 7, 5), có thể bị khai thác để gây ra tình trạng từ chối dịch vụ (DoS).

Microsoft cũng đã cập nhật tư vấn bảo mật cho CVE-2013-3900 - lỗ hổng xác thực chữ ký WinVerifyTrust 10 năm tuổi, bao gồm các phiên bản cài đặt Server Core cho Windows Server 2008, 2008 R2, 2012, 2012 R2, 2016, 2019 và 2022.

Sự phát triển diễn ra khi các tác nhân đe dọa có liên quan đến Triều Tiên được phát hiện là đã lạm dụng lỗ hổng này để chèn thêm shellcode được mã hóa vào các phần mềm hợp pháp mà không làm mất hiệu lực chữ ký do Microsoft xác minh trước đó.

Hướng dẫn khắc phục cho các cuộc tấn công BlackLotus Bootkit

Song song với bản cập nhật, Microsoft cũng đã ban hành hướng dẫn cho CVE-2022-21894 (còn gọi là Baton Drop), một lỗ hổng bỏ qua Khởi động an toàn (Secure Boot), hiện đã được vá, đã bị các tác nhân đe dọa khai thác bằng cách sử dụng một bootkit UEFI mới được gọi là BlackLotus để duy trì quyền truy cập lâu dài trên máy chủ.

Một số dấu hiệu cho thấy khả năng bị tấn công bao gồm các tệp bootloader được tạo và khóa gần đây trong phân vùng hệ thống EFI (ESP), nhật ký sự kiện liên quan đến việc dừng Microsoft Defender Antivirus, sự hiện diện của thư mục staging ESP:/system32/ và các sửa đổi đối với khóa registry HKLM:\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity.

Nhóm Ứng cứu sự cố của Microsoft cho biết "UEFI bootkits đặc biệt nguy hiểm vì chúng chạy khi khởi động máy tính, trước khi tải hệ điều hành, do đó có thể can thiệp hoặc hủy kích hoạt các cơ chế bảo mật hệ điều hành".

Microsoft khuyến nghị rằng các thiết bị bị xâm phạm cần được loại bỏ khỏi mạng và tiến hành định dạng lại hoặc khôi phục máy từ bản sao lưu ‘sạch’ đã biết bao gồm phân vùng EFI, thay đổi thông tin xác thực và thực thi nguyên tắc đặc quyền tối thiểu (PoLP).

Ngoài Microsoft, nhiều nhà cung cấp khác cũng đã phát hành các bản cập nhật bảo mật trong vài tuần qua để khắc phục các lỗ hổng trong sản phẩm của họ, bao gồm Adobe, Android, Apache Projects, Apple, Cisco, F5, Fortinet, GitLab, Google Chrome, HP, IBM, Lenovo, Samsung, Các bản phân phối Linux Debian, Oracle Linux, Red Hat, SUSE, và Ubuntu,…

Nguồn: thehackernews.com.

Tín nhiệm mạng | Yum! Brands, chủ sở hữu thương hiệu của chuỗi nhà hàng thức ăn nhanh KFC, Pizza Hut và Taco Bell, hiện đang gửi thư thông báo vi phạm dữ liệu tới những người có thông tin cá nhân bị đánh cắp trong cuộc tấn công ransomware ngày 13 tháng 1

Tín nhiệm mạng | Khoảng hơn một triệu trang web WordPress được ước tính đã bị lây nhiễm một phần mềm độc hại có tên là Balada Injector kể từ năm 2017.

Tín nhiệm mạng | Công ty PC Đài Loan MSI đã chính thức xác nhận họ là nạn nhân của một cuộc tấn công mạng nhằm vào hệ thống của mình.

Tín nhiệm mạng | Apple đã phát hành các bản cập nhật bảo mật cho trình duyệt web iOS, iPadOS, macOS và Safari để giải quyết một số lỗ hổng zero-day hiện đang bị khai thác trong thực tế

Tín nhiệm mạng | Cảnh sát Tây Ban Nha đã bắt giữ José Luis Huertas, một thanh niên 19 tuổi được coi là tin tặc nguy hiểm nhất nước này.

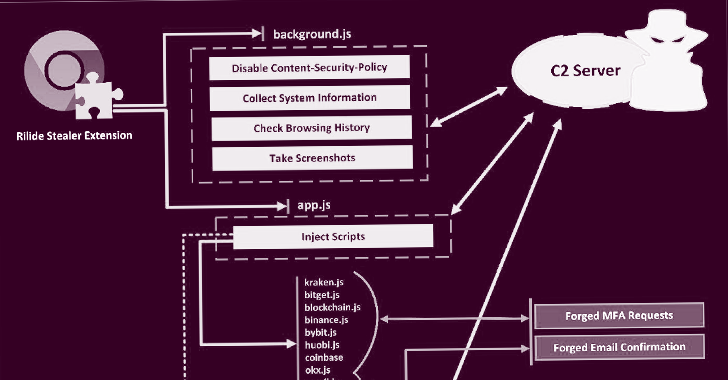

Tín nhiệm mạng | Các trình duyệt web dựa trên Chromium đang là mục tiêu của một phần mềm độc hại mới có tên Rilide, giả dạng một tiện ích mở rộng trông có vẻ hợp pháp để thu thập dữ liệu nhạy cảm và đánh cắp tiền điện tử.