Bản cập nhật hằng tháng (Patch Tuesday) của Microsoft trong tháng 10 đã giải quyết tổng cộng 85 lỗ hổng bảo mật, bao gồm bản vá cho các lỗ hổng zero-day đã bị khai thác trong thực tế.

85 lỗ hổng bao gồm 15 lỗ hổng mức nghiêm trọng, 69 lỗ hổng mức cao và một lỗ hổng mức trung bình. Tuy nhiên, bản cập nhật này không bao gồm các biện pháp giảm thiểu cho các lỗ hổng ProxyNotShell đã và đang bị khai thác trong Exchange Server.

Bản cập nhật này cũng đi kèm với các bản vá cho 12 lỗ hổng khác trong trình duyệt Edge dựa trên Chromium đã được phát hành từ đầu tháng.

Đáng chú ý trong các lỗ hổng đã được khắc phục của tháng này là CVE-2022-41033 (điểm CVSS: 7,8), một lỗ hổng bảo mật trong Windows COM + Event System Service.

Khai thác thành công lỗ hổng có thể cho phép kẻ tấn công giành được đặc quyền SYSTEM. Nó còn có thể được kết hợp với các lỗ hổng khác để leo thang đặc quyền và thực hiện các hành động độc hại trên máy chủ bị nhiễm. Microsoft cảnh báo rằng lỗ hổng này đang bị khai thác trong thực tế.

Ba lỗ hổng leo thang đặc quyền đáng chú ý khác liên quan đến Windows Hyper-V (CVE-2022-37979, điểm CVSS: 7,8), Active Directory Certificate Services (CVE-2022-37976, điểm CVSS: 8,8) và Azure Arc-enabled Kubernetes cluster Connect (CVE-2022-37968, điểm CVSS: 10,0, lỗ hổng đặc biệt nghiêm trọng).

Mặc dù CVE-2022-37968 có “khả năng khai thác thấp hơn”, Microsoft lưu ý rằng việc khai thác thành công lỗ hổng có thể cho phép "kẻ tấn công chưa được xác thực đạt được đặc quyền quản trị viên (cluster admin) và có khả năng giành quyền kiểm soát đối với cluster Kubernetes."

Ngoài ra, CVE-2022-41043 (điểm CVSS: 3,3), lỗ hổng gây lộ thông tin trong Microsoft Office, đã được công khai rộng rãi tại thời điểm phát hành, có thể bị khai thác để làm rò rỉ các token và thông tin nhạy cảm khác của người dùng.

Redmond cũng đã khắc phục 8 lỗ hổng leo thang đặc quyền trong Windows kernel, 11 lỗ hổng thực thi mã từ xa trong Giao thức Point-to-Point Tunneling trên Windows và Máy chủ SharePoint, và một lỗ hổng leo thang đặc quyền khác trong mô-đun Print Spooler (CVE-2022-38028, Điểm CVSS: 7.8).

Bản cập nhật Patch Tuesday còn giải quyết thêm hai lỗ hổng leo thang đặc quyền trong Windows Workstation Service (CVE-2022-38034, điểm CVSS: 4,3) và Server Service Remote Protocol (CVE-2022-38045, điểm CVSS: 8,8).

Ngoài Microsoft, một số nhà cung cấp khác cũng đã phát hành các bản cập nhật bảo mật để khắc phục hàng chục lỗ hổng trong những sản phẩm của họ, bao gồm: Adobe, Android, Apache Projects, Apple, Cisco, Citrix, CODESYS, Dell, F5, Fortinet, GitLab, Google Chrome, IBM, Lenovo, Debian, Oracle Linux, Red Hat, SUSE, Ubuntu, MediaTek, NVIDIA, Qualcomm, Samba, SAP, Schneider Electric, Siemens, Trend Micro và VMware.

Người dùng nên thường xuyên kiểm tra và cập nhật các sản phẩm phần mềm đang sử dụng lên phiên bản mới nhất hiện có để giảm thiểu các nguy cơ bị khai thác tấn công.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Tuần trước, Microsoft đã thực hiện các cải tiến đối với các phương pháp giảm thiểu giúp ngăn chặn các hành động khai thác nhằm vào hai lỗ hổng bảo mật chưa được vá trong máy chủ Exchange.

Tín nhiệm mạng | Một lỗ hổng thực thi mã từ xa nghiêm trọng, hiện chưa được khắc phục, trong nền tảng email của Zimbra đang bị khai thác trong thực tế. Lỗ hổng có định danh CVE-2022-41352, được xếp ở mức nghiêm trọng với điểm CVSS 9.8, cho phép kẻ tấn công tải lên các tệp tùy ý và thực hiện các hành động độc hại trên các máy chủ bị ảnh hưởng.

Tín nhiệm mạng | Cựu Giám đốc bảo mật của Uber, Joseph Sullivan phạm tội vì cố tình che dấu một vụ vi phạm xảy ra vào năm 2016, ảnh hưởng đến những khách hàng và tài xế của công ty.

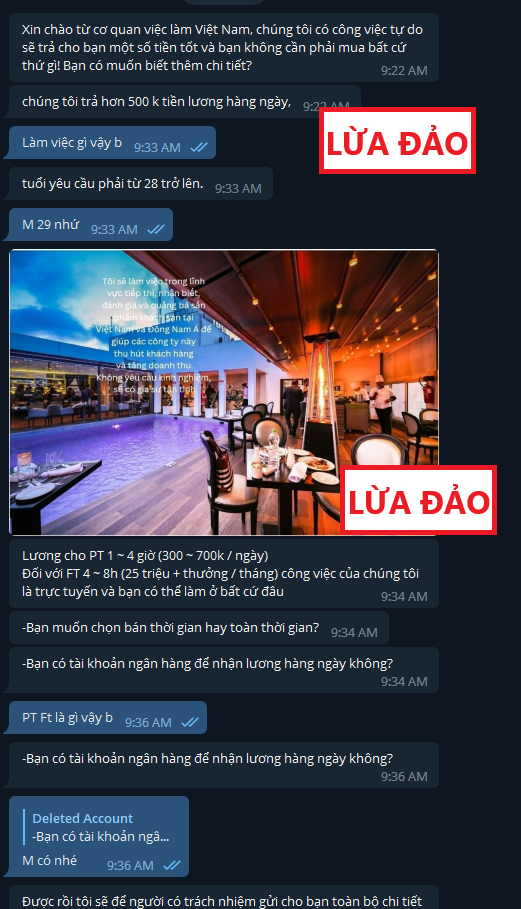

Tín nhiệm mạng | Nắm bắt tâm lý làm ít mà muốn hưởng nhiều của một bộ phận người dân, các đối tượng lừa đảo qua mạng đã bày ra chiêu thức tuyển cộng tác viên làm việc online làm nhiệm vụ mua hàng nhận tiền hoa hồng mức cao và đã dụ được rất nhiều nạn nhân sập bẫy.

Tín nhiệm mạng | Đầu năm học, nhu cầu thi bằng lái xe máy của các bạn sinh viên tăng cao. Cùng với đó những chiêu trò lừa đảo, qua mặt pháp luật xuất hiện ngày càng nhiều. Nhiều đối tượng đã tung các đoạn quảng cáo “làm GPLX giá rẻ”, “làm GPLX lấy ngay”, “bao thi chống trượt” … đánh vào tâm lý các bạn sinh viên năm nhất mới lên Hà Nội, chưa biết rõ mánh khóe của những tay “cò” bằng lái này

Tín nhiệm mạng | NCSC cho biết thường xuyên nhận được phản ánh từ người dân về việc nhận được các cuộc gọi giả mạo. Người dân cần chủ động nâng cao kiến thức và mức độ nhận diện để tránh trở thành nạn nân của các cuộc tấn công lừa đảo.