Mới đây, Microsoft đã thông báo rằng họ sẽ tắt vĩnh viễn xác thực cơ bản của Exchange Online từ đầu tháng 1 năm 2023 để cải thiện tính bảo mật.

Exchange Team cho biết "bắt đầu từ đầu tháng 1, chúng tôi sẽ thông báo cho những người dùng bị ảnh hưởng khoảng 7 ngày trước khi chúng tôi thực hiện thay đổi cấu hình để vô hiệu hóa vĩnh viễn việc sử dụng xác thực cơ bản (Basic Authentication) cho các giao thức trong phạm vi".

"Ngay sau khi xác thực cơ bản bị vô hiệu hóa vĩnh viễn, bất kỳ ứng dụng khách hoặc ứng dụng nào kết nối bằng xác thực cơ bản với một trong các giao thức bị ảnh hưởng sẽ nhận được lỗi tên người dùng/mật khẩu/HTTP 401 không hợp lệ".

"Chúng tôi đang thực hiện thay đổi này để bảo vệ người dùng và dữ liệu của họ khỏi những rủi ro ngày càng tăng liên quan đến xác thực cơ bản".

Thông báo này được đưa ra sau nhiều lần nhắc nhở và cảnh báo trước đó mà Redmond đã đưa ra trong ba năm qua, lần đầu tiên vào tháng 9 năm 2019 và hai lần nữa vào tháng 9 năm 2021 và tháng 5 năm 2022 sau khi nhiều khách hàng trì hoãn chuyển sang xác thực mới.

Vào tháng 6, CISA cũng đã kêu gọi các cơ quan chính phủ và tổ chức khu vực tư nhân sử dụng nền tảng Exchange cloud email của Microsoft để đẩy nhanh quá trình chuyển đổi từ các phương thức xác thực cũ không hỗ trợ xác thực đa yếu tố (MFA) sang các phương thức xác thực mới.

Vào tháng 9 năm 2022, Microsoft đã cảnh báo về việc xác thực cơ bản sẽ bị vô hiệu hóa ngẫu nhiên đối với người dùng Exchange Online trên toàn thế giới từ tháng 10, với tùy chọn kích hoạt lại mỗi giao thức một lần cho đến cuối năm.

Phương thức xác thực cơ bản trong Exchange Online đã lỗi thời sẽ không được dùng cho Exchange ActiveSync (EAS), POP, IMAP, Remote PowerShell (RPS), Exchange Web Services (EWS), Offline Address Book (OAB), Autodiscover và Outlook (trên Windows và Mac).

Giao thức SMTP AUTH dùng để gửi email của ứng dụng khách cũng sẽ bị vô hiệu hóa đối với tất cả các đối tượng không sử dụng.

Các giao thức xác thực cơ bản sẽ bị vô hiệu hóa vĩnh viễn trong tuần đầu tiên của tháng 1 năm 2023 mà không có cách nào kích hoạt lại.

Microsoft cho biết họ đã vô hiệu hóa xác thực cơ bản của hàng triệu người dùng không sử dụng nó cũng như tắt các giao thức không được sử dụng của những người vẫn sử dụng để bảo vệ họ khỏi các cuộc tấn công khai thác cơ chế đăng nhập không an toàn này.

Tổng giám đốc Microsoft 365 Seth Patton cho biết "nghiên cứu của chúng tôi cho thấy hơn 99% các cuộc tấn công password spray lạm dụng sự có mặt của giao thức xác thực cơ bản".

Password spray là một hình thức tấn công dò đoán mật khẩu dựa trên danh sách tên người dùng và mật khẩu mặc định trên các ứng dụng.

"Nghiên cứu tương tự cho thấy hơn 97% các cuộc tấn công credential stuffing cũng sử dụng xác thực cũ. Những khách hàng đã tắt xác thực cơ bản gặp phải tấn công ít hơn 67% so với những người vẫn sử dụng nó."

Credential stuffing là tấn công trong đó sử dụng các cặp tên người dùng và mật khẩu bị đánh cắp trước đó để đăng nhập trên nhiều trang web, lợi dụng việc người dùng có thể sử dụng lại thông tin đăng nhập trên các ứng dụng khác nhau, để giành quyền truy cập vào tài khoản của nạn nhân.

Sau khi xác thực cơ bản không còn được dùng nữa, người dùng có thể gặp một số vấn đề, bao gồm cả việc không thể đăng nhập vào Exchange Online kể từ tháng 1 năm 2023.

Nhóm Exchange đã chia sẻ thông tin chi tiết về cách ngừng sử dụng xác thực cơ bản để tránh việc người dùng không đăng nhập vào ứng dụng email Exchange Online được nữa hoặc liên tục bị hỏi mật khẩu.

Người dùng đang sử dụng xác thực cơ bản nên sớm chuyển sang các phuơng pháp xác thực thay thế để nâng cao bảo mật cũng như tránh gặp phải các vấn đề sau khi xác thực cơ bản bị vô hiệu hóa.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Apple đã vá một lỗ hổng bảo mật mà kẻ tấn công có thể lạm dụng để triển khai phần mềm độc hại trên các thiết bị macOS bị ảnh hưởng thông qua các ứng dụng không đáng tin cậy có khả năng vượt qua các hạn chế thực thi Gatekeeper

Tín nhiệm mạng | Samba đã phát hành các bản cập nhật phần mềm để khắc phục nhiều lỗ hổng, nếu khai thác thành công có thể cho phép kẻ tấn công kiểm soát các hệ thống bị ảnh hưởng.

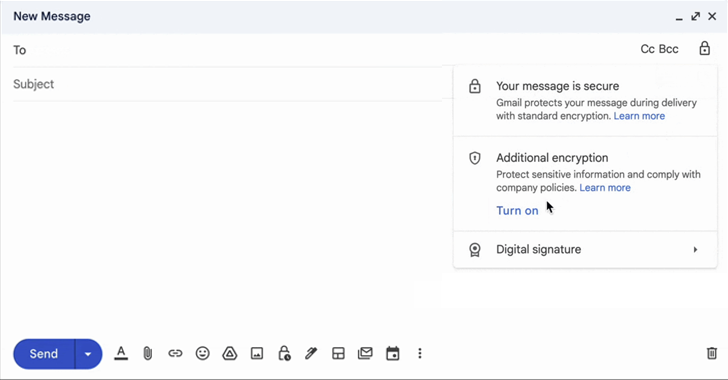

Tín nhiệm mạng | Google cho biết tính năng mã hóa phía máy khách của Gmail đang được triển khai thử nghiệm cho các khách hàng ‘Workspace’ và ‘Education’ như một phần của nỗ lực bảo mật các email được gửi bằng phiên bản web của nền tảng này.

Tín nhiệm mạng | APT5 đang khai thác lỗ hổng zero-day trong Application Delivery Controller và Gateway Citrix để giành quyền kiểm soát các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | Một mạng botnet dựa trên Go mới được phát hiện đã quét và tấn công brute-force vào các trang web tự lưu trữ đang sử dụng hệ thống quản lý nội dung (CMS) WordPress để giành quyền kiểm soát các hệ thống bị nhắm mục tiêu.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật bảo mật hàng tháng, Patch Tuesday, cuối cùng cho năm 2022 với các bản vá cho 49 lỗ hổng trên các sản phẩm phần mềm của mình.