Nhiều lỗ hổng bảo mật mức cao đã được tiết lộ có thể ảnh hưởng đến các thiết bị của Juniper Networks, một số lỗ hổng trong số đó có thể bị khai thác để thực thi mã.

Trong một thông báo được đưa ra vào ngày 12 tháng 10 năm 2022, Juniper Networks cho biết “một/một số lỗ hổng có thể dẫn đến truy cập tệp cục bộ trái phép, tấn công XSS trên nhiều trang web, path injection và path traversal”.

Theo nhà nghiên cứu Paulos Yibelo của Octagon Networks, nghiêm trọng nhất là CVE-2022-22241 (điểm CVSS: 8.1), lỗ hổng pre-authenticated (có thể khai thác mà không cần xác thực) deserialization trong thành phần J-Web của Junos OS.

Yibelo cho biết "lỗ hổng này có thể cho phép kẻ tấn công [từ xa] chưa được xác thực khai thác để lấy được các tệp phar đã được deserialized, dẫn đến việc ghi tệp tùy ý, điều này có thể dẫn đến thực thi mã từ xa (RCE)".

Cũng được phát hiện là năm lỗ hổng khác, bao gồm:

- CVE-2022-22242 (Điểm CVSS: 6,1) - Lỗ hổng pre-authenticated reflected XSS trên trang "error.php", cho phép kẻ tấn công từ xa chiếm quyền kiểm soát phiên quản trị (admin session) Junos OS và có thể được khai thác cùng các lỗ hổng yêu cầu xác thực khác.

- CVE-2022-22243 (điểm CVSS: 4,3) & CVE-2022-22244 (điểm CVSS: 5,3) - Hai lỗ hổng XPATH injection cho phép kẻ tấn công đã xác thực khai thác để ăn cắp và điều khiển các phiên quản trị hệ điều hành Junos

- CVE-2022-22245 (điểm CVSS: 4,3) - Lỗ hổng path traversal có thể cho phép kẻ tấn công đã xác thực tải các tệp PHP lên vị trí tùy ý, tương tự với lỗ hổng RARlab UnRAR (CVE-2022-30333) mới được tiết lộ gần đây.

- CVE-2022-22246 (Điểm CVSS: 7,5) - Lỗ hổng local file inclusion có thể bị lạm dụng để thực thi mã PHP.

Yibelo lưu ý "CVE-2022-22246 cho phép kẻ tấn công có khả năng include bất kỳ tệp PHP nào được lưu trữ trên máy chủ". "Nếu bị khai thác cùng với lỗ hổng tải lên tệp, nó có thể dẫn đến việc thực thi mã từ xa."

Các lỗ hổng hiện đã được giải quyết trong các phiên bản Junos OS 19.1R3-S9, 19.2R3-S6, 19.3R3-S7, 19.4R3-S9, 20.1R3-S5, 20.2R3-S5, 20.3R3-S5, 20.4R3-S4, 21.1 R3-S2, 21.3R3, 21.4R3, 22.1R2, 22.2R1 và các phiên bản mới hơnvà các phiên bản mới hơn.

Người dùng firewall, router, và switche của Juniper Networks được khuyến nghị áp dụng bản vá mới nhất hiện có cho Junos OS để giảm thiểu các mối đe dọa tiềm ẩn.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Một bản vá không chính thức đã được phát hành cho một lỗ hổng bảo mật đã bị khai thác trong thực tế trong Microsoft Windows. Lỗ hổng cho phép các tệp được ký bằng chữ ký không đúng định dạng vượt qua các biện pháp bảo vệ Mark-of-the-Web

Tín nhiệm mạng | Một lỗ hổng bảo mật hiện đã được vá đã được phát hiện trong ứng dụng Galaxy Store dành cho các thiết bị Samsung có khả năng cho phép thực thi lệnh từ xa trên các thiết bị bị ảnh hưởng.

Tín nhiệm mạng | Cùng với việc thường xuyên cảnh báo các thông tin về những điểm yếu, lỗ hổng bảo mật phổ biến hiện nay, Cục An toàn thông tin, Bộ Thông tin và Truyền thông cũng hướng dẫn cụ thể các đơn vị cách kiểm tra an toàn của các ứng dụng.

Tín nhiệm mạng | Năm ứng dụng dropper Android với tổng cộng hơn 130.000 lượt cài đặt được phát hiện trên Cửa hàng Google Play đang phát tán mã độc banking trojan như SharkBot và Vultur, có khả năng đánh cắp dữ liệu tài chính và thực hiện gian lận trên thiết bị.

Tín nhiệm mạng | Google đã phát hành các bản cập nhật bảo mật khẩn cấp để ngăn chặn một lỗ hổng zero-day đang bị tin tặc khai thác trong trình duyệt web Chrome.

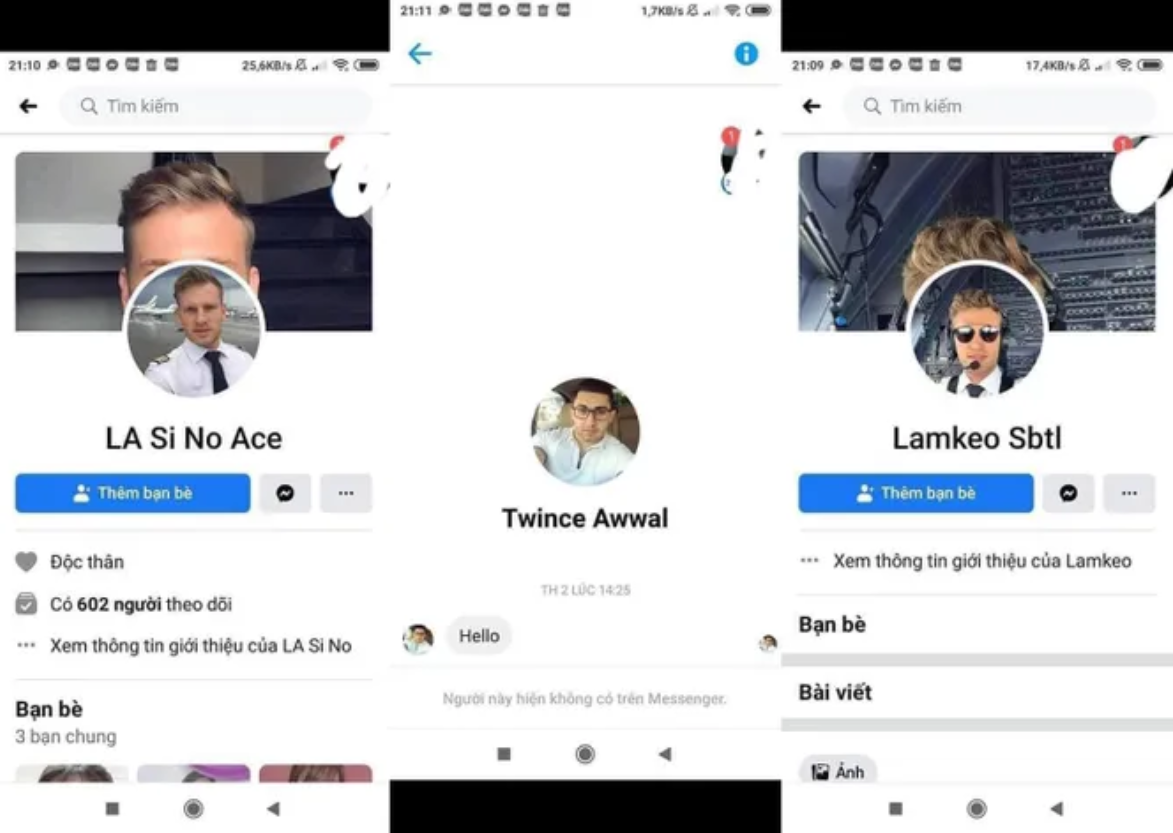

Tín nhiệm mạng | Lừa đảo nhận quà từ nước ngoài là chiêu trò lừa đảo qua mạng đã xuất hiện tại Việt Nam trong vài năm trở lại đây. Mặc dù được cơ quan chức năng cảnh báo rộng rãi nhưng đến nay vẫn có rất nhiều người nhẹ dạ cả tin mà đánh mất cả trăm triệu với hy vọng nhận được món quà giá trị từ nước ngoài gửi về.