Năm ứng dụng dropper Android (phần mềm độc hại mang theo mã độc hoặc cho phép triển khai mã độc trên thiết bị sau khi nạn nhân cài đặt nó) với tổng cộng hơn 130.000 lượt cài đặt được phát hiện trên Cửa hàng Google Play đang phát tán mã độc banking trojan như SharkBot và Vultur, có khả năng đánh cắp dữ liệu tài chính và thực hiện gian lận trên thiết bị.

Mục tiêu của những dropper này bao gồm 231 ứng dụng ví điện tử và ứng dụng chuyển tiền (banking) từ các tổ chức tài chính ở Ý, Anh, Đức, Tây Ban Nha, Ba Lan, Áo, Hoa Kỳ, Úc, Pháp và Hà Lan.

Công ty bảo mật ThreatFnai cho biết "các ứng dụng này đã giả dạng ứng dụng quản lý tệp và vượt qua các biện pháp hạn chế bằng cách tải payload độc hại thông qua trình duyệt web".

Sử dụng phần mềm dropper trên các cửa hàng ứng dụng chính thức như Google Play ngày càng trở thành một kỹ thuật phổ biến để phát tán mã độc. Bên cạnh đó, các tác nhân đe dọa đằng sau những chiến dịch này vẫn luôn tìm mọi cách để vượt qua các hạn chế do Google đặt ra.

Danh sách các ứng dụng độc hại đã được phát hiện bao gồm

- Codice Fiscale 2022 (com.iatalytaxcode.app) - hơn 10.000 lượt tải xuống

- File Manager Small, Lite (com.paskevicss752.usurf) - không lượt tải xuống

- My Finances Tracker (com.all.finance.plus) - hơn 1.000 lượt tải xuống

- Recover Audio, Images & Videos (com.umac.recoosystemfilepro) - hơn 100.000 lượt tải xuống

- Zetter Authenticator (com.zetter.fastchecking) - hơn 10.000 lượt tải xuống

Các cuộc tấn công SharkBot gần đây nhất nhằm vào người dùng ngân hàng Ý xảy ra vào đầu tháng 10 năm 2022 đã dẫn đến việc sử dụng các phần mềm giả mạo để thu thập mã số thuế tại quốc gia này ("Codice Fiscale 2022").

Mặc dù các chính sách chương trình dành cho nhà phát triển (Developer Program Policy) của Google giới hạn việc sử dụng quyền REQUEST_INSTALL_PACKAGES nhằm ngăn quyền này bị lạm dụng để cài đặt các package tùy ý, nhưng dropper sau khi được cài đặt có thể vượt qua rào cản này bằng cách mở một trang giả mạo cửa hàng Google Play, dẫn đến việc tải xuống phần mềm độc hại dưới hình thức cập nhật ứng dụng.

Truy xuất phần mềm độc hại thông qua trình duyệt không phải là phương pháp duy nhất được tin tặc sử dụng. Trong một trường hợp khác được ThreatFainst phát hiện, dropper giả dạng một ứng dụng quản lý tệp, theo chính sách đã sửa đổi của Google, ứng dụng này thuộc danh mục được phép có quyền REQUEST_INSTALL_PACKAGES.

Cũng được phát hiện là ba phần mềm cung cấp các tính năng như đã quảng cáo nhưng đi kèm với đó là một chức năng ẩn nhắc người dùng cài đặt bản cập nhật khi mở ứng dụng và cấp cho các ứng dụng quyền cài đặt package từ các nguồn không xác định, dẫn đến việc triển khai mã độc Vultur.

Đáng chú ý, biến thể mới của trojan còn có khả năng ghi log rộng rãi, bao gồm các sự kiện tương tác trên giao diện người dùng (ví dụ: nhấp chuột, cử chỉ,…).

Phát hiện từ ThreatFnai được đưa ra cùng khi Cyble phát hiện phiên bản nâng cấp của trojan Android Drinik nhắm vào 18 ngân hàng Ấn Độ bằng cách mạo danh ứng dụng cục thuế chính thức của nước này để lấy thông tin cá nhân thông qua việc lạm dụng API dịch vụ trợ năng (accessibility services API).

Công ty lưu ý rằng "Việc phát tán mã độc thông qua dropper trên Google Play vẫn là cách 'hợp lý' nhất và có thể mở rộng đối với hầu hết các đối tượng ở các cấp độ khác nhau".

"Các chiến thuật tinh vi như thực hiện các cuộc tấn công qua điện thoại đòi hỏi nhiều tài nguyên hơn và khó mở rộng quy mô, trong khi phát tán thông qua các dropper trên các cửa hàng chính thức và bên thứ ba cho phép các tác nhân đe dọa tiếp cận nhiều đối tượng hơn".

Để tránh trở thành nạn nhân của các chiến dịch tấn công kiểu này, người dùng cần kiểm tra cẩn thận các thông tin, đánh giá về ứng dụng cũng như các quyền mà ứng dụng yêu cầu trước khi cài đặt bất kỳ ứng dụng trên thiết bị của mình, đồng thời không nên cài đặt các ứng dụng từ những nguồn không xác định hoặc không tin cậy.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Google đã phát hành các bản cập nhật bảo mật khẩn cấp để ngăn chặn một lỗ hổng zero-day đang bị tin tặc khai thác trong trình duyệt web Chrome.

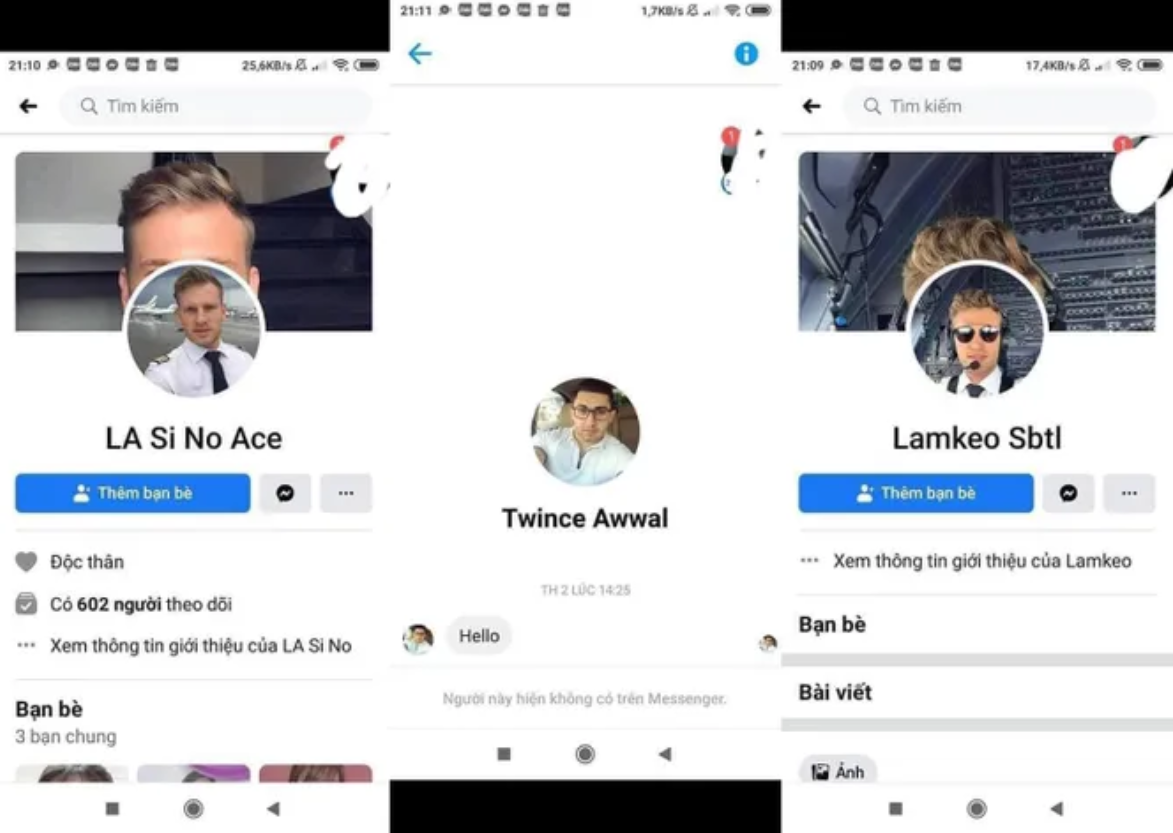

Tín nhiệm mạng | Lừa đảo nhận quà từ nước ngoài là chiêu trò lừa đảo qua mạng đã xuất hiện tại Việt Nam trong vài năm trở lại đây. Mặc dù được cơ quan chức năng cảnh báo rộng rãi nhưng đến nay vẫn có rất nhiều người nhẹ dạ cả tin mà đánh mất cả trăm triệu với hy vọng nhận được món quà giá trị từ nước ngoài gửi về.

Tín nhiệm mạng | Lừa đảo trúng thưởng, dẫn dụ người dùng truy cập các trang web giả mạo để đánh cắp thông tin và chiếm đoạt tài sản không còn là hình thức lừa đảo mới, nhưng vẫn không ít người "sập bẫy" bởi chiêu trò này.

Tín nhiệm mạng | Lừa đảo kêu gọi đầu tư tài chính, tiền ảo bằng cách kêu gọi người chơi bỏ tiền tham gia đầu tư, mua - bán, giao dịch các loại "tiền ảo", "tiền kỹ thuật số", "tiền mã hóa" trên các sàn giao dịch nhị phân (Binary Option - BO), sàn đầu tư ngoại hối… không phải là một hình thức lừa đảo mới nữa. Tuy nhiên, vẫn còn rất nhiều người thiếu hiểu biết, mù quáng tin theo và trở thành nạn nhân của chiêu trò lừa đảo này

Tín nhiệm mạng | Một lỗ hổng bảo mật mức cao đã được phát hiện trong thư viện cơ sở dữ liệu SQLite, tồn tại từ lần thay đổi mã nguồn từ tháng 10 năm 2000 và có thể cho phép kẻ tấn công gây ra sự cố hoặc kiểm soát các chương trình.

Tín nhiệm mạng | Apple đã phát hành các bản cập nhật để khắc phục một lỗ hổng zero-day trong iOS và iPadOS mà họ cho rằng đã bị khai thác trong thực tế.