Các nhà nghiên cứu an ninh mạng đã phát hiện ra một phiên bản mới của phần mềm độc hại ZLoader sử dụng đường hầm Hệ thống tên miền (DNS) để liên lạc chỉ huy và kiểm soát (C2), cho thấy kẻ tấn công đang tiếp tục cải tiến công cụ này sau khi xuất hiện trở lại vào một năm trước.

"Zloader 2.9.4.0 bổ sung những cải tiến đáng chú ý bao gồm giao thức đường hầm DNS tùy chỉnh cho truyền thông C2 và một shell tương tác hỗ trợ hơn một chục lệnh, có thể có giá trị đối với các cuộc tấn công ransomware", Zscaler ThreatLabz cho biết trong báo cáo ngày 10 tháng 12 năm 2024.

ZLoader, còn được gọi là Terdot, DELoader hoặc Silent Night, là trình tải phần mềm độc hại được trang bị khả năng triển khai các tải trọng giai đoạn tiếp theo. Các chiến dịch phân phối phần mềm độc hại đã được phát hiện lần đầu tiên sau gần hai năm vào tháng 9 năm 2023 sau khi cơ sở hạ tầng của nó bị gỡ bỏ.

Ngoài việc kết hợp nhiều kỹ thuật khác nhau để chống lại các nỗ lực phân tích, phần mềm độc hại này còn được phát hiện sử dụng thuật toán tạo miền (DGA) và thực hiện các bước để tránh chạy trên các máy chủ khác với máy chủ gốc, một kỹ thuật cũng được phát hiện trong Zeus trojan banking mà nó dựa theo.

Trong những tháng gần đây, việc phát tán ZLoader ngày càng có liên quan đến các cuộc tấn công ransomware Black Basta, trong đó kẻ tấn công triển khai phần mềm độc hại thông qua các kết nối máy tính từ xa được thiết lập dưới chiêu bài khắc phục sự cố hỗ trợ kỹ thuật.

Công ty an ninh mạng cho biết họ đã phát hiện ra một thành phần bổ sung trong chuỗi tấn công đầu tiên liên quan đến việc triển khai một phần mềm độc hại có tên là GhostSocks, sau đó được sử dụng để thả ZLoader.

Một tính năng mới được giới thiệu trong phiên bản mới nhất của phần mềm độc hại này là một shell tương tác cho phép kẻ tấn công thực thi các tệp nhị phân, DLL và shellcode tùy ý, đánh cắp dữ liệu và chấm dứt các tiến trình.

Trong khi Zloader tiếp tục sử dụng HTTPS với các yêu cầu POST làm kênh giao tiếp C2 chính, nó cũng đi kèm với tính năng đường hầm DNS để tạo điều kiện cho lưu lượng mạng TLS được mã hóa bằng các gói DNS.

"Các phương pháp phân phối của Zloader và kênh truyền thông đường hầm DNS mới cho thấy nhóm này đang ngày càng tập trung vào việc tránh bị phát hiện. Nhóm đe dọa này tiếp tục bổ sung các tính năng và chức năng mới để phục vụ hiệu quả hơn như một môi giới truy cập ban đầu cho phần mềm tống tiền" – công ty cho biết.

Nguồn: thehackernews.com

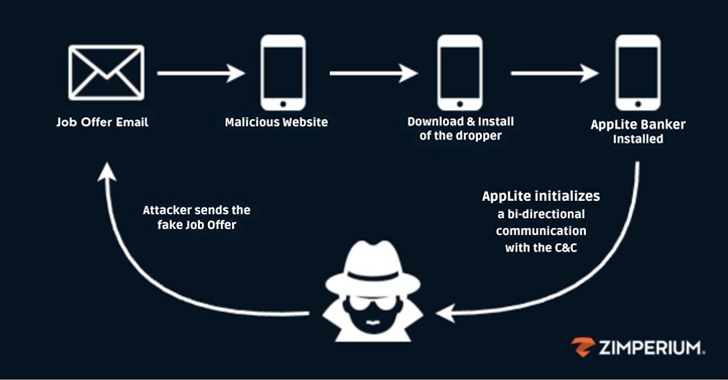

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch lừa đảo qua thiết bị di động (hay còn gọi là mishing ) tinh vi được thiết kế để phát tán phiên bản cập nhật của Antidot Banking trojan.

Tín nhiệm mạng | Vào ngày 6 tháng 12 năm 2024, tòa án hiến pháp Romania (CCR) đã hủy bỏ cuộc bầu cử tổng thống dựa trên thông tin cho thấy vòng bầu cử đầu tiên bị ảnh hưởng bởi chiến dịch của TikTok có liên quan đến Nga.

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã cảnh báo về một chiến dịch lừa đảo mới sử dụng các ứng dụng hội nghị truyền hình giả mạo để phát tán phần mềm đánh cắp thông tin có tên Realst nhắm vào những người làm việc tại Web3 dưới hình thức các cuộc họp kinh doanh giả mạo.

Tín nhiệm mạng | Có tới 77 tổ chức ngân hàng, sàn giao dịch tiền điện tử và tổ chức quốc gia đã trở thành mục tiêu của một loại trojan truy cập từ xa (RAT) trên Android mới được phát hiện có tên là DroidBot.

Tín nhiệm mạng | CISA hôm nay đã đưa ra hướng dẫn để giúp những người bảo vệ mạng củng cố hệ thống của họ trước các cuộc tấn công do nhóm tin tặc Trung Quốc Salt Typhoon điều phối, nhóm này đã xâm nhập vào nhiều nhà cung cấp viễn thông toàn cầu lớn vào đầu năm nay.

Tín nhiệm mạng | Ngày 2 tháng 12 năm 2024, Cisco đã cập nhật thông báo để cảnh báo khách hàng về việc khai thác tích cực lỗ hổng bảo mật đã tồn tại hàng thập kỷ đang ảnh hưởng đến thiết bị bảo mật thích ứng (ASA) của hãng.