Các nhà nghiên cứu an ninh mạng đã cảnh báo về một chiến dịch lừa đảo mới sử dụng các ứng dụng hội nghị truyền hình giả mạo để phát tán phần mềm đánh cắp thông tin có tên Realst nhắm vào những người làm việc tại Web3 dưới hình thức các cuộc họp kinh doanh giả mạo.

"Những kẻ đe dọa đứng sau phần mềm độc hại đã thiết lập các công ty giả mạo sử dụng AI để tăng tính hợp pháp của chúng. Công ty này liên hệ với các mục tiêu để thiết lập cuộc gọi video, nhắc nhở người dùng tải xuống ứng dụng họp từ trang web, đó là Realst infostealer", nhà nghiên cứu Tara Gould của Cado Security cho biết.

Hoạt động này được công ty bảo mật đặt tên mã là Meeten vì sử dụng các tên như Clusee, Cuesee, Meeten, Meetone và Meetio cho các trang web giả mạo.

Các cuộc tấn công bao gồm tiếp cận các mục tiêu trên Telegram để thảo luận về một cơ hội đầu tư tiềm năng, thúc giục họ tham gia cuộc gọi video được lưu trữ trên một trong những nền tảng đáng ngờ. Người dùng truy cập vào trang web được nhắc tải xuống phiên bản Windows hoặc macOS tùy thuộc vào hệ điều hành được sử dụng.

Sau khi cài đặt và khởi chạy trên macOS, người dùng sẽ thấy thông báo "Phiên bản hiện tại của ứng dụng không hoàn toàn tương thích với phiên bản macOS của bạn" và họ cần nhập mật khẩu hệ thống để ứng dụng hoạt động như mong đợi.

Điều này được thực hiện bằng kỹ thuật osascript đã được một số họ macOS stealer áp dụng như Atomic macOS Stealer, Cuckoo, MacStealer, Banshee Stealer và Cthulhu Stealer. Mục tiêu cuối cùng của cuộc tấn công là đánh cắp nhiều loại dữ liệu nhạy cảm, bao gồm ví tiền điện tử và xuất dữ liệu của chúng sang máy chủ từ xa.

Phần mềm độc hại này cũng được trang bị để đánh cắp thông tin đăng nhập Telegram, thông tin ngân hàng, dữ liệu iCloud Keychain và cookie trình duyệt từ Google Chrome, Microsoft Edge, Opera, Brave, Arc, Cốc Cốc và Vivaldi.

Đây không phải là lần đầu tiên các thương hiệu phần mềm họp giả mạo được sử dụng để phát tán phần mềm độc hại. Đầu tháng 3 này, Jamf Threat Labs tiết lộ rằng họ đã phát hiện ra một trang web giả mạo có tên là meethub[.]gg để phát tán phần mềm độc hại đánh cắp có chung điểm trùng lặp với Realst.

Sau đó vào tháng 6, Recorded Future đã công bố chi tiết một chiến dịch có tên markopolo nhắm vào người dùng tiền điện tử bằng phần mềm họp ảo giả mạo để rút tiền trong ví của họ bằng cách sử dụng Rhadamanthys, Stealc và Atomic.

Sự phát triển này diễn ra khi những kẻ đe dọa đứng sau phần mềm độc hại Banshee Stealer macOS đã đóng cửa hoạt động sau khi mã nguồn của chúng bị rò rỉ không rõ lý do. Phần mềm độc hại này được quảng cáo trên các diễn đàn tội phạm mạng với mức phí đăng ký hàng tháng là 3.000 đô la.

Sự xuất hiện của các họ phần mềm độc hại mới như Fickle Stealer, Wish Stealer, Hexon Stealer và Celestial Stealer cũng diễn ra sau khi người dùng và doanh nghiệp tìm kiếm phần mềm và công cụ AI vi phạm bản quyền lần lượt trở thành mục tiêu của RedLine Stealer và Poseidon Stealer .

Kaspersky cho biết về chiến dịch RedLine Stealer: "Những kẻ tấn công đứng sau chiến dịch này rõ ràng muốn tiếp cận các tổ chức của những doanh nhân nói tiếng Nga sử dụng phần mềm để tự động hóa các quy trình kinh doanh".

Nguồn: thehackernews.com

Tín nhiệm mạng | Có tới 77 tổ chức ngân hàng, sàn giao dịch tiền điện tử và tổ chức quốc gia đã trở thành mục tiêu của một loại trojan truy cập từ xa (RAT) trên Android mới được phát hiện có tên là DroidBot.

Tín nhiệm mạng | CISA hôm nay đã đưa ra hướng dẫn để giúp những người bảo vệ mạng củng cố hệ thống của họ trước các cuộc tấn công do nhóm tin tặc Trung Quốc Salt Typhoon điều phối, nhóm này đã xâm nhập vào nhiều nhà cung cấp viễn thông toàn cầu lớn vào đầu năm nay.

Tín nhiệm mạng | Ngày 2 tháng 12 năm 2024, Cisco đã cập nhật thông báo để cảnh báo khách hàng về việc khai thác tích cực lỗ hổng bảo mật đã tồn tại hàng thập kỷ đang ảnh hưởng đến thiết bị bảo mật thích ứng (ASA) của hãng.

Tín nhiệm mạng | Microsoft đã phát hành lại bản cập nhật bảo mật tháng 11 năm 2024 cho Exchange Server sau khi thu hồi vào đầu tháng này do sự cố gửi email trên các máy chủ sử dụng quy tắc luồng thư tùy chỉnh.

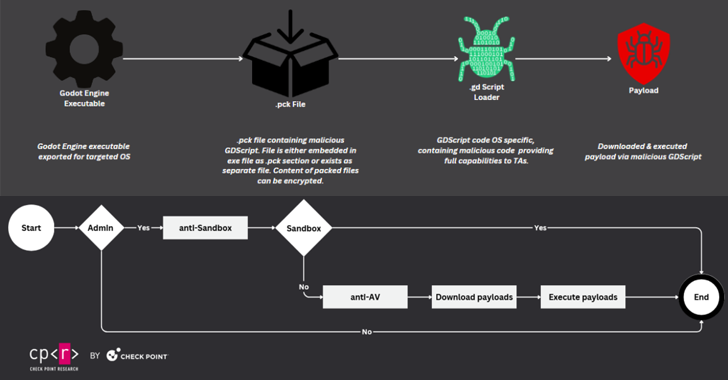

Tín nhiệm mạng | Một công cụ trò chơi mã nguồn mở phổ biến có tên Godot Engine đang bị sử dụng sai mục đích như một phần của chiến dịch phần mềm độc hại GodLoader mới , lây nhiễm hơn 17.000 hệ thống kể từ ít nhất tháng 6 năm 2024.

Tín nhiệm mạng | T-Mobile cho biết nhóm tin tặc "Salt Typhoon" gần đây đã xâm nhập vào hệ thống của họ như một phần trong loạt vụ xâm nhập viễn thông, trước tiên chúng đã xâm nhập vào một số bộ định tuyến của họ để tìm cách điều hướng ngang qua mạng. Tuy nhiên, công ty cho biết các kỹ sư của họ đã chặn được những kẻ tấn công trước khi chúng có thể lây lan thêm trên mạng và truy cập thông tin khách hàng.