Hơn 20.000 máy chủ (instances) CyberPanel trực tuyến có khả năng bị ảnh hưởng bởi lỗ hổng thực thi mã từ xa (RCE) nghiêm trọng đã bị tấn công hàng loạt bằng phần mềm ransomware PSAUX khiến hầu hết các hệ thống này phải ngoại tuyến.

Tuần này, nhà nghiên cứu bảo mật DreyAnd tiết lộ rằng CyberPanel 2.3.6 (và có khả năng cả 2.3.7) gặp phải 03 vấn đề bảo mật khác nhau, khai thác thành công các lỗ hổng có thể cho phép kẻ tấn công truy cập từ xa với quyền root mà không cần xác thực.

DreyAnd đã phát hiện ra các vấn đề sau trên CyberPanel phiên bản 2.3.6:

1. Kiểm tra xác thực bị lỗi: CyberPanel kiểm tra xác thực người dùng (đăng nhập) trên từng trang riêng biệt thay vì sử dụng hệ thống trung tâm (central system), khiến một số trang hoặc đường dẫn (route) nhất định, như 'upgrademysqlstatus', không được bảo vệ khỏi truy cập trái phép.

2. Command injection: Dữ liệu người dùng nhập vào không được xử lý đúng cách, cho phép kẻ tấn công chèn và thực thi các lệnh (system command) tùy ý.

3. Vượt qua bộ lọc bảo mật: Thành phần bảo mật trung gian (security middleware) chỉ kiểm tra các yêu cầu POST, cho phép kẻ tấn công vượt qua bằng cách sử dụng các phương thức HTTP khác, như OPTIONS hoặc PUT.

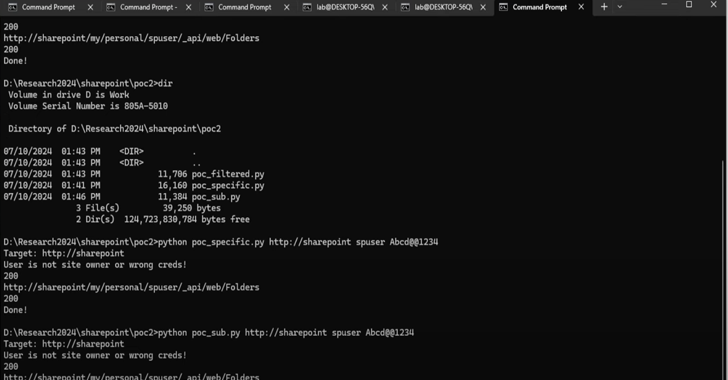

DreyAnd đã phát triển một mã khai để chứng minh khả năng thực thi lệnh từ xa với quyền root trên máy chủ, cho phép ông kiểm soát hoàn toàn máy chủ.

Nhà nghiên cứu cho biết ông chỉ có thể thử nghiệm khai thác trên phiên bản 2.3.6 vì ông không có quyền truy cập vào phiên bản 2.3.7 tại thời điểm đó. Tuy nhiên, vì 2.3.7 được phát hành vào ngày 19 tháng 9, trước khi lỗi được phát hiện, nên có khả năng nó cũng bị ảnh hưởng.

DreyAnd cho biết đã tiết lộ lỗ hổng này cho các nhà phát triển CyberPanel vào ngày 23 tháng 10 năm 2024 và bản sửa lỗi cho vấn đề xác thực đã được phát hành vào tối hôm đó trên GitHub.

Bất kỳ ai cài đặt CyberPanel từ GitHub hoặc thông qua quy trình nâng cấp sẽ nhận được bản vá bảo mật, tuy nhiên, các nhà phát triển vẫn chưa phát hành phiên bản phần mềm mới hoặc thông tin CVE.

Bị nhắm mục tiêu trong cuộc tấn công ransomware PSAUX

Hôm qua, công cụ tìm kiếm thông tin về mối đe dọa LeakIX đã báo cáo rằng 21.761 máy chủ CyberPanel trực tuyến dễ bị tấn công đã bị phát hiện, gần một nửa (10.170) trong số đó là ở Mỹ và có 411 trường hợp ở Việt Nam.

Tuy nhiên, chỉ sau một đêm, số lượng trường hợp đã giảm xuống chỉ còn khoảng 400 trường hợp, LeakIX cho biết rằng các máy chủ bị ảnh hưởng hiện không còn có thể truy cập được nữa.

Nhà nghiên cứu bảo mật Gi7w0rm đã chia sẻ trên X rằng những trường hợp này quản lý hơn 152.000 tên miền và cơ sở dữ liệu, trong đó CyberPanel đóng vai trò là hệ thống quản lý và truy cập trung tâm.

LeakIX cho biết các tác nhân đe dọa đã khai thác hàng loạt máy chủ CyberPanel bị lộ để cài đặt phần mềm ransomware PSAUX.

Chiến dịch ransomware PSAUX đã diễn ra từ tháng 6 năm 2024 và nhắm vào các máy chủ web bị tấn công thông qua các lỗ hổng và cấu hình sai.

PSAUX sẽ tạo ra các ghi chú đòi tiền chuộc có tên là index.html trong mọi thư mục và sao chép ghi chú đòi tiền chuộc vào /etc/motd để hiển thị khi người dùng đăng nhập vào thiết bị.

LeakIX và Chocapikk đã thu được các tập lệnh được sử dụng trong cuộc tấn công này, bao gồm một tập lệnh ak47.py để khai thác lỗ hổng CyberPanel và một tập lệnh khác có tên actually.sh để mã hóa các tập tin.

Tuy nhiên, các nhà nghiên cứu đã tìm ra một điểm yếu có thể cho phép giải mã các tập tin miễn phí. LeakIX đã phát hành một công cụ giải mã có thể được dùng để giải mã các tệp bị mã hóa trong chiến dịch này.

Cần lưu ý rằng nếu kẻ tấn công sử dụng các khóa mã hóa khác nhau thì việc giải mã bằng khóa sai có thể làm hỏng dữ liệu của bạn.

Do đó, hãy đảm bảo sao lưu dữ liệu của bạn trước khi thử sử dụng công cụ giải mã này để kiểm tra xem nó có hoạt động không.

Trước tình trạng khai thác lỗ hổng CyberPanel đang diễn ra, người dùng được khuyến cáo nên nâng cấp lên phiên bản mới nhất trên GitHub càng sớm càng tốt.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Một kỹ thuật tấn công mới có thể được sử dụng để vượt qua tính năng Thực thi chữ ký trình điều khiển (DSE) của Microsoft trên các hệ thống Windows đã vá đầy đủ, dẫn đến các cuộc tấn công hạ cấp hệ điều hành (OS).

Tín nhiệm mạng | Cuộc thi Pwn2Own Ireland 2024 đã kết thúc vào thứ Sáu vừa qua, với giải thưởng trị giá 1.066.625 đô la cho hơn 70 lỗ hổng zero-day khác nhau trên các thiết bị đã được áp dụng bản vá đầy đủ. Viettel Cyber Security là đội chiến thắng và nhận được giải thưởng "Master of Pwn" khi giành được tổng cộng 33 điểm Master of Pwn cùng khoản tiền thưởng 205.000 đô.

Tín nhiệm mạng | Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã thêm một lỗ hổng nghiêm trọng ảnh hưởng đến Microsoft SharePoint vào danh mục Lỗ hổng đã khai thác (KEV) vào thứ Ba, trích dẫn bằng chứng về việc khai thác tích cực.

Tín nhiệm mạng | VMware đã phát hành bản cập nhật phần mềm để giải quyết lỗ hổng bảo mật đã được vá trong vCenter Server có thể dẫn đến việc thực thi mã từ xa.

Tín nhiệm mạng | Viettel đang dẫn đầu bảng xếp hạng kết quả với 80.000 USD tiền thưởng và 13 điểm Master of Pwn (điểm dùng để xếp hạng các đội chơi) sau ngày đầu tiên của cuộc thi Pwn2Own Ireland 2024.

Tín nhiệm mạng | Các trang web WordPress đang bị tấn công để cài đặt các plugin độc hại hiển thị các bản cập nhật phần mềm giả mạo và lỗi nhằm phát tán mã độc đánh cắp thông tin.