Nhiều lỗ hổng nghiêm trọng đã được tiết lộ trong giải pháp quản lý mật khẩu Passwordstate có thể bị kẻ tấn công khai thác để lấy cắp mật khẩu của người dùng mà không cần xác thực.

Trong một báo cáo gần đây, công ty bảo mật Thụy Sĩ modzero AG cho biết: “Khai thác thành công các lỗ hổng có thể cho phép kẻ tấn công chưa được xác thực lấy cắp mật khẩu, ghi đè lên tất cả mật khẩu được lưu trữ trong cơ sở dữ liệu hoặc leo thang đặc quyền để thực thi mã từ xa trong ứng dụng”.

"Một số lỗ hổng có thể được kết hợp với nhau để kích hoạt shell trên hệ thống máy chủ Passwordstate và trích xuất tất cả mật khẩu được lưu trữ ở dạng bản rõ".

Passwordstate, được phát triển bởi một công ty Úc có tên là Click Studios, có hơn 29.000 khách hàng và được hơn 370.000 chuyên gia CNTT sử dụng.

Một trong những lỗ hổng này ảnh hưởng đến tiện ích bổ sung (add-on) Passwordstate phiên bản 9.5.8.4 dành cho trình duyệt Chrome. Phiên bản mới nhất hiện có của tiện ích cho trình duyệt là 9.6.1.2, được phát hành vào ngày 7 tháng 9 năm 2022.

Các lỗ hổng đã được modzero AG xác định bao gồm:

- CVE-2022-3875 (Điểm CVSS: 9,1) - Lỗ hổng bỏ qua xác thực cho API của Passwordstate

- CVE-2022-3876 (Điểm CVSS: 6,5) - Lỗ hổng bỏ qua kiểm soát truy cập thông qua các khóa (key) do người dùng kiểm soát

- CVE-2022-3877 (Điểm CVSS: 5,7) - Lỗ hổng cross-site scripting (XSS) tồn tại trong trường URL của mọi mục nhập mật khẩu

Và các lỗ hổng chưa được định danh CVE:

- Thiếu cơ chế bảo mật mật khẩu bằng mã hóa đối xứng phía máy chủ (điểm CVSS: 6.0)

- Sử dụng thông tin đăng nhập được hard-coded để liệt kê các sự kiện được kiểm tra (audited events) như các yêu cầu mật khẩu và thay đổi tài khoản người dùng thông qua API (điểm CVSS: 5,3)

- Sử dụng thông tin xác thực được bảo vệ không đầy đủ cho Danh sách mật khẩu (điểm CVSS: 4,3)

Ngoài ra, lỗ hổng phân quyền không chính xác (điểm CVSS: 3,7) trong tiện ích mở rộng của trình duyệt Chrome có thể bị lạm dụng để gửi tất cả mật khẩu đến máy chủ do kẻ tấn công kiểm soát.

Trong một chuỗi tấn công do modzero AG thể hiện, kẻ tấn công có thể giả mạo API token cho tài khoản quản trị viên và khai thác lỗ hổng XSS để thêm một mật khẩu độc hại có chứa reverse shell và lấy được mật khẩu đã lưu trữ trong phiên bản bị ảnh hưởng.

Người dùng nên cập nhật lên phiên bản Passwordstate 9.6 - Build 9653 phát hành ngày 7/11/2022 hoặc các phiên bản mới hơn để giảm thiểu các mối đe dọa tiềm ẩn.

Tháng 4 năm ngoái, Passwordstate cũng trở thành nạn nhân của một cuộc tấn công chuỗi cung ứng cho phép những kẻ tấn công lợi dụng cơ chế cập nhật của dịch vụ để triển khai backdoor trên máy của khách hàng.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Microsoft đã xác nhận rằng Samsung và Google đã khắc phục sự cố đăng ký Intune ảnh hưởng đến điện thoại thông minh Galaxy S22 chạy Android 13.

Tín nhiệm mạng | Microsoft đã thông báo rằng họ sẽ tắt vĩnh viễn xác thực cơ bản của Exchange Online từ đầu tháng 1 năm 2023 để cải thiện tính bảo mật.

Tín nhiệm mạng | Apple đã vá một lỗ hổng bảo mật mà kẻ tấn công có thể lạm dụng để triển khai phần mềm độc hại trên các thiết bị macOS bị ảnh hưởng thông qua các ứng dụng không đáng tin cậy có khả năng vượt qua các hạn chế thực thi Gatekeeper

Tín nhiệm mạng | Samba đã phát hành các bản cập nhật phần mềm để khắc phục nhiều lỗ hổng, nếu khai thác thành công có thể cho phép kẻ tấn công kiểm soát các hệ thống bị ảnh hưởng.

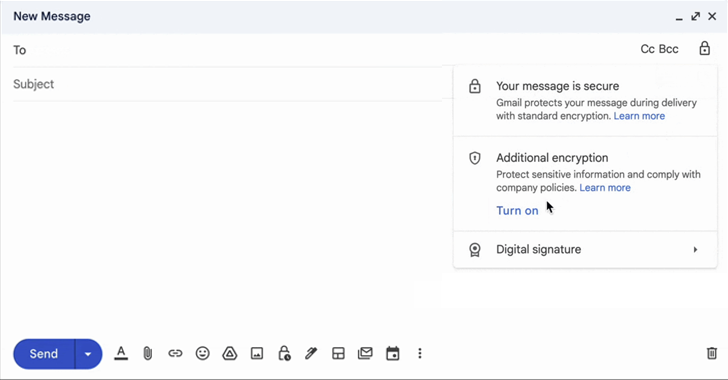

Tín nhiệm mạng | Google cho biết tính năng mã hóa phía máy khách của Gmail đang được triển khai thử nghiệm cho các khách hàng ‘Workspace’ và ‘Education’ như một phần của nỗ lực bảo mật các email được gửi bằng phiên bản web của nền tảng này.

Tín nhiệm mạng | APT5 đang khai thác lỗ hổng zero-day trong Application Delivery Controller và Gateway Citrix để giành quyền kiểm soát các hệ thống bị ảnh hưởng.