Phần mềm trojan giả dạng tiện ích bổ sung (extension) ChatGPT hợp pháp dành cho Chrome đã được đưa lên Cửa hàng Chrome trực tuyến (Chrome Web Store) và có hơn 9.000 lượt tải xuống.

Tiện ích độc hại là bản sao của một tiện ích phổ biến hợp pháp dành cho Chrome có tên "ChatGPT for Google" cung cấp tích hợp ChatGPT trên kết quả tìm kiếm. Tuy nhiên, phiên bản giả mạo này được tích hợp thêm đoạn mã cho phép đánh cắp cookie phiên Facebook.

Tiện ích độc hại được tải lên Chrome Web Store từ ngày 14 tháng 2 năm 2023 nhưng chỉ mới bắt đầu được quảng bá thông qua quảng cáo của Google Tìm kiếm vào ngày 14 tháng 3. Kể từ đó, nó đã có trung bình một nghìn lượt cài đặt mỗi ngày.

Tiện ích giả mạo trên cửa hàng Chrome

Nhà nghiên cứu Nati Tal của Guardio Labs đã phát hiện và báo cáo nó, cho biết rằng tiện ích này kết nối với cùng một cơ sở hạ tầng được sử dụng bởi một tiện ích độc hại tương tự của Chrome, được phát hiện vào đầu tháng này, đã có 4.000 lượt cài đặt trước khi bị Google xóa khỏi Cửa hàng Chrome. Do đó, biến thể mới này được coi là một phần của cùng một chiến dịch phát tán tiện ích độc hại trên cửa hàng Chrome bị báo cáo trước đó.

Nhắm mục tiêu tài khoản Facebook

Tiện ích độc hại được quảng bá thông qua quảng cáo trong kết quả Tìm kiếm của Google, được hiển thị nổi bật trong kết quả tìm kiếm "Trò chuyện GPT 4".

Nhấp vào kết quả tìm kiếm sẽ đưa người dùng đến trang "ChatGPT for Google" giả mạo và từ đó dẫn đến trang cài đặt tiện ích độc hại trên cửa hàng tiện ích bổ sung chính thức của Chrome.

Sau khi nạn nhân cài đặt tiện ích này, họ vẫn nhận được tính năng như đã quảng cáo (tích hợp ChatGPT trên kết quả tìm kiếm). Tuy nhiên, tiện ích độc hại sẽ cố gắng đánh cắp cookie phiên cho tài khoản Facebook.

Những cookie bị đánh cắp có thể cho phép các tác nhân đe dọa đăng nhập vào tài khoản Facebook với tư cách là người dùng và có toàn quyền truy cập vào hồ sơ của họ, bao gồm mọi tính năng quảng cáo doanh nghiệp.

Phần mềm độc hại lạm dụng API tiện ích bổ sung của Chrome để có được danh sách các cookie liên quan đến Facebook và mã hóa chúng bằng khóa AES. Sau đó, nó trích xuất dữ liệu bị đánh cắp để gửi tới máy chủ của kẻ tấn công.

Báo cáo của Guardio Labs giải thích rằng: "Danh sách cookie được mã hóa bằng AES và được đính kèm với giá trị tiêu đề HTTP X-Cached-Key".

"Kỹ thuật này được sử dụng để lén lút đánh cắp cookie mà không gây ra bất kỳ cảnh báo nào từ cơ chế DPI (Deep Packet Inspection)".

Sau đó, những kẻ đe dọa giải mã các cookie bị đánh cắp để chiếm quyền điều khiển tài khoản Facebook của nạn nhân để thực hiện các chiến dịch/hành động độc hại khác.

Mã độc sẽ tự động thay đổi chi tiết đăng nhập trên các tài khoản bị xâm phạm để ngăn nạn nhân lấy lại quyền kiểm soát tài khoản Facebook của họ. Nó cũng thay đổi tên hồ sơ và ảnh của nạn nhân.

Tiện ích độc hại hiện đã được loại bỏ khỏi Cửa hàng Google Chrome trực tuyến.

Tuy nhiên, các nhà nghiên cứu cảnh báo rằng các tác nhân đe dọa có thể có ‘kế hoạch C’ thông qua một tiện ích bổ sung "chưa sử dụng" khác để tiến hành chiến dịch lây nhiễm tiếp theo.

Để tránh trở thành nạn nhân của các chiến dịch độc hại như vậy, người dùng nên kiểm tra cẩn thận trang web được dẫn đến sau khi nhấp vào bất kỳ liên kết nào, hãy chắc chắn rằng trang web bạn đang truy cập là một trang chính thống và tin cậy trước khi thực hiện bất kỳ hành động nào tiếp theo.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Vào ngày đầu tiên của Pwn2Own Vancouver 2023, các nhà nghiên cứu bảo mật đã thử nghiệm thành công các chuỗi khai thác và khai thác zero-day cho Tesla Model 3, Windows 11 và macOS để giành được 375.000 đô và một chiếc Tesla Model 3.

Tín nhiệm mạng | Nhà sản xuất máy ATM Bitcoin General Bytes cho biết tin tặc đã đánh cắp tiền điện tử từ công ty và khách hàng của họ bằng cách khai thác một lỗ hổng zero-day trong nền tảng quản lý BATM của họ.

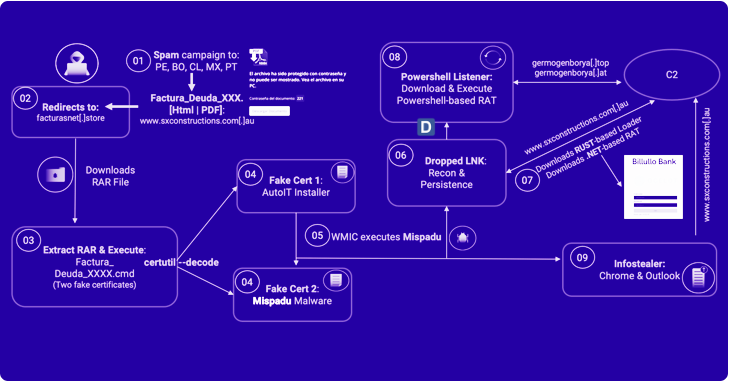

Tín nhiệm mạng | Mispadu đang được sử dụng trong các chiến dịch thư rác nhắm mục tiêu đến các quốc gia như Bolivia, Chile, Mexico, Peru và Bồ Đào Nha để đánh cắp thông tin đăng nhập và phát tán các loại mã độc khác.

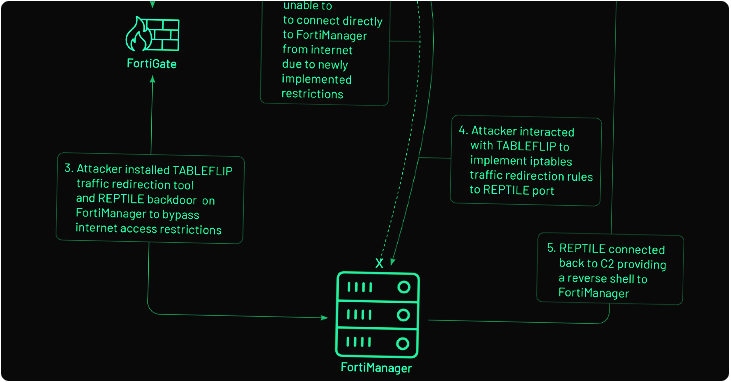

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện hoạt động khai thác một lỗ hổng zero-day hiện đã được vá trong hệ điều hành Fortinet FortiOS và nghi ngờ nó có liên quan đến một nhóm tin tặc Trung Quốc đang được theo dõi dưới tên UNC3886.

Tín nhiệm mạng | Winter Vivern APT đã nhắm mục tiêu vào các tổ chức chính phủ Châu Âu và các nhà cung cấp dịch vụ viễn thông để tiến hành hoạt động gián điệp

Tín nhiệm mạng | Google đang cảnh báo về một loạt các lỗ hổng bảo mật nghiêm trọng trong chip Exynos của Samsung, một số trong đó có thể bị tin tặc khai thác từ xa để xâm phạm hoàn toàn điện thoại mà không yêu cầu bất kỳ tương tác nào của người dùng.