Một nhóm APT có tên 'Winter Vivern' đã nhắm mục tiêu vào các tổ chức chính phủ Châu Âu và các nhà cung cấp dịch vụ viễn thông để tiến hành hoạt động gián điệp.

Nhóm APT này được cho là có liên quan đến chính phủ Nga do các hoạt động của chúng phù hợp với lợi ích của Nga và Belarus.

Winter Vivern lần đầu tiên được DomainTools báo cáo vào năm 2021 khi nó nhắm mục tiêu vào các tổ chức chính phủ ở Litva, Slovakia, Vatican và Ấn Độ.

Trong các chiến dịch gần đây mà Sentinel Labs đã phát hiện, Winter Vivern đã nhắm mục tiêu vào các cá nhân làm việc trong chính phủ Ba Lan, Ý, Ukraine và Ấn Độ.

Ngoài các mục tiêu cấp cao của nhà nước, nhóm cũng nhắm vào các công ty viễn thông đã hỗ trợ Ukraine kể từ cuộc xâm lược của Nga.

Bắt đầu từ đầu năm 2023, Winter Vivern đã tạo các trang giả mạo các trang web của Cục Phòng chống Tội phạm Mạng Trung ương của Ba Lan, Bộ Ngoại giao Ukraine và Cơ quan An ninh Ukraine.

Các trang web này lưu trữ các tệp độc hại được phát tán thông qua các liên kết trong email độc hại được gửi đến các mục tiêu.

Trước đây, SentinelLabs cũng đã phát hiện các tệp bảng tính (XLS) có chứa macro độc hại khởi chạy PowerShell được phát tán thông qua các các trang web giả mạo mà nhóm APT sử dụng.

Phần mềm quét virus giả mạo

Một ví dụ cho thấy sự phát triển của Winter Vivern trong báo cáo của Sentinel Labs là việc sử dụng các tệp batch của Windows để giả mạo chương trình quét vi-rút trong khi trên thực tế, nó được thiết kế để tải xuống các payload (phần mềm, tệp) độc hại.

Chương trình độc hại sẽ giả vờ thực hiện quét vi-rút, hiển thị phần trăm thời gian còn lại đang chạy, trong khi âm thầm tải xuống tệp độc hại bằng PowerShell.

Payload được cài đặt thông qua quy trình này được đặt tên là "Aperetif", được CERT Ukraine tiết lộ chi tiết trong một báo cáo vào tháng 2 năm 2023.

Phần mềm độc hại được lưu trữ trên các trang web WordPress bị xâm nhập, thường được sử dụng cho các chiến dịch phát tán mã độc.

Aperetif có khả năng quét và lọc tệp tự động, chụp ảnh màn hình và gửi tất cả dữ liệu ở dạng mã hóa base64 tới máy chủ do kẻ tấn công kiểm soát (marakanas[.]com).

SentinelLabs cũng phát hiện ra một payload mới được Winter Vivern sử dụng, có vẻ như có chức năng tương tự với Aperefit nhưng có thiết kế chưa hoàn thiện, điều này cho thấy đây có thể là một công việc đang được tiến hành của nhóm.

Trong cả hai trường hợp, mã độc sẽ gửi các tín hiệu (beacon) đến máy chủ điều khiển tấn công bằng PowerShell và nhận lệnh hoặc payload bổ sung từ máy chủ.

Winter Vivern là một nhóm sử dụng cách tiếp cận tương đối đơn giản nhưng hiệu quả để thu hút mục tiêu tải xuống các tệp độc hại.

Để tránh trở thành nạn nhân của của các cuộc tấn công này, người dùng nên cẩn thận trước khi tải xuống bất kỳ tệp nào cũng như chỉ cài đặt các phần mềm, ứng dụng từ những nguồn đáng tin cậy.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Google đang cảnh báo về một loạt các lỗ hổng bảo mật nghiêm trọng trong chip Exynos của Samsung, một số trong đó có thể bị tin tặc khai thác từ xa để xâm phạm hoàn toàn điện thoại mà không yêu cầu bất kỳ tương tác nào của người dùng.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật Patch Tuesday của tháng này để khắc phục 80 lỗ hổng bảo mật mới, hai trong số đó đã bị khai thác trong thực tế.

Tín nhiệm mạng | Microsoft đã vá một lỗ hổng zero-day có định danh CVE-2023-24880, đã bị những kẻ tấn công sử dụng để phá vỡ dịch vụ chống phần mềm độc hại dựa trên cloud Windows SmartScreen và triển khai ransomware Magniber mà không gây ra bất kỳ cảnh báo nào.

Tín nhiệm mạng | Ngày càng nhiều tác nhân đe dọa sử dụng các Video YouTube do AI tạo ra để phát tán các phần mềm độc hại đánh cắp (stealer malware) thông tin như Raccoon, RedLine và Vidar.

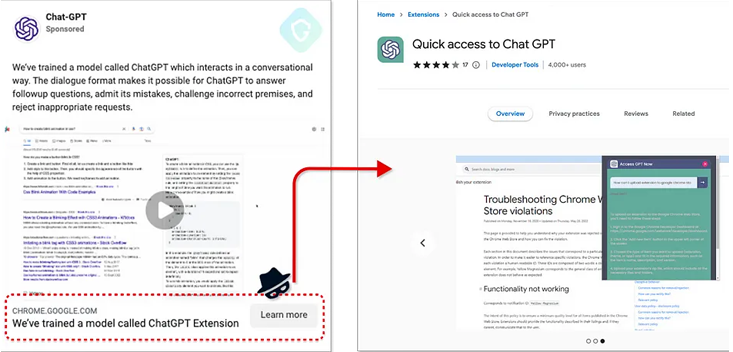

Tín nhiệm mạng | Một tiện ích trình duyệt Chrome giả mạo thương hiệu ChatGPT mới được phát hiện có khả năng chiếm quyền điều khiển tài khoản Facebook và tạo tài khoản quản trị giả mạo

Tín nhiệm mạng | Vụ vi phạm gần đây nhất của LastPass đã được phát hiện là bắt nguồn từ sự cố do một trong những kỹ sư của họ không cập nhật Plex trên máy tính ở nhà. Đây là một lời nhắc nhở nghiêm túc về sự nguy hiểm của việc không cập nhật phần mềm.