Nhà sản xuất máy ATM Bitcoin General Bytes cho biết tin tặc đã đánh cắp tiền điện tử từ công ty và khách hàng của họ bằng cách khai thác một lỗ hổng zero-day trong nền tảng quản lý BATM của họ.

Các máy ATM Bitcoin General Bytes cho phép người dùng mua hoặc bán hơn 40 loại tiền điện tử. Khách hàng có thể triển khai máy ATM của mình bằng máy chủ quản lý độc lập hoặc dịch vụ cloud do General Bytes cung cấp.

Cuối tuần qua, công ty tiết lộ rằng tin tặc đã khai thác lỗ hổng zero-day có định danh BATM-4780 để tải lên một ứng dụng Java thông qua giao diện dịch vụ chính của ATM.

"Kẻ tấn công đã quét dải địa chỉ IP máy chủ cloud Digital Ocean và xác định các dịch vụ CAS đang chạy trên cổng 7741, bao gồm dịch vụ General Bytes Cloud và các dịch vụ khác mà bên thứ ba đang chạy trên máy chủ Digital Ocean".

General Bytes đang kêu gọi các khách hàng cài đặt các bản cập nhật mới nhất ngay để bảo vệ máy chủ và tiền của họ khỏi những kẻ tấn công.

Ứng dụng Java được tải lên sẽ cho phép kẻ tấn công thực hiện các hành động trái phép trên thiết bị bị xâm nhập, bao gồm:

- Truy cập vào cơ sở dữ liệu.

- Đọc và giải mã các khóa API được sử dụng để truy cập tiền trong các ví nóng (hot wallet) và đổi tiền.

- Chuyển tiền từ ví nóng.

- Thu thập tên người dùng, mật khẩu ở dạng hash và vô hiệu hóa 2FA.

- Truy cập vào nhật ký sự kiện (terminal event logs) và tìm kiếm (scan) bất kỳ máy chủ nào khách hàng đã scan các khóa riêng (private key) tại ATM. Các phiên bản cũ hơn của phần mềm ATM đã ghi lại thông tin này.

General Bytes cảnh báo rằng các khách hàng và dịch vụ cloud của họ đã bị xâm phạm trong các cuộc tấn công: "Dịch vụ cloud General Bytes cũng như các máy chủ độc lập của người dùng đã bị vi phạm".

Công ty đã tiết lộ số tiền mà kẻ tấn công đã đánh cắp và danh sách các địa chỉ ví điện tử được tin tặc sử dụng trong cuộc tấn công.

Tiết lộ cho thấy tin tặc đã bắt đầu đánh cắp tiền điện tử từ các máy chủ ATM Bitcoin vào ngày 17 tháng 3, địa chỉ Bitcoin của kẻ tấn công đã nhận được 56.28570959 BTC, trị giá khoảng 1.589.000 đô và 21.79436191 Ethereum, khoảng 39.000 đô.

Dấu hiệu vi phạm

Quản trị viên CAS (máy chủ ứng dụng tiền điện tử) nên nhanh chóng kiểm tra các tệp nhật ký "master.log" và "admin.log" của mình để tìm kiếm các dấu vết đáng ngờ mà kẻ tấn công có thể để lại khi xóa các bản ghi nhật ký nhằm che giấu hành động của chúng trên thiết bị.

Báo cáo của General Byte chỉ ra rằng các ứng dụng JAVA độc hại đã tải lên sẽ xuất hiện trong thư mục "/batm/app/admin/standalone/deployments/" dưới dạng các tệp .war và .war.deployed có tên ngẫu nhiên và có thể khác nhau đối với mỗi nạn nhân.

Những người không phát hiện bất kỳ dấu hiệu vi phạm nào vẫn nên xem xét thay đổi tất cả mật khẩu, bao gồm mật khẩu CAS và khóa API của họ.

General Bytes đã dừng dịch vụ cloud của mình, công ty giải thích rằng "về mặt lý thuyết (và thực tế) là không thể" bảo vệ nó khỏi những kẻ xấu khi phải đồng thời cung cấp quyền truy cập vào dịch vụ cho nhiều người dùng.

Công ty cho biết sẽ hỗ trợ chuyển dữ liệu cho những người muốn cài đặt CAS độc lập của riêng họ, khuyến nghị người dùng sử dụng tường lửa và VPN để bảo vệ các máy chủ này.

General Byte cũng đã phát hành bản vá bảo mật CAS trong phiên bản 20221118.48 và 20230120.44 để giải quyết lỗ hổng bị khai thác.

Trước đó, vào tháng 8 năm 2022, General Bytes đã gặp phải một sự cố bảo mật trong đó tin tặc đã khai thác lỗ hổng zero-day trong máy chủ ATM của họ để đánh cắp tiền điện tử của khách hàng.

Công ty cho biết họ đang lên kế hoạch tiến hành nhiều cuộc kiểm tra bảo mật đối với các sản phẩm của mình trong thời gian tới để phát hiện và khắc phục các lỗ hổng tiềm ẩn khác trước khi những kẻ xấu tìm thấy chúng.

Nguồn: bleepingcomputer.com.

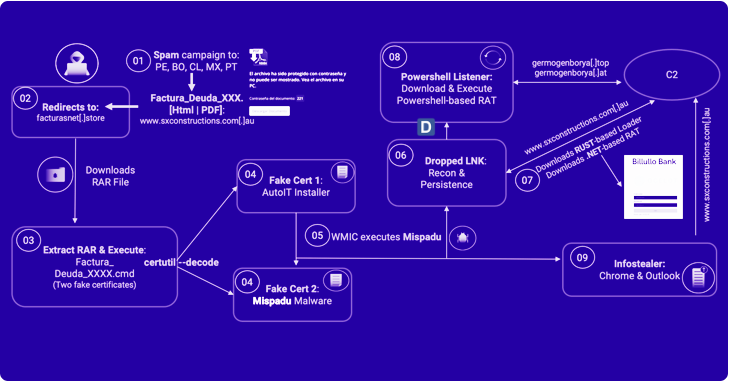

Tín nhiệm mạng | Mispadu đang được sử dụng trong các chiến dịch thư rác nhắm mục tiêu đến các quốc gia như Bolivia, Chile, Mexico, Peru và Bồ Đào Nha để đánh cắp thông tin đăng nhập và phát tán các loại mã độc khác.

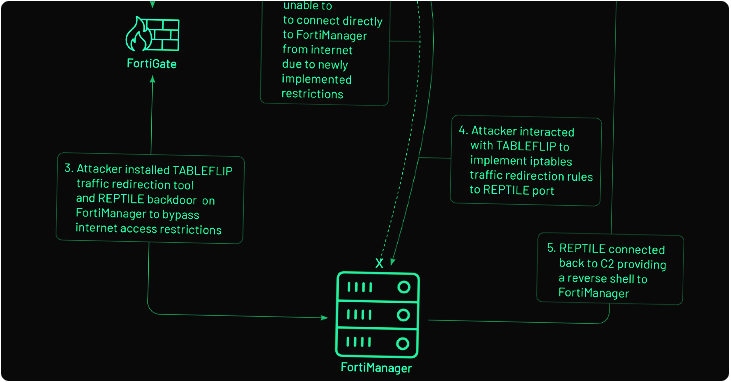

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện hoạt động khai thác một lỗ hổng zero-day hiện đã được vá trong hệ điều hành Fortinet FortiOS và nghi ngờ nó có liên quan đến một nhóm tin tặc Trung Quốc đang được theo dõi dưới tên UNC3886.

Tín nhiệm mạng | Winter Vivern APT đã nhắm mục tiêu vào các tổ chức chính phủ Châu Âu và các nhà cung cấp dịch vụ viễn thông để tiến hành hoạt động gián điệp

Tín nhiệm mạng | Google đang cảnh báo về một loạt các lỗ hổng bảo mật nghiêm trọng trong chip Exynos của Samsung, một số trong đó có thể bị tin tặc khai thác từ xa để xâm phạm hoàn toàn điện thoại mà không yêu cầu bất kỳ tương tác nào của người dùng.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật Patch Tuesday của tháng này để khắc phục 80 lỗ hổng bảo mật mới, hai trong số đó đã bị khai thác trong thực tế.

Tín nhiệm mạng | Microsoft đã vá một lỗ hổng zero-day có định danh CVE-2023-24880, đã bị những kẻ tấn công sử dụng để phá vỡ dịch vụ chống phần mềm độc hại dựa trên cloud Windows SmartScreen và triển khai ransomware Magniber mà không gây ra bất kỳ cảnh báo nào.