Một trojan ngân hàng có tên Mispadu được sử dụng trong nhiều chiến dịch thư rác nhắm mục tiêu đến các quốc gia như Bolivia, Chile, Mexico, Peru và Bồ Đào Nha để đánh cắp thông tin đăng nhập và phát tán các loại mã độc khác.

Công ty bảo mật Mỹ Latinh - Metabase Q cho biết hoạt động tấn công đã bắt đầu từ tháng 8 năm 2022 và hiện vẫn đang diễn ra.

Mispadu (hay còn gọi là URSA) lần đầu tiên được ESET báo cáo vào tháng 11 năm 2019, với khả năng đánh cắp tiền và thông tin xác thực, đồng thời hoạt động như một backdoor có thể chụp ảnh màn hình (screenshot) và ghi lại các lần nhấn phím.

Nhà nghiên cứu Fernando García và Dan Regalado cho biết "một trong những chiến lược chính của nó là tìm kiếm các phiên bản WordPress có chứa lỗ hổng và xâm phạm các trang web hợp pháp, biến chúng thành máy chủ để phát tán, lây nhiễm các loại mã độc".

Mispadu được cho là có những điểm tương đồng với các trojan ngân hàng khác nhắm mục tiêu vào khu vực, như Grandoreiro, Javali, và Lampion. Các chuỗi tấn công liên quan đến mã độc Delphi lạm dụng các thông báo email để lừa người nhận mở hóa đơn quá hạn giả nhằm kích hoạt quá trình lây nhiễm mã độc.

Nếu nạn nhân mở tệp đính kèm HTML được gửi qua email spam, nó sẽ xác minh rằng tệp đã được mở từ máy tính để bàn, sau đó kết nối đến máy chủ từ xa để tải phần mềm độc hại trong giai đoạn đầu của chuỗi lây nhiễm.

Khi được khởi chạy, tệp nén RAR hoặc ZIP độc hại sử dụng các chứng chỉ số giả mạo - một là mã độc Mispadu và còn lại là công cụ cài đặt AutoIT - để giải mã và thực thi trojan bằng cách lạm dụng tiện ích dòng lệnh hợp pháp certutil.

Mispadu được trang bị để thu thập danh sách các giải pháp chống vi-rút được cài đặt trên máy chủ bị xâm nhập, thông tin đăng nhập từ Google Chrome và Microsoft Outlook, đồng thời tạo điều kiện để tải về các phần mềm độc hại bổ sung, bao gồm một dropper Visual Basics Script đã được obfuscated.

Dropper được thiết kế để tải xuống một công cụ truy cập từ xa cho phép thực thi các lệnh được nhận từ máy chủ do kẻ tấn công kiểm soát và một công cụ tải (loader) được viết bằng Rust có khả năng thực thi tệp trực tiếp từ bộ nhớ.

Ngoài ra, mã độc sử dụng các “giao diện vô hình” (overlay screen) độc hại để lấy cắp thông tin đăng nhập liên quan đến ứng dụng ngân hàng trực tuyến và các thông tin nhạy cảm khác.

Metabase Q lưu ý rằng việc lạm dụng certutil đã cho phép Mispadu vượt qua sự phát hiện của nhiều giải pháp bảo mật và thu thập hơn 90.000 thông tin xác thực tài khoản ngân hàng từ hơn 17.500 trang web khác nhau.

Để tránh trở thành nạn nhân của các chiến dịch độc hại này, người dùng nên cẩn thận khi mở email từ nguồn lạ, không nhấp vào các liên kết lạ/không xác định hay tải xuống các tệp từ nguồn không tin cậy, đồng thời luôn bật các hệ thống phát hiện, phần mềm chống mã độc trên thiết bị của mình để kịp thời phát hiện và ngăn chặn chúng.

Nguồn: thehackernews.com.

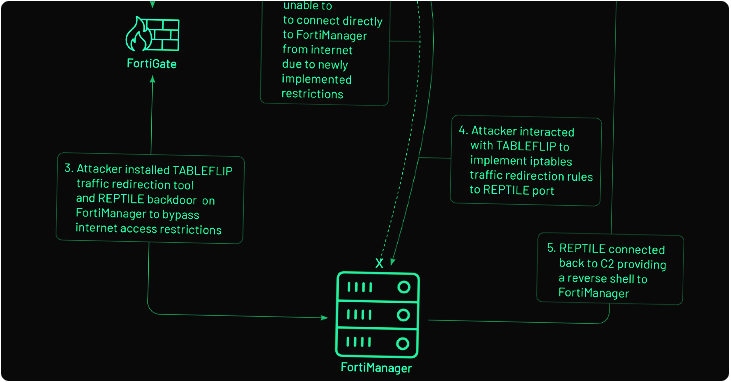

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện hoạt động khai thác một lỗ hổng zero-day hiện đã được vá trong hệ điều hành Fortinet FortiOS và nghi ngờ nó có liên quan đến một nhóm tin tặc Trung Quốc đang được theo dõi dưới tên UNC3886.

Tín nhiệm mạng | Winter Vivern APT đã nhắm mục tiêu vào các tổ chức chính phủ Châu Âu và các nhà cung cấp dịch vụ viễn thông để tiến hành hoạt động gián điệp

Tín nhiệm mạng | Google đang cảnh báo về một loạt các lỗ hổng bảo mật nghiêm trọng trong chip Exynos của Samsung, một số trong đó có thể bị tin tặc khai thác từ xa để xâm phạm hoàn toàn điện thoại mà không yêu cầu bất kỳ tương tác nào của người dùng.

Tín nhiệm mạng | Microsoft đã phát hành bản cập nhật Patch Tuesday của tháng này để khắc phục 80 lỗ hổng bảo mật mới, hai trong số đó đã bị khai thác trong thực tế.

Tín nhiệm mạng | Microsoft đã vá một lỗ hổng zero-day có định danh CVE-2023-24880, đã bị những kẻ tấn công sử dụng để phá vỡ dịch vụ chống phần mềm độc hại dựa trên cloud Windows SmartScreen và triển khai ransomware Magniber mà không gây ra bất kỳ cảnh báo nào.

Tín nhiệm mạng | Ngày càng nhiều tác nhân đe dọa sử dụng các Video YouTube do AI tạo ra để phát tán các phần mềm độc hại đánh cắp (stealer malware) thông tin như Raccoon, RedLine và Vidar.