Các tác nhân đe dọa có thể lợi dụng Dịch vụ Web Services Security Token của Amazon (AWS STS) để xâm nhập vào tài khoản cloud và thực hiện các cuộc tấn công sau đó.

Nhà nghiên cứu Thomas Gardner và Cody Betsworth của Red Canary cho biết dịch vụ này cho phép các tác nhân đe dọa mạo danh danh tính và vai trò của người dùng trong môi trường cloud.

AWS STS là dịch vụ web cho phép người dùng yêu cầu thông tin xác thực tạm thời, có đặc quyền hạn chế để người dùng truy cập tài nguyên AWS mà không cần tạo danh tính AWS. Các mã token STS này có thể có hiệu lực trong khoảng từ 15 phút đến 36 giờ.

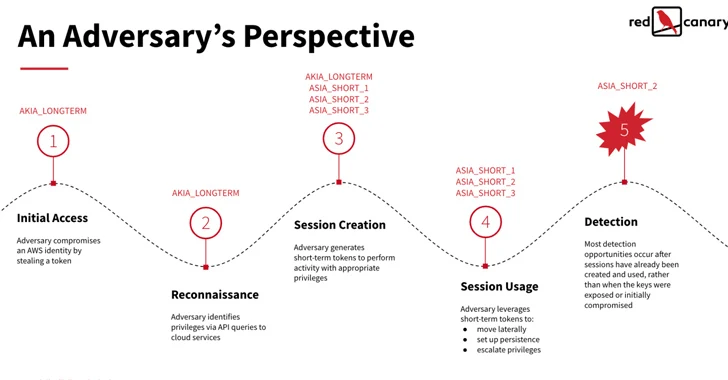

Tác nhân đe dọa có thể đánh cắp token dài hạn IAM thông qua nhiều phương pháp khác nhau như lây nhiễm phần mềm độc hại, thông tin xác thực bị lộ công khai và email lừa đảo, sau đó sử dụng chúng để xác định vai trò và đặc quyền liên quan đến các mã token đó thông qua lệnh gọi API.

“Tùy thuộc vào cấp độ quyền của token, kẻ tấn công cũng có thể sử dụng nó để tạo thêm người dùng IAM bằng token AKIA (Long Term Access Key-khóa truy cập dài hạn) để có thể có quyền truy cập lâu dài trong trường hợp token AKIA ban đầu của kẻ tấn công và tất cả token ASIA (Temporary Access Key- khóa truy cập ngắn hạn) mà nó tạo ra bị phát hiện và thu hồi", nhà nghiên cứu cho biết.

Trong giai đoạn tiếp theo, một token STS đã được xác thực MFA được sử dụng để tạo nhiều token ngắn hạn mới, sau đó tiến hành các hành động sau khai thác như trích xuất dữ liệu.

Để giảm thiểu việc lạm dụng mã token AWS như vậy, người dùng được khuyến nghị nên ghi log dữ liệu sự kiện (event) CloudTrail, phát hiện các event kết hợp vai trò (role-chaining) và lạm dụng MFA, đồng thời thay đổi các khóa truy cập dài hạn của người dùng IAM.

Các nhà nghiên cứu cho biết: "AWS STS là biện pháp kiểm soát bảo mật quan trọng nhằm hạn chế việc sử dụng thông tin xác thực cố định và thời lượng truy cập của người dùng trên cơ sở hạ tầng cloud của họ".

“Tuy nhiên, trong một số cấu hình IAM phổ biến ở nhiều tổ chức, kẻ tấn công cũng có thể tạo và lạm dụng các mã token STS này để truy cập tài nguyên cloud và thực hiện các hành động độc hại”.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Hơn chục ứng dụng cho vay tiền độc hại, được gọi chung là SpyLoan, đã có hơn 12 triệu lần tải xuống trong năm nay từ Google Play

Tín nhiệm mạng | Hàng chục nghìn máy chủ email Microsoft Exchange ở Châu Âu, Mỹ và Châu Á có thể truy cập từ Internet vẫn có nguy cơ bị tấn công bởi các lỗ hổng thực thi mã từ xa

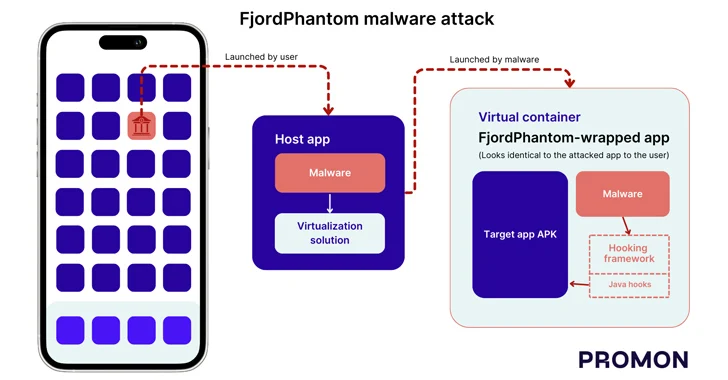

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã tiết lộ một loại mã độc Android mới được gọi là FjordPhantom, đã nhắm mục tiêu tấn công người dùng ngân hàng ở các quốc gia Đông Nam Á như Indonesia, Thái Lan và Việt Nam

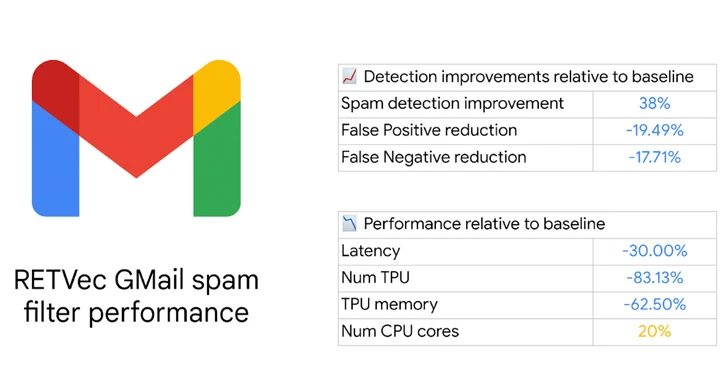

Tín nhiệm mạng | Google vừa tiết lộ một công cụ ‘vector hóa’ văn bản đa ngôn ngữ mới có tên RETVec giúp phát hiện các nội dung có hại tiềm ẩn như thư rác và email độc hại trong Gmail

Tín nhiệm mạng | Apple đã phát hành các bản cập nhật bảo mật khẩn cấp để khắc phục hai lỗ hổng zero-day đang bị lạm dụng trong các cuộc tấn công và ảnh hưởng đến các thiết bị iPhone, iPad và Mac

Tín nhiệm mạng | Tin tặc đang khai thác một lỗ hổng nghiêm trọng trong ownCloud, CVE-2023-49103, có thể gây tiết lộ mật khẩu quản trị, thông tin xác thực máy chủ thư, và các khóa cấp phép trong các triển khai dạng container