Nhà nghiên cứu bảo mật David Schütz đã vô tình phát hiện cách vượt qua màn hình khóa trên điện thoại thông minh Google Pixel 6 và Pixel 5 đã được cập nhật đầy đủ, cho phép bất kỳ ai có quyền truy cập vật lý vào thiết bị đều có thể mở khóa.

Lỗ hổng vượt qua màn hình khóa trên điện thoại Android có thể được khai thác chỉ bằng 5 bước đơn giản trong vài phút.

Google đã khắc phục sự cố này trong bản cập nhật Android mới nhất được phát hành vào ngày 7 tháng 11, nhưng nó đã có sẵn để khai thác trong ít nhất sáu tháng.

Schütz cho biết đã tình cờ phát hiện lỗ hổng này sau khi chiếc Pixel 6 của ông hết pin, nhập sai mã PIN ba lần và khôi phục thẻ SIM bị khóa bằng mã PUK (khóa mở khóa cá nhân).

Sau khi mở khóa SIM và chọn mã PIN mới, máy không hỏi mật khẩu màn hình khóa mà chỉ yêu cầu quét vân tay.

Các thiết bị Android luôn yêu cầu mẫu hình vẽ (pattern) hoặc mật khẩu màn hình khóa khi khởi động lại vì lý do bảo mật, do đó, việc chuyển thẳng sang mở khóa bằng vân tay là điều không bình thường.

Schütz tiếp tục thử nghiệm và nhận ra rằng có thể vào thẳng màn hình chính (không cần dấu vân tay), miễn là thiết bị đó đã được chủ sở hữu mở khóa ít nhất một lần kể từ khi reboot.

Mức độ ảnh hưởng của lỗ hổng này khá rộng, nó ảnh hưởng đến tất cả các thiết bị chạy Android phiên bản 10, 11, 12 và 13 chưa cập nhật bản vá tháng 11/2022.

Truy cập vật lý vào thiết bị là điều kiện tiên quyết để khai thác lỗ hổng này. Tuy nhiên, lỗ hổng vẫn gây ảnh hưởng nghiêm trọng đối với những người đang bị điều tra bởi cơ quan thực thi pháp luật, chủ sở hữu thiết bị bị đánh cắp,...

Kẻ tấn công có thể chỉ cần sử dụng SIM của chính hắn trên thiết bị mục tiêu, nhập sai mã PIN ba lần, cung cấp số PUK và truy cập thiết bị của nạn nhân mà không bị hạn chế.

Sự cố này do khóa bảo vệ (keyguard) bị loại bỏ nhầm sau khi mở khóa SIM PUK do mâu thuẫn (conflict) trong lệnh loại bỏ (dismiss) ảnh hưởng đến stack của màn hình bảo mật.

Khi Schütz nhập đúng số PUK, chức năng "loại bỏ" được gọi hai lần, một lần bởi thành phần nền giám sát trạng thái SIM và một lần bởi thành phần PUK.

Điều này khiến không chỉ màn hình bảo mật PUK bị loại bỏ mà cả màn hình bảo mật tiếp theo trong stack, đó là keyguard, cũng bị loại bỏ.

Nếu không có màn hình bảo mật nào khác, người dùng sẽ truy cập trực tiếp vào màn hình chính.

Schütz đã báo cáo lỗ hổng này cho Google vào tháng 6 năm 2022 và mặc dù Google đã tiếp nhận và chỉ định ID CVE cho lỗ hổng là CVE-2022-20465, nhưng họ đã không phát hành bản sửa lỗi cho đến ngày 7 tháng 11 năm 2022.

Giải pháp của Google là thêm một tham số mới cho phương pháp bảo mật được sử dụng trong mọi lệnh gọi hàm "dismiss" để loại bỏ loại màn hình bảo mật cụ thể chứ không chỉ loại màn hình tiếp theo trong stack.

Mặc dù báo cáo của Schütz bị trùng lặp, nhưng Google đã tạo ra một ngoại lệ và thưởng cho nhà nghiên cứu 70.000 đô cho phát hiện của ông.

Người dùng Android 10, 11, 12 và 13 có thể vá lỗ hổng này bằng cách áp dụng bản cập nhật bảo mật ngày 7 tháng 11 năm 2022.

Nguồn: bleepingcomputer.com.

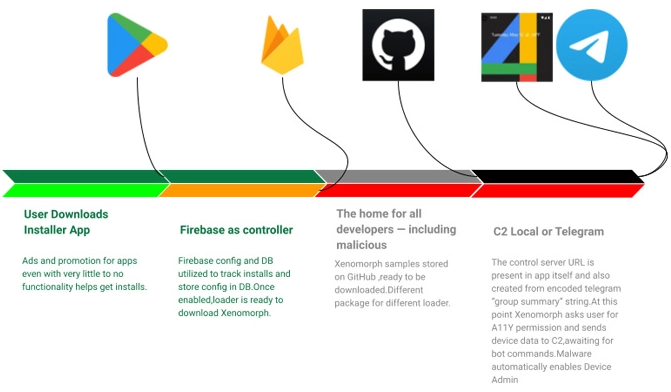

Tín nhiệm mạng | Google đã xóa hai ứng dụng độc hại mới được phát hiện trên Play Store dành cho Android, một trong số đó giả dạng ứng dụng phong cách sống đã bị phát hiện phát tán mã độc Xenomorph.

Tín nhiệm mạng | Citrix đã phát hành các bản cập nhật bảo mật để giải quyết một lỗi bỏ qua xác thực nghiêm trọng trong ADC và các sản phẩm Gateway, có thể bị lợi dụng để kiểm soát các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | Bản cập nhật bảo mật hàng tháng mới nhất của Microsoft đã được phát hành với các bản vá cho 68 lỗ hổng bảo mật trong danh mục phần mềm của Microsoft, bao gồm các bản vá cho sáu zero-day đã bị khai thác trong thực tế.

Tín nhiệm mạng | Microsoft đã phát hành bản vá bảo mật hằng tháng cho tháng 11 để giải quyết tổng cộng 68 lỗ hổng, bao gồm sáu lỗ hổng Windows đã bị khai thác trong thực tế.

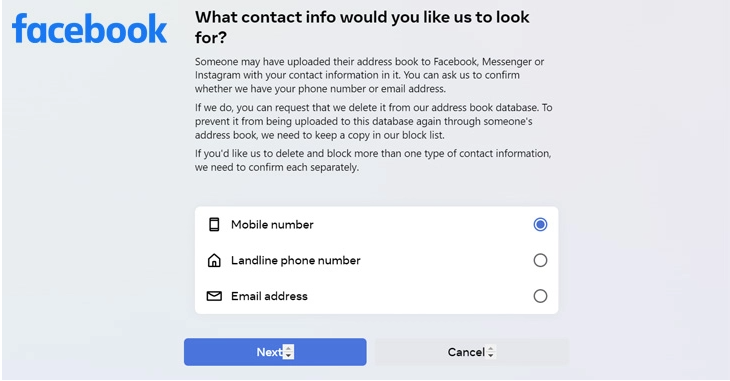

Tín nhiệm mạng | Facebook dường như đã âm thầm triển khai một công cụ cho phép người dùng xóa thông tin liên hệ của họ, như số điện thoại và địa chỉ email, do người khác tải lên.

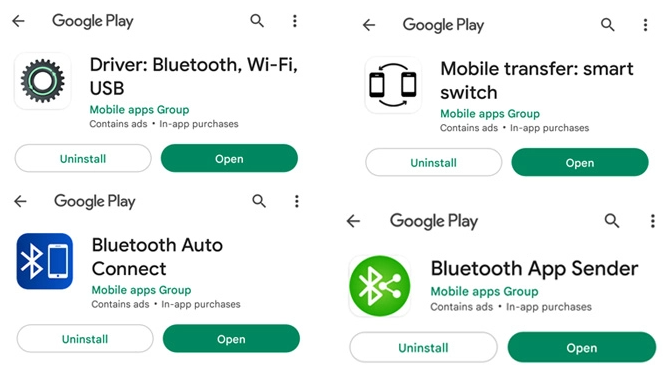

Tín nhiệm mạng | Nhóm bốn ứng dụng Android, do cùng một nhà phát triển có tên Mobile apps Group phát hành, đã bị phát hiện đang chuyển hướng người dùng đến các trang web độc hại.