Mã khai thác cho các lỗ hổng trong tường lửa (firewall) Juniper SRX đã được phát hành công khai. Các lỗ hổng khi được kết hợp với nhau có thể cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trong JunOS của Juniper trên các thiết bị chưa được vá.

Juniper đã tiết lộ 4 lỗ hổng có mức độ nghiêm trọng trung bình trong bộ chuyển mạch EX và tường lửa SRX, đồng thời phát hành các bản vá bảo mật vào hai tuần trước.

Các lỗ hổng được phát hiện trong giao diện J-Web mà quản trị viên có thể sử dụng để quản lý và thiết lập cấu hình các thiết bị Juniper trên mạng của họ.

Công ty cho biết: “kẻ tấn công có thể tải lên các tệp tùy ý qua J-Web mà không cần xác thực, dẫn đến làm mất tính toàn vẹn của hệ thống tệp, và có thể liên kết với các lỗ hổng khác”. “Bằng cách khai thác chuỗi các lỗ hổng này, kẻ tấn công không cần xác thực có thể thực thi mã từ xa trên thiết bị”.

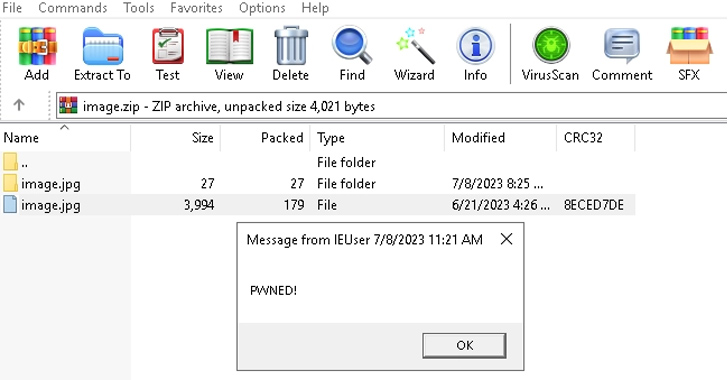

Kể từ đó, các nhà nghiên cứu bảo mật của watchTowr Labs đã phát triển và phát hành một mã khai thác (PoC) nhằm kết hợp các lỗ hổng tường lửa SRX, một lỗi thiếu kiểm tra xác thực cho chức năng quan trọng (CVE-2023-36846) và một lỗi PHP external variable modification (CVE- 2023-36845).

Họ cũng đã phát hành một bản phân tích kỹ thuật chuyên sâu mô tả phân tích lỗ hổng bảo mật và quy trình phát triển PoC của họ.

Nguy cơ xảy ra các cuộc tấn công tường lửa Juniper

Mặc dù chưa có thông tin nào về việc khai thác các lỗ hổng trong thực tế, nhưng watchTowr Labs cảnh báo rằng những kẻ tấn công có thể sẽ sớm bắt đầu nhắm mục tiêu vào các thiết bị Juniper chưa được vá trong các cuộc tấn công trên diện rộng.

Quản trị viên được khuyến nghị áp dụng các bản vá của Juniper hoặc nâng cấp JunOS lên bản cập nhật mới nhất hoặc ít nhất áp dụng các biện pháp giảm thiểu do nhà cung cấp đề xuất càng sớm càng tốt.

“Những người đang sử dụng thiết bị bị ảnh hưởng được khuyến khích cập nhật lên phiên bản vá lỗi trong thời gian sớm nhất và/hoặc vô hiệu hóa quyền truy cập vào giao diện J-Web nếu có thể”.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Nhóm ứng cứu khẩn cấp máy tính của Nhật Bản đang cảnh báo về một cuộc tấn công 'MalDoc in PDF' mới được phát hiện vào tháng 7 năm 2023, vượt qua các biện pháp phát hiện bằng cách nhúng các tệp Word độc hại vào tệp PDF

Tín nhiệm mạng | Pôle emploi, cơ quan hỗ trợ tài chính và đăng ký thất nghiệp của chính phủ Pháp, đang thông báo về một vụ vi phạm làm lộ dữ liệu của 10 triệu cá nhân.

Tín nhiệm mạng | Hai lỗ hổng ảnh hưởng đến một số phiên bản của Jupiter X Core, một plugin dùng để thiết lập trang web WordPress và WooC Commerce, cho phép chiếm đoạt tài khoản và tải tệp lên mà không yêu cầu xác thực.

Tín nhiệm mạng | Hàng ngàn máy chủ Openfire XMPP vẫn chưa được vá lỗ hổng có độ nghiêm trọng mức cao được tiết lộ gần đây và dễ bị khai thác tấn công.

Tín nhiệm mạng | Một lỗ hổng bảo mật được vá gần đây trong phần mềm lưu trữ WinRAR phổ biến đã bị khai thác dưới dạng zero-day kể từ tháng 4 năm 2023, theo tiết lộ của Group-IB.

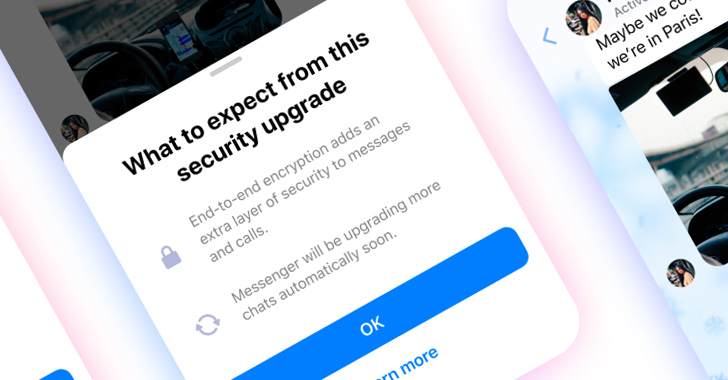

Tín nhiệm mạng | Meta đã một lần nữa tái khẳng định kế hoạch triển khai hỗ trợ mã end-to-end theo mặc định cho các tin nhắn trò chuyện của người dùng trên Messenger vào cuối năm nay.